2022年是极不平凡的一年,外部的世界局势逐步恶化,内部的新冠疫情转段迈向新阶段。2022年也是伟大的一年,党的二十大胜利召开。党的二十大报告就“推进国家安全体系和能力现代化,坚决维护国家安全和社会稳定”作出专章部署,明确指出:“国家安全是民族复兴的根基,社会稳定是国家强盛的前提。”这是在党的历史上第一次把国家安全提到中华民族伟大复兴的战略全局高度,将其作为中国式现代化的有机组成部分。而网络安全作为国家安全的重要组成部分,也肩负起更艰巨的使命。

山石网科新技术研究院作为公司技术研究部门,在2022年开展了一系列前沿技术的探索和预研,立足2022年的技术发展现状,展望和预测了2023年的技术趋势。

一、分析方法论

从科学技术哲学的角度,新技术的出现往往不是突然的、随机的、不确定的,而是渐进的、确定的。因此,通过对于技术发展现状的梳理,可以对未来的发展趋势进行判断和预测。

山石网科新技术研究院对2022年计算机、网络安全、密码学等领域的顶级学术期刊(见下表)的约900篇论文进行了梳理,对论文所研究的技术领域进行归类统计。

-

IEEE Transactions on Dependable and Secure Computing

-

IEEE Transactions on Information Forensics and Security

-

Journal of Cryptology

-

ACM Transactions on Information and System Security

-

Computers & Security

-

Designs, Codes and Cryptography

-

Journal of Computer Security

对于相关的论文,从产品战略匹配度、技术创新度、工程实现难度三个维度进行更细粒度的分析。

二、技术研究热点分布

从2022年的学术界研究论文的数量分布情况来看,技术研究领域的热点降序排列为:

-

物联网安全

-

恶意软件检测

-

入侵检测

-

机器学习在网络安全的创新应用

-

DDoS检测与防护

-

恶意行为分析

-

钓鱼攻击检测

-

APT攻击检测

-

工业控制系统安全

-

XSS检测

-

DGA检测

-

DNS安全与防护

-

威胁情报

-

勒索软件检测

-

恶意URL检测

-

车联网安全

-

加密流量检测

三、十大技术趋势

1,技术研究聚集特征与分散特征显著,四大方向占据半壁江山

2022年技术研究具备显著的头部聚集特征。近半数的研究论文均集中于物联网安全、恶意软件检测、入侵检测、机器学习在网络安全的创新应用这4个研究方向,且旗鼓相当。既有物联网这样的新场景,也有恶意软件检测、入侵检测这类的传统问题,还有机器学习新方法的探索创新。

同时,另一半的研究论文却呈现了碎片化的分散特征。说明网络安全领域涉及的研究方向众多繁杂,且都有研究价值。

2023年,可以预见上述特征将持续存在。

2,旧瓶装新酒是网络安全研究的主要方法特征

纵观科学技术发展史,产生的问题和解决问题的方法往往具备下列组合,并形象地赋予一个名字:

-

老问题+老方法:旧瓶装旧酒

-

老问题+新方法:旧瓶装新酒

-

新问题+老方法:新瓶装旧酒

-

新问题+新方法:新瓶装新酒

网络安全领域的研究问题,从长时间维度(10年)来看,依然离不开入侵检测、恶意软件检测这类古典传统的老问题。这类老问题之所以长期存在,主要原因是网络安全领域技术攻防对抗螺旋上升的特色,使得当时有效的检测技术在新型攻击技术的出现后变得低效或无效。比如,10年前针对主机的入侵行为,在今天依然是大量存在,这个过程里无论是入侵技术还是检测技术都一直推陈出新。另外,这些老问题从历史上看,也是从来没有彻底得到过解决,所以遗留至今。比如,从未有任何一种通用方法可以有效检测任何新型的恶意软件。

以机器学习为代表的新方法正在试图改变上述局面,因而吸引了大量的研究人员开展研究。在取得根本性突破之前,老问题+新方法“旧瓶装新酒”将持续成为网络安全研究的主要方法特征。

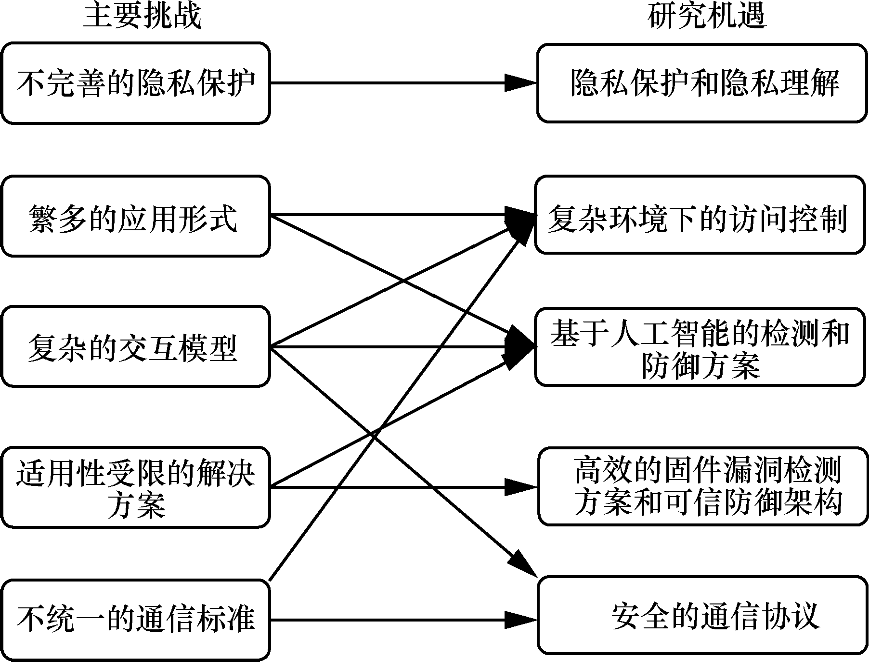

3,物联网、工业互联网两类场景的安全问题值得高度关注

2022年物联网领域的研究占比为15%,工业控制系统(工业互联网)研究占比5%。根据一些学者的定义,工业互联网也可以纳入物联网范畴,因而两者的综合总比达到了1/5。这两类新场景的安全问题值得高度关注,其面临的主要挑战和研究机遇如下图所示。

4,小样本学习在恶意软件检测中的尝试

巴西的一个研究团队[1]提出了一种称为“Malware‐SMELL”的小样本学习方法,用于检测0day恶意软件。论文的核心是提出了一种基于视觉表征的相似性度量方法,包括了两种表征:潜在特征空间和S空间。Malware-SMELL 可以在没有先验知识的情况下检测恶意软件,即广义小样本学习 ZSL,准确率为 84%。

5,应对高速流量的入侵检测新技术

现有IDPS难以应对越来越高的网络流量,随着Internet Protocol Flow Information Export (IPFIX)标准的推进,德国Paderborn大学的Felix团队[2]提出应对高速流量的IPFIX-based Signature-based Intrusion Detection System (FIXIDS);在不丢包的情况下,可比Snort能处理的流量高出4倍。

6,深入窥探加密的流量

根据google的网络监测数据,流经google服务器的流量中,加密流量占比已经高达95%以上。

伴随着越来越多互联网应用在网络层、传输层、应用层进行各式各样的加密,从网络流量视角来看,一个隐蔽的、不透明的互联网世界正在被构建。传统的基于有效负载内容分析(如DPI)的手段显得越来越苍白无力,机器学习手段正在得到普遍的重视。

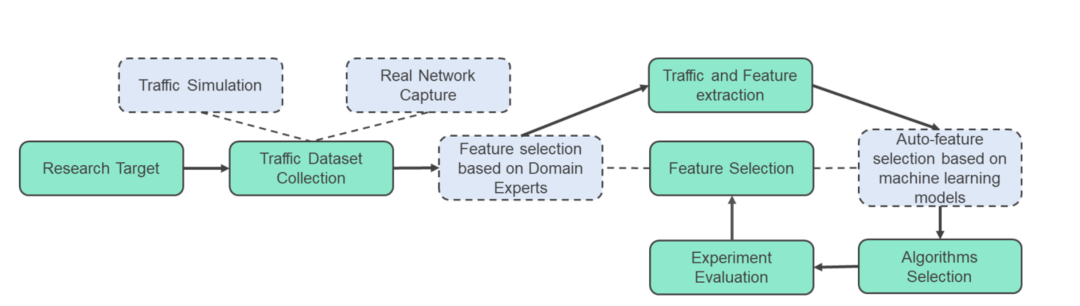

新加坡网络空间技术中心的研究团队[3]发表了一篇重要的综述论文,提出了一种通用的基于机器学习的加密恶意流量检测技术框架。

此外,由于缺乏公认的数据集和特征集,目前的研究采用不同的数据集来训练模型。因此,它们的模型性能无法进行可靠的比较和分析。文献[3]分析、处理和组合了来自5个不同来源的数据集,生成一个全面而公平的数据集,为该领域未来研究奠定了基础。在此基础上,实现并比较了10种加密恶意流量检测算法,给业内研究人员作为一个重要的启发和参考。

7,不断突破APT攻击检测的难题

高级可持续攻击(APT)和检测是网络攻防领域的皇冠,APT攻击手法多样、涉及技术复杂,加上高度定制化攻击工具,使得APT攻击检测极为困难,漏报误报双高。各种结合上下文信息和来源图的实时检测机制已经被提出来防御APT攻击。然而,现有的实时APT检测机制由于检测模型不准确和来源图尺寸不断增大而存在准确性和效率问题。

为了解决准确性问题,浙江大学的一个研究团队[4]提出了一种新颖而准确的APT检测模型,称为CONAN。

该模型提出了一个基于状态的框架,在这个框架中,事件作为流被消费,每个实体都以类似于FSA的结构表示。此外,通过在数据库中仅存储千分之一的事件来重建攻击场景。该模型已经在Windows上实现,并在现实攻击场景下进行了全面的测试,可以准确有效地检测到评估中的所有攻击。随着时间的推移,CONAN的内存使用和CPU效率保持不变,使CONAN成为在现实场景中检测已知和未知APT攻击的可参考借鉴的模型。

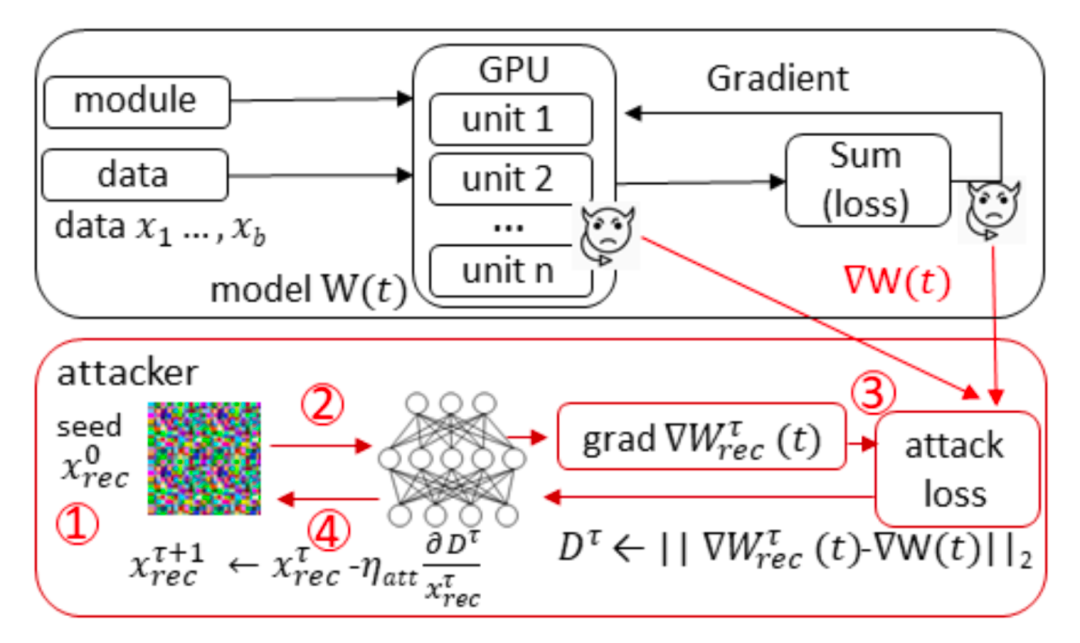

8,针对机器学习的隐私保护

人有隐私,机器学习也有隐私。深度学习模型的梯度信息就是最重要的隐私。梯度泄漏攻击被认为是深度学习中最严重的隐私威胁之一,攻击者在迭代训练期间秘密地监视梯度更新,而不影响模型训练质量,但使用泄漏的梯度秘密地重建敏感的训练数据,具有很高的攻击成功率。

乔治亚理工大学的一个团队[5]分析了现有的具有差分隐私的深度学习实现,这些使用固定的隐私参数向所有层的梯度中注入恒定的噪声。尽管提供了差分隐私保护,但这类方法精度较低,容易受到梯度泄漏攻击。团队提出了基于动态隐私参数的防梯度泄漏的弹性深度学习方法,引入自适应噪声方差。在六个基准数据集上的大量实验表明,具有动态隐私参数的差分隐私深度学习优于使用固定差分参数的深度学习和现有的自适应剪辑方法。

9,让暗网不暗

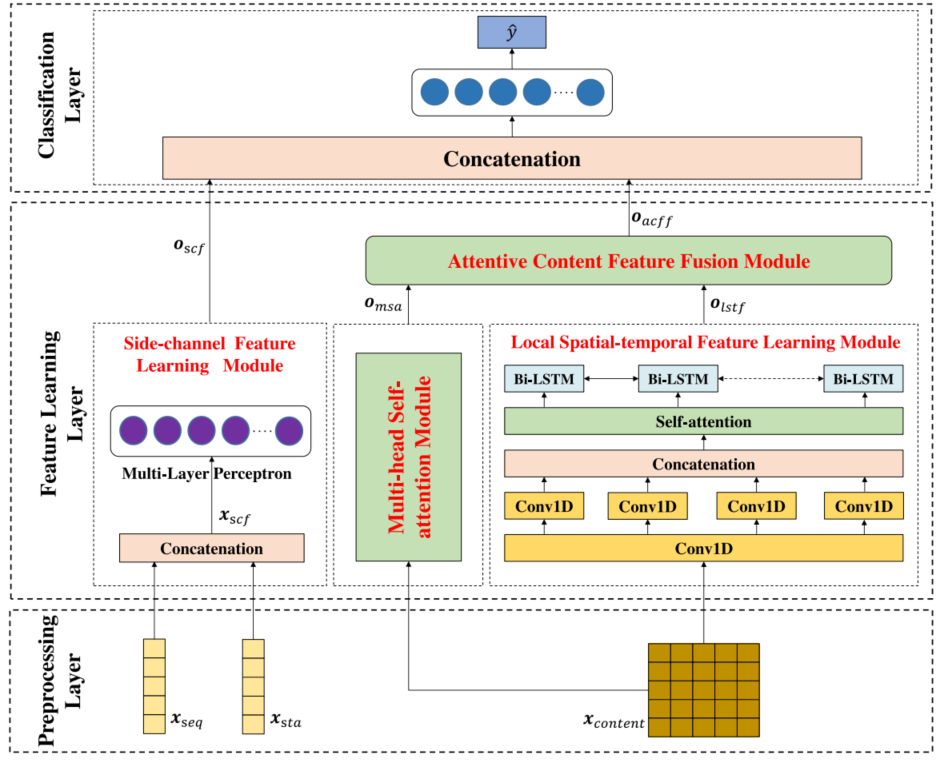

暗网一直是互联网时代数字治理的顽疾,不仅成为违法犯罪的温床,也是危害国家安全的重要源头。暗网流量分类是识别匿名网络应用和防范网络犯罪的关键。尽管将机器学习算法和精心设计的特征相结合对暗网流量进行分类的研究取得了显著的成果。但目前的方法要么严重依赖手工制作的特征,要么忽略了从不同数据位置自动提取的局部特征之间的全局内在关系,导致分类性能有限。

为了解决这一问题,北京航空航天大学的一个研究团队[6]提出了一种新的暗网流量分类和应用识别的自关注深度学习方法DarknetSec。DarknetSec还可以从有效载荷统计信息中提取侧信道特征,以提高其分类性能。在CICDarknet2020数据集上评估,实现了92.22%的多分类精度和92.10%的f1评分。此外,DarknetSec在应用于其他加密流量分类任务时保持了较高的准确性。

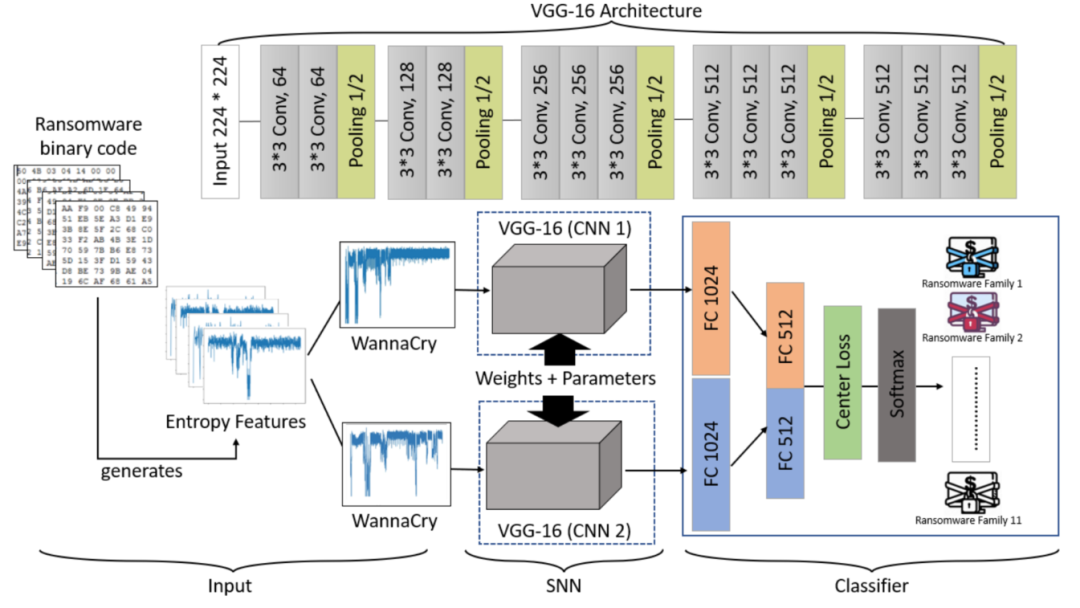

10,拒绝被勒索软件勒索

勒索软件在过去几年对政府、金融、关键基础设施构成了严重危害。对勒索软件进行快速、准确地检测是该领域的重要研究课题。

采用深度神经网络检测勒索软件是现在的技术趋势,但是勒索软件的训练数据稀缺导致深度神经网络的使用存在挑战。新西兰的一个研究团队[7]提出一种基于少样本元学习模型的Siamese神经网络,不仅可以检测勒索软件,还能对其进行分类。主要原理是通过勒索软件二进制文件获得与其他勒索软件签名相关联的熵特征。通过实验,该方法检测勒索软件的F1值超过0.86。

四、结语

未来,山石网科将用远见超越未见,用网络安全的技术创新,持续护航国家安全。

参考文献:

[1] Barros, Pedro H., Eduarda T. C. Chagas, Leonardo B. Oliveira, Fabiane Queiroz, and Heitor S. Ramos. “Malware‐SMELL: A Zero‐shot Learning Strategy for Detecting Zero‐day Vulnerabilities.” Computers & Security 120 (September 1, 2022): 102785. https://doi.org/10.1016/j.cose.2022.102785.

[2] Erlacher, Felix, and Falko Dressler. “On High-Speed Flow-Based Intrusion Detection Using Snort-Compatible Signatures.” IEEE Transactions on Dependable and Secure Computing 19, no. 1 (2022): 495–506. https://doi.org/10.1109/TDSC.2020.2973992.

[3] Wang, Zihao, Kar Wai Fok, and Vrizlynn L. L. Thing. “Machine Learning for Encrypted Malicious Traffic Detection: Approaches, Datasets and Comparative Study.” Computers & Security 113 (February 1, 2022): 102542. https://doi.org/10.1016/j.cose.2021.102542.

[4] Xiong, Chunlin, Tiantian Zhu, Weihao Dong, Linqi Ruan, Runqing Yang, Yueqiang Cheng, Yan Chen, Shuai Cheng, and Xutong Chen. “Conan: A Practical Real-Time APT Detection System With High Accuracy and Efficiency.” IEEE Transactions on Dependable and Secure Computing 19, no. 1 (2022): 551–65. https://doi.org/10.1109/TDSC.2020.2971484.

[5] Wei W , Liu L . Gradient Leakage Attack Resilient Deep Learning[J]. IEEE transactions on information forensics and security, 2022(17-):17.

[6] Lan, Jinghong, Xudong Liu, Bo Li, Yanan Li, and Tongtong Geng. “DarknetSec: A Novel Self-Attentive Deep Learning Method for Darknet Traffic Classification and Application Identification.” Computers & Security 116 (May 1, 2022): 102663. https://doi.org/10.1016/j.cose.2022.102663.

[7] Zhu, Jinting, Julian Jang-Jaccard, Amardeep Singh, Ian Welch, Harith AI-Sahaf, and Seyit Camtepe. “A Few-Shot Meta-Learning Based Siamese Neural Network Using Entropy Features for Ransomware Classification.” Computers & Security 117 (June 1, 2022): 102691. https://doi.org/10.1016/j.cose.2022.102691.

山石网科是中国网络安全行业的技术创新领导厂商,自成立以来一直专注于网络安全领域前沿技术的创新,提供包括边界安全、云安全、数据安全、内网安全在内的网络安全产品及服务,致力于为用户提供全方位、更智能、零打扰的网络安全解决方案,是您优质可靠的伙伴!

山石网科为金融、政府、运营商、互联网、教育、医疗卫生等行业累计超过23,000家用户提供高效、稳定的安全防护。山石网科在苏州、北京和美国硅谷均设有研发中心,业务已经覆盖了中国、美洲、欧洲、东南亚、中东等50多个国家和地区。

(文章配图源自网络)