Gitlab 任意文件读取漏洞(CVE-2016-9086)

Vulnhub官方复现教程

https://vulhub.org/#/environments/gitlab/CVE-2016-9086/

漏洞原理

Gitlab版本:8.13.1

原理剖析:http://paper.seebug.org/104/

复现漏洞

启动环境

https://blog.csdn.net/JiangBuLiu/article/details/93853056

进入路径为

cd /root/vulhub/gitlab/CVE-2016-9086

请使用2G及以上内存的VPS或虚拟机运行该环境,实测1G内存的机器无法正常运行Gitlab(运行后502错误)。

搭建及运行漏洞环境:

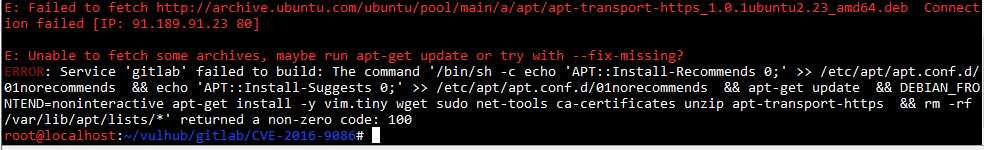

docker-compose build && docker-compose up -d

用时:22分钟,但是有错误提示

环境启动后,访问http://your-ip:10080,设置管理员(用户名root)密码,登录。

【注意】环境搭建了两次,都没有成功,以下内容为搬运https://vulhub.org/#/environments/gitlab/CVE-2016-9086/

漏洞复现

新建一个项目,点击GitLab export:

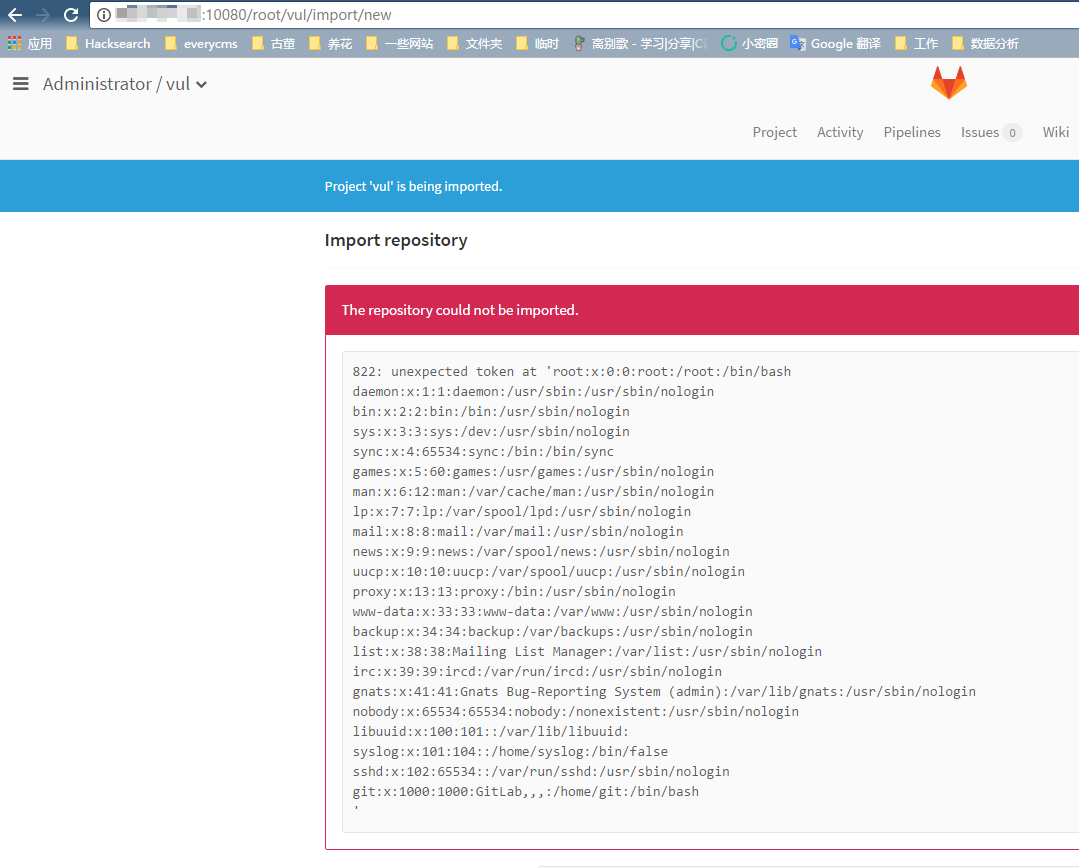

将test.tar.gz上传,将会读取到/etc/passwd文件内容: