NSSCTF-Misc篇-[蓝帽杯 2022 初赛]

NSSCTF平台:https://www.nssctf.cn/

PS:记得所有的flag都改为NSSCTF

domainhacker:

[蓝帽杯 2022 初赛]domainhacker1

公司安全部门,在流量设备中发现了疑似黑客入侵的痕迹,用户似乎获取了机器的hash,你能通过分析流量,找到机器的hash吗?

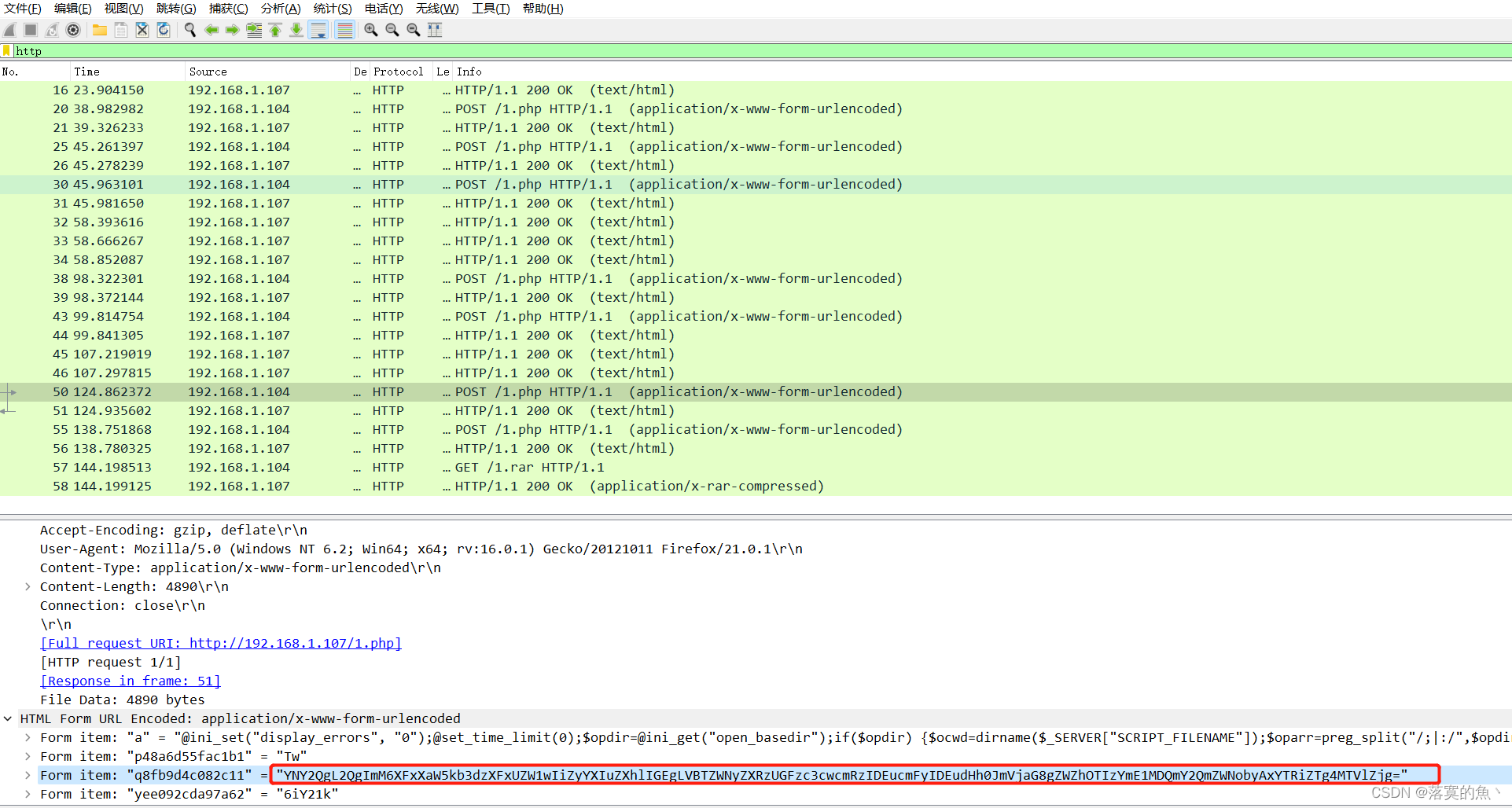

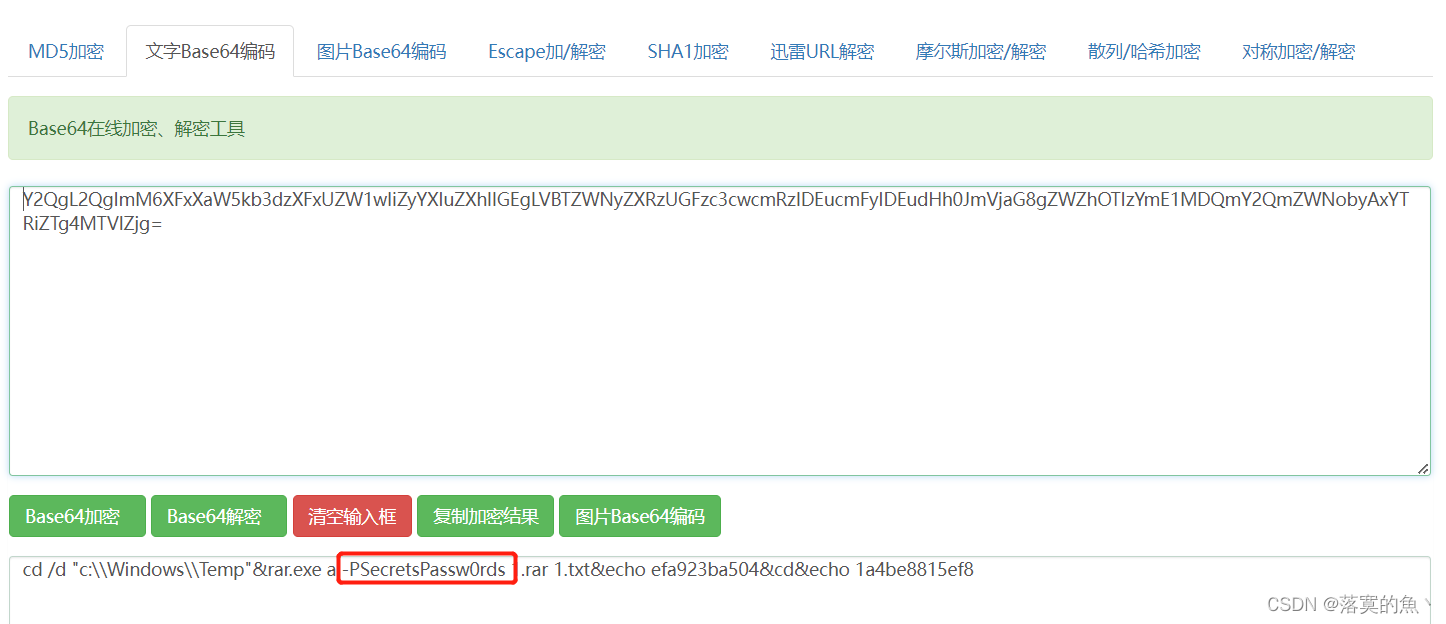

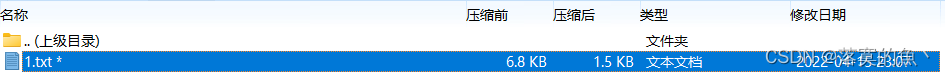

找到rar那一条查看数据流 全部还原原始数据另存为即可 ,得到密码:SecretsPassw0rds解压 提交NTLM值即可。

PS:YN去掉解码的时候不然解不出来

NSSCTF{416f89c3a5deb1d398a1a1fce93862a7}

[蓝帽杯 2022 初赛]domainhacker2

公司安全部门今日发现,有一台域控主机疑似被攻陷,并且很有可能黑客已经掌握了所有域用户的hash,你能分析流量,给出域管理员administrator的上一次的密码hash吗?

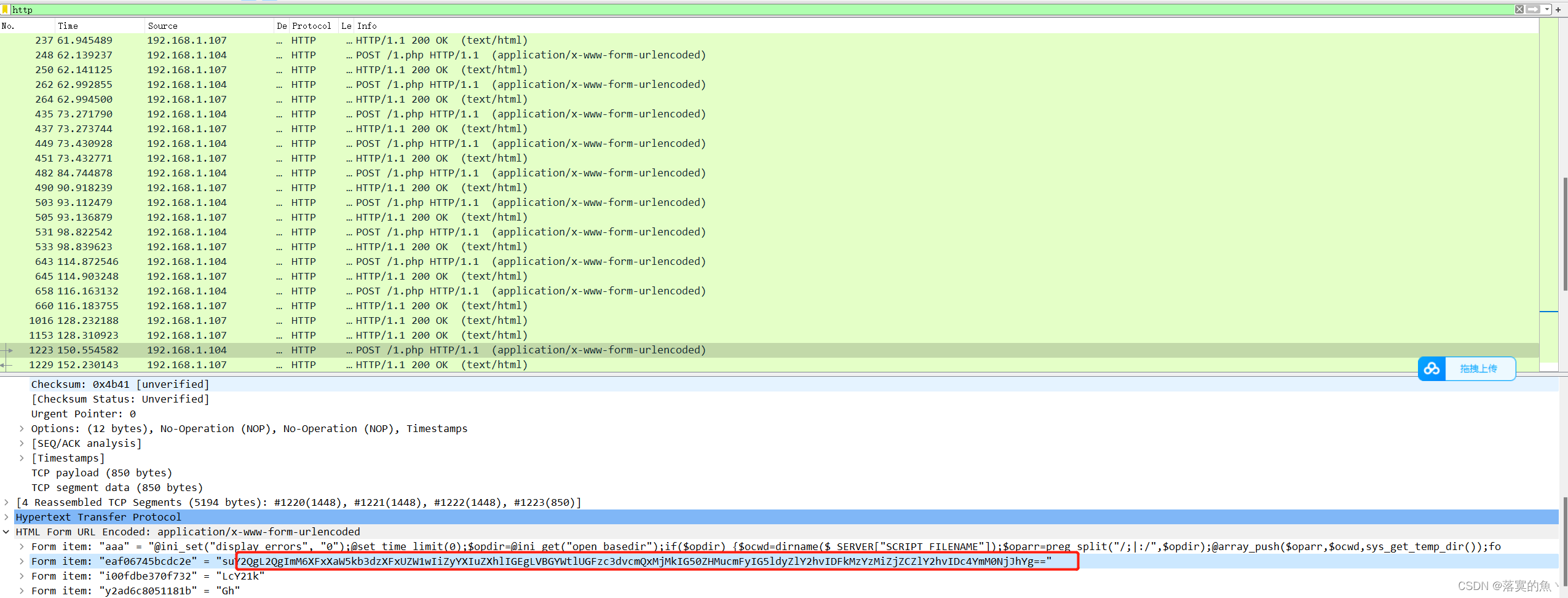

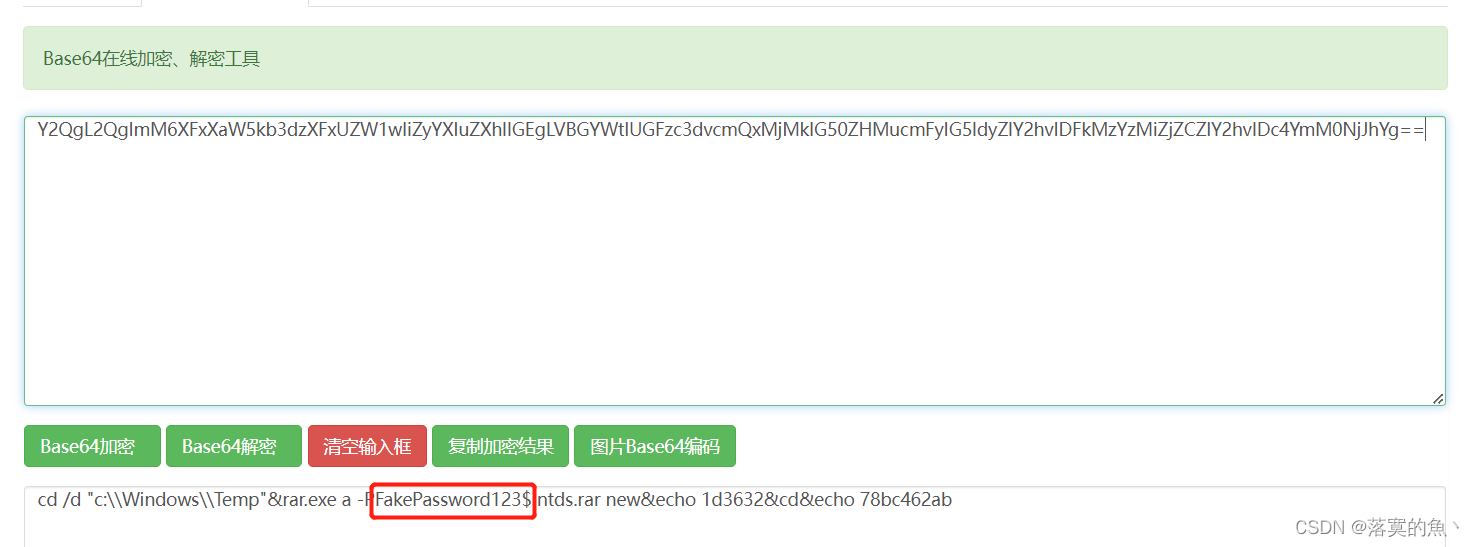

这一题和上一题思路一样 老样子 先把数据包导出 然后解密得到密码:FakePassword123$

PS:老样子去掉su 比赛时候没网记得用bp解码

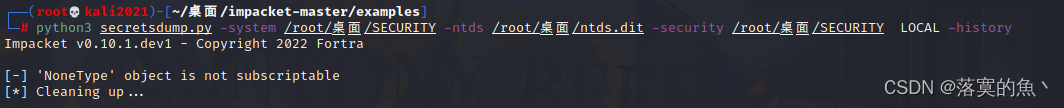

这里得到三个文件 需要使用脚本 直接上链接:https://github.com/SecureAuthCorp/impacket

cd impacket/ #进入路径

python setup.py install #安装

python3 secretsdump.py -system /root/桌面/SECURITY -ntds /root/桌面/ntds.dit -security /root/桌面/SECURITY LOCAL -history

这里装个半天都没装好 哎 心累 (方法会了就行!!)

NSSCTF{07ab403ab740c1540c378b0f5aaa4087}

计算机取证:

[蓝帽杯 2022 初赛]计算机取证_1

现对一个windows计算机进行取证,请您对以下问题进行分析解答。从内存镜像中获得taqi7的开机密码是多少?

压缩包密码为:93ce7ea39bdd7baa137f1e9b963b7ee5

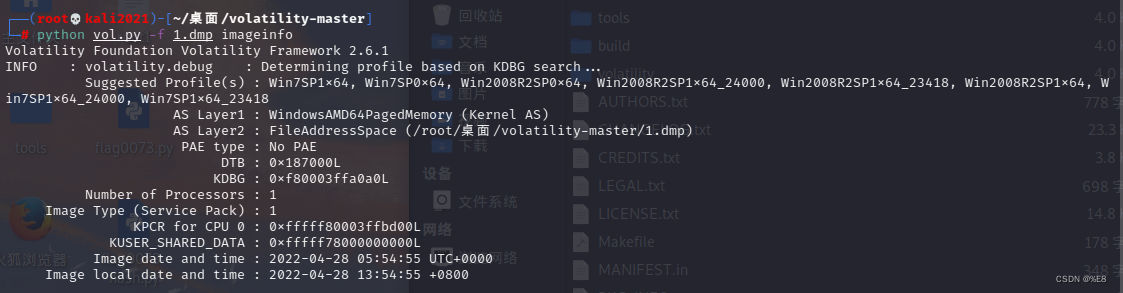

volatility -f 1.dmp imageinfo

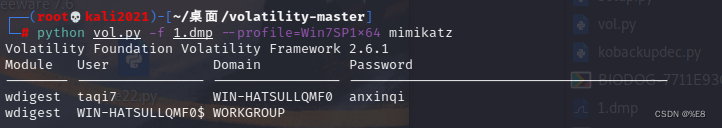

volatility -f 1.dmp –-profile=Win7SP1x64 mimikatz

NSSCTF{anxinqi}

[蓝帽杯 2022 初赛]计算机取证_2

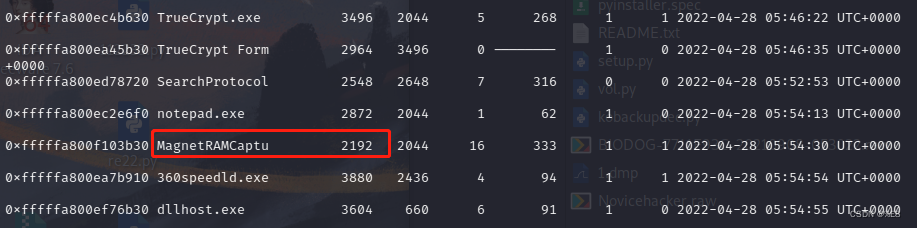

现对一个windows计算机进行取证,请您对以下问题进行分析解答。制作该内存镜像的进程Pid号是多少?

volatility -f 1.dmp --profile=Win7SP1x64 pslist #列出进程

NSSCTF{2192}

[蓝帽杯 2022 初赛]计算机取证_3

现对一个windows计算机进行取证,请您对以下问题进行分析解答。

bitlokcer分区某office文件中存在的flag值为?(答案参考格式:NSSCTF{abcABC123})

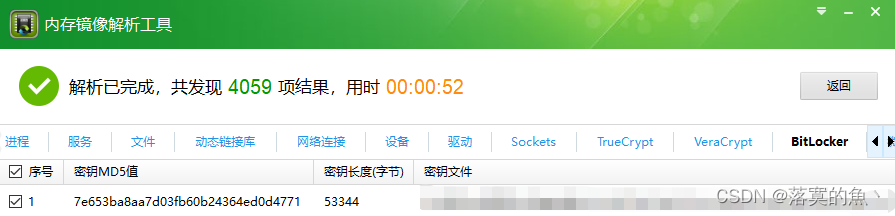

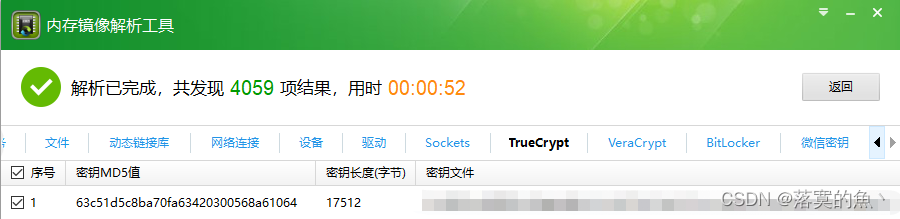

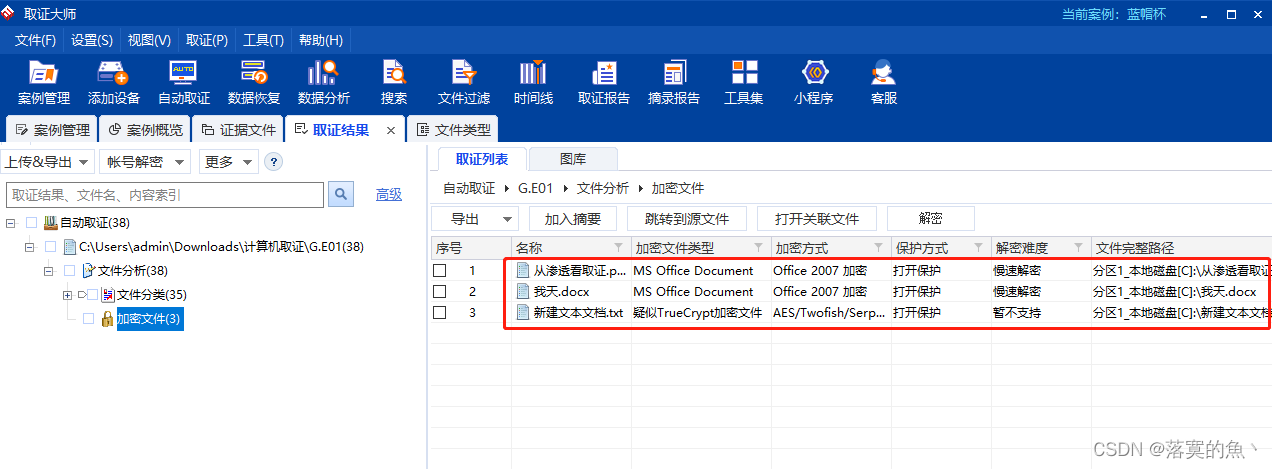

使用取证大师工具集中的内存镜像解析工具对1.dmp文件进行解析,得到一个TrueCrypt密钥文件和一个BitLocker密钥文件 分别导出

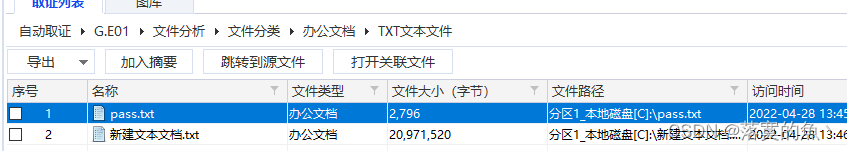

使用取证大师进行解密(使用刚刚获取的第一个密钥)然后在自动取证 得到了3个加密的文件还有一个pass.txt字典

有字典就好办了 使用工具Passware Kit Forensic 解出密码:287fuweiuhfiute 打开ppt文件即可。

NSSCTF{b27867b66866866686866883bb43536}

[蓝帽杯 2022 初赛]计算机取证_4

现对一个windows计算机进行取证,请您对以下问题进行分析解答。

TrueCrypt加密中存在的flag值为?(答案参考格式:flag{abcABC123})

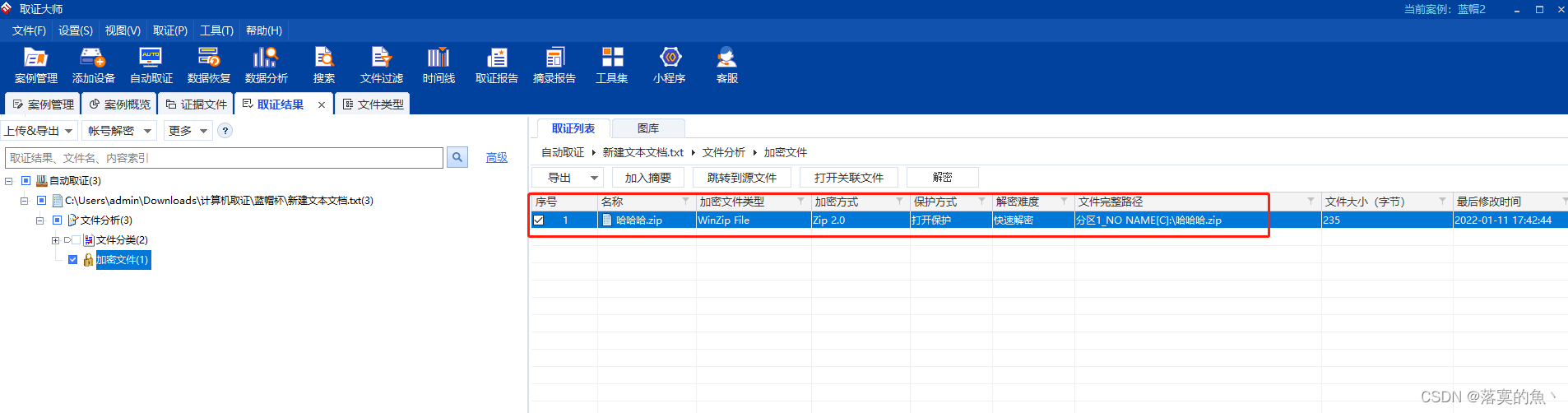

刚刚解密还有个新建的文件猜测也是加密的 然后刚刚上面两个密钥文件都导出了(尝试用第二个进行解密)

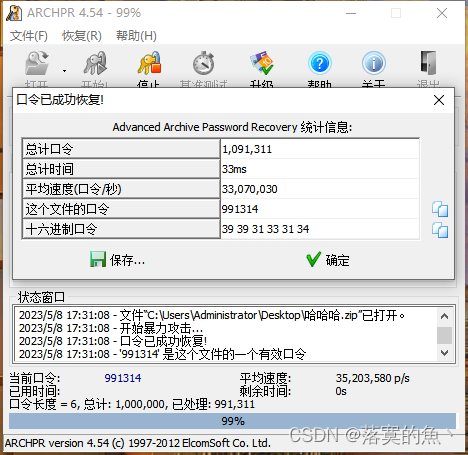

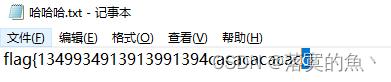

这里得到一个哈哈哈.zip导出然后发现里面有个txt但是有密码 尝试ARCHPR爆破得到密码为:991314 解压即可获取flag。

NSSCTF{1349934913913991394cacacacacacc}

手机取证:

[蓝帽杯 2022 初赛]手机取证_1

现对一个苹果手机进行取证,请您对以下问题进行分析解答。

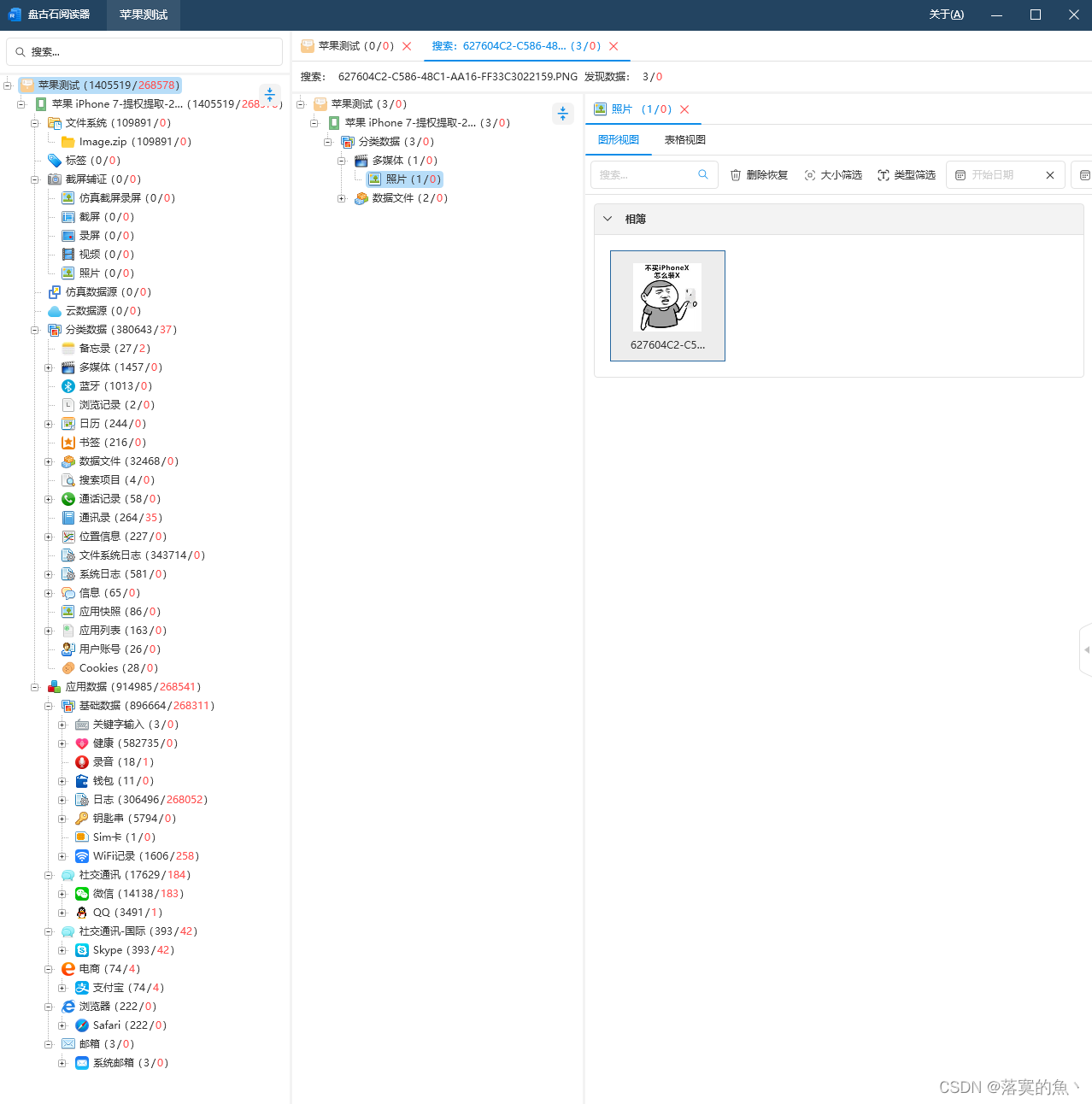

627604C2-C586-48C1-AA16-FF33C3022159.PNG图片的分辨率是?(答案参考格式:1920x1080)

盘古石阅读器 直接搜索给的图片名称 导出文件,查看属性即可。

NSSCTF{360x360}

[蓝帽杯 2022 初赛]手机取证_2

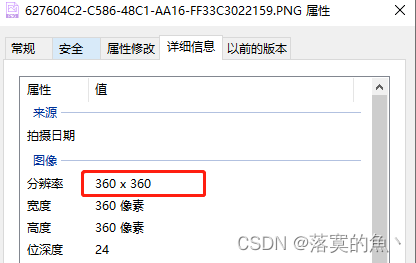

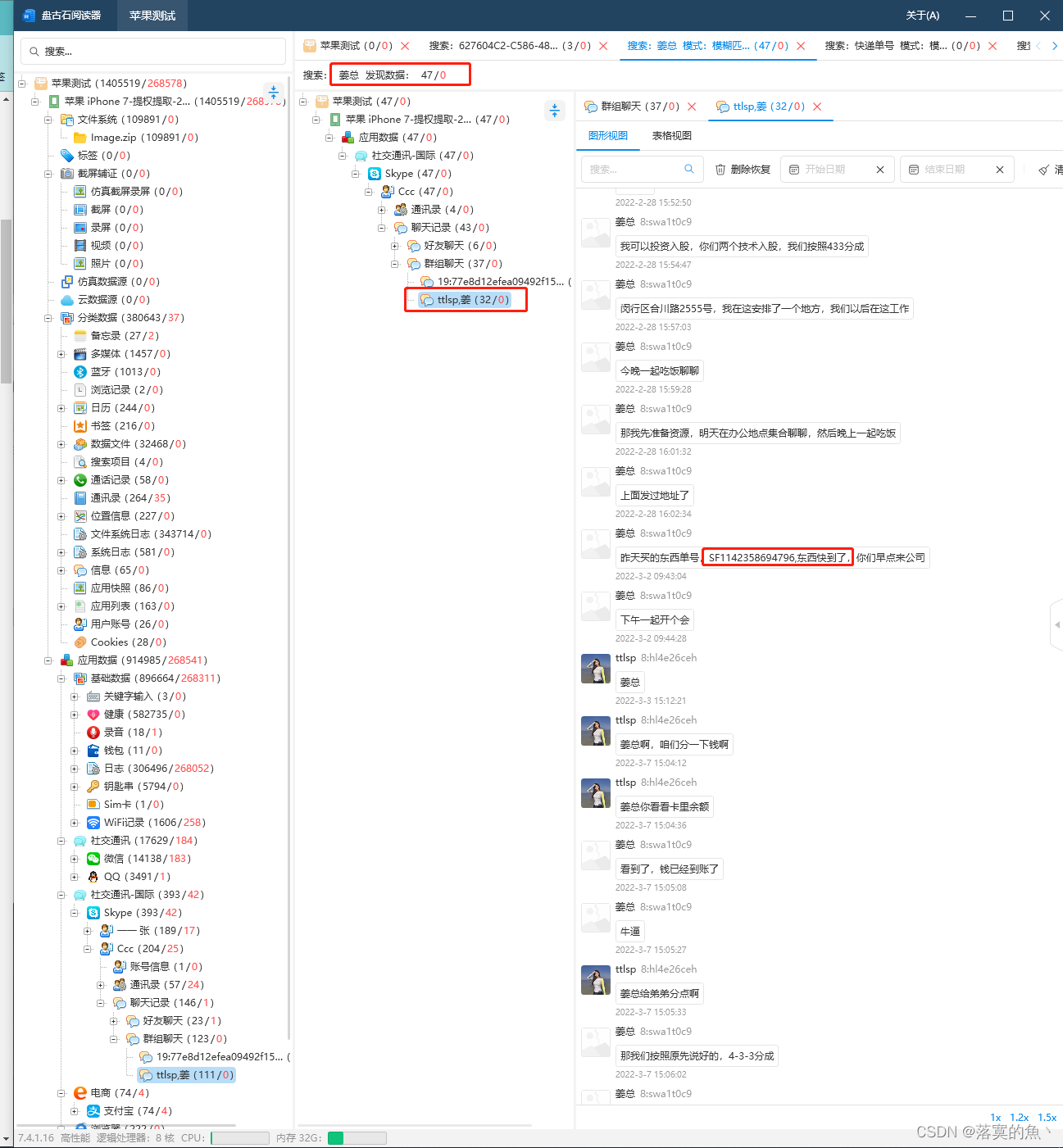

姜总的快递单号是多少?(答案参考格式:abcABC123)

这里可以搜姜总,可以搜单号 发现在聊天记录中有显示

NSSCTF{SF1142358694796}

网站取证:

[蓝帽杯 2022 初赛]网站取证_1

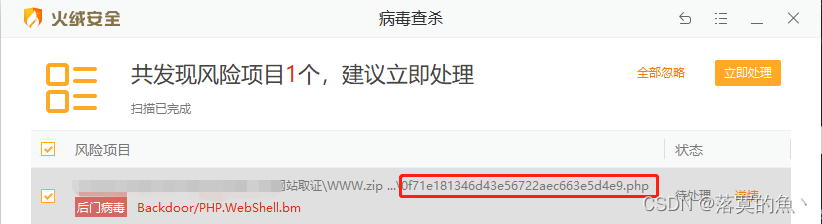

据了解,某网上商城系一团伙日常资金往来用,从2022年4月1日起使用虚拟币GG币进行交易,现已获得该网站的源代码以及部分数据库备份文件,请您对以下问题进行分析解答。请从网站源码中找出木马文件,并提交木马连接的密码。

使用火绒杀毒软件扫描目录0f71e php直接记事本打开即可。

NSSCTF{lanmaobei666}

[蓝帽杯 2022 初赛]网站取证_2

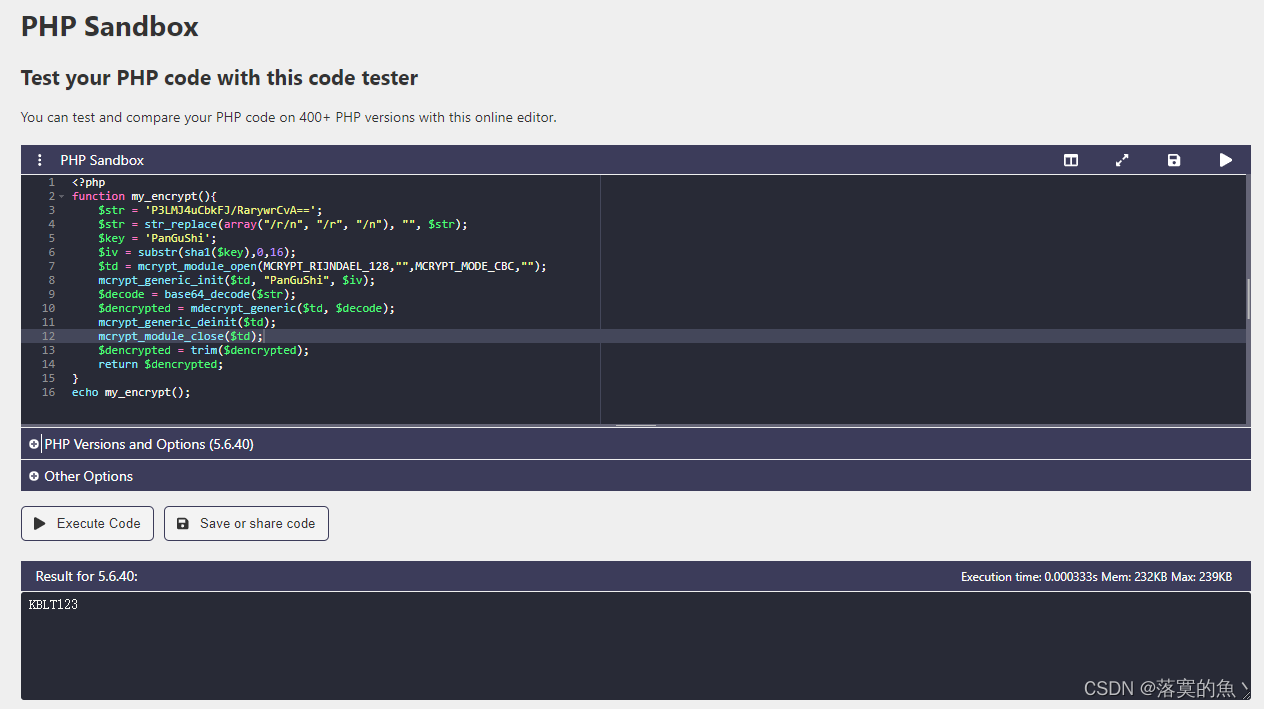

据了解,某网上商城系一团伙日常资金往来用,从2022年4月1日起使用虚拟币GG币进行交易,现已获得该网站的源代码以及部分数据库备份文件,请您对以下问题进行分析解答。请提交数据库连接的明文密码

打开WWW.zip备份文件先找到databases.php 然后找到加密函数 encrypt.php 运行即可(PHP版本要7.0一下 不然不行!)

因为是复现所以就直接使用在线网站(支持php版本选择好用!!):https://onlinephp.io/

NSSCTF{KBLT123}

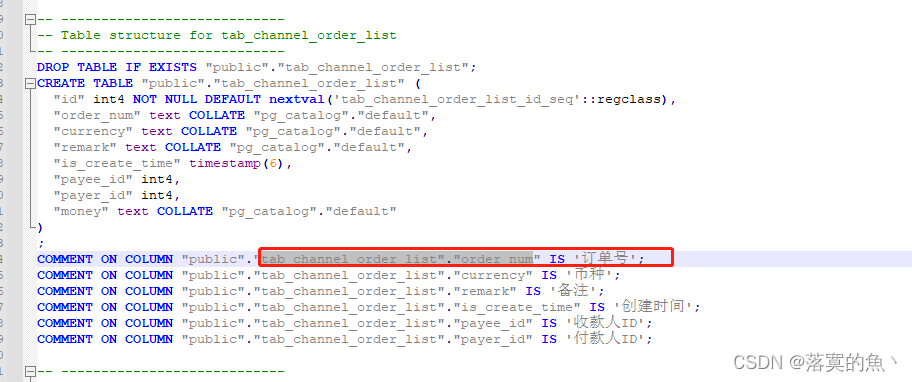

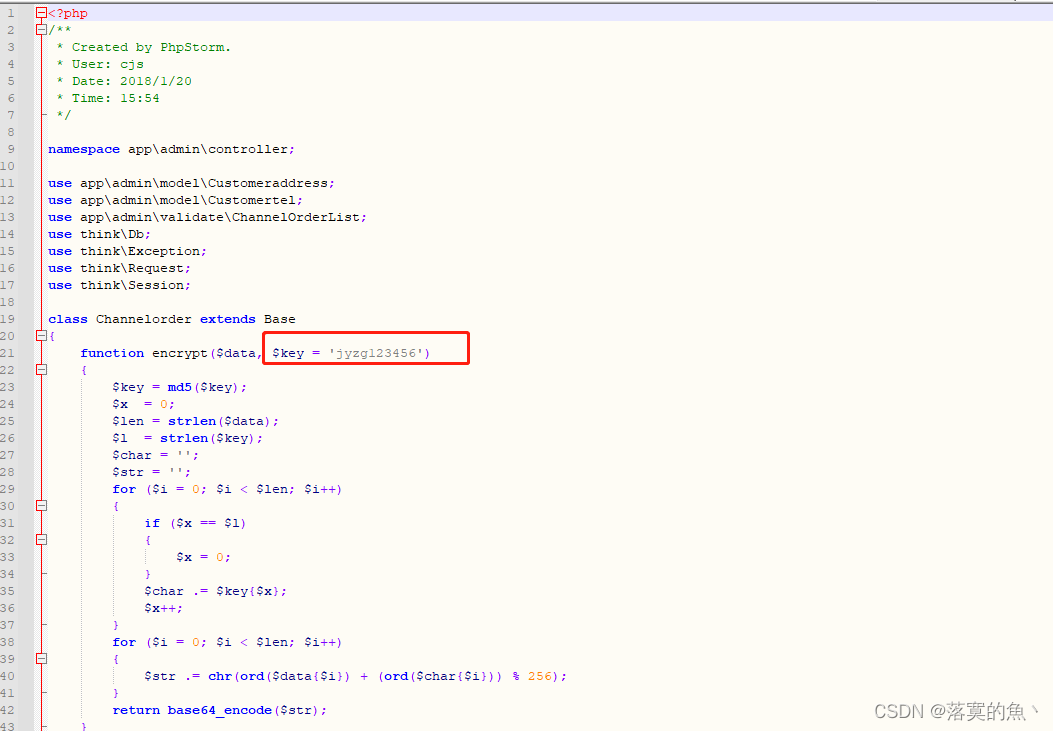

[蓝帽杯 2022 初赛]网站取证_3

请提交数据库金额加密混淆使用的盐值。

查看bak.sql发现tab_channel_order_list 和钱有关 然后找到Channelorder.php 里面就有key

NSSCTF{jyzg123456}

[蓝帽杯 2022 初赛]网站取证_4

请计算张宝在北京时间2022-04-02 00:00:00-2022-04-18 23:59:59累计转账给王子豪多少RMB?

(换算比例请从数据库中获取,答案参考格式:123.45)

NSSCTF{15758353.76}

程序分析:

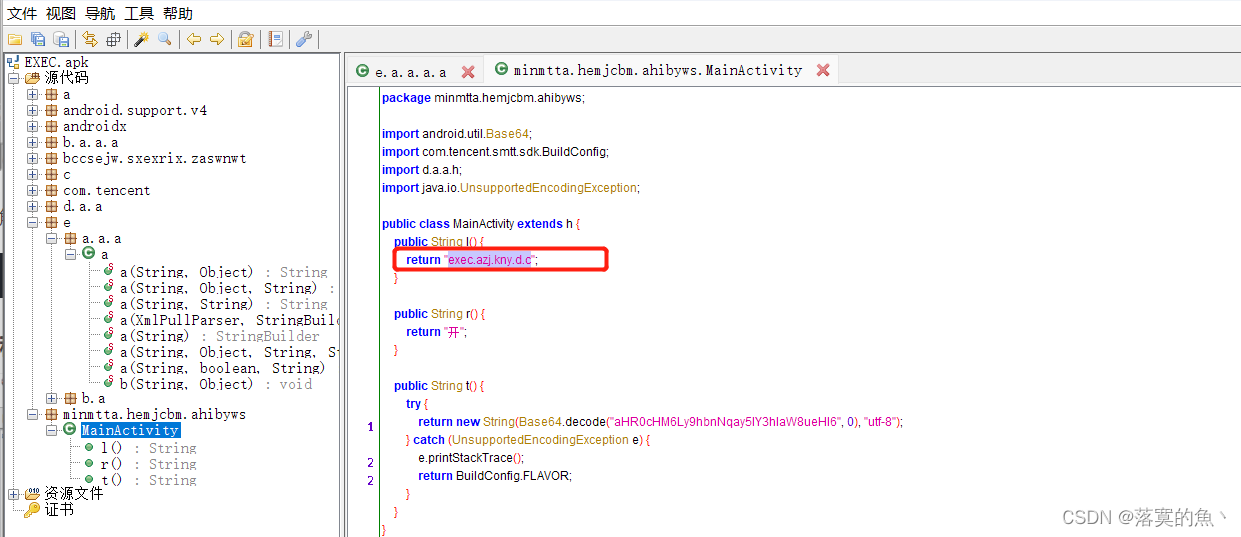

[蓝帽杯 2022 初赛]程序分析_1

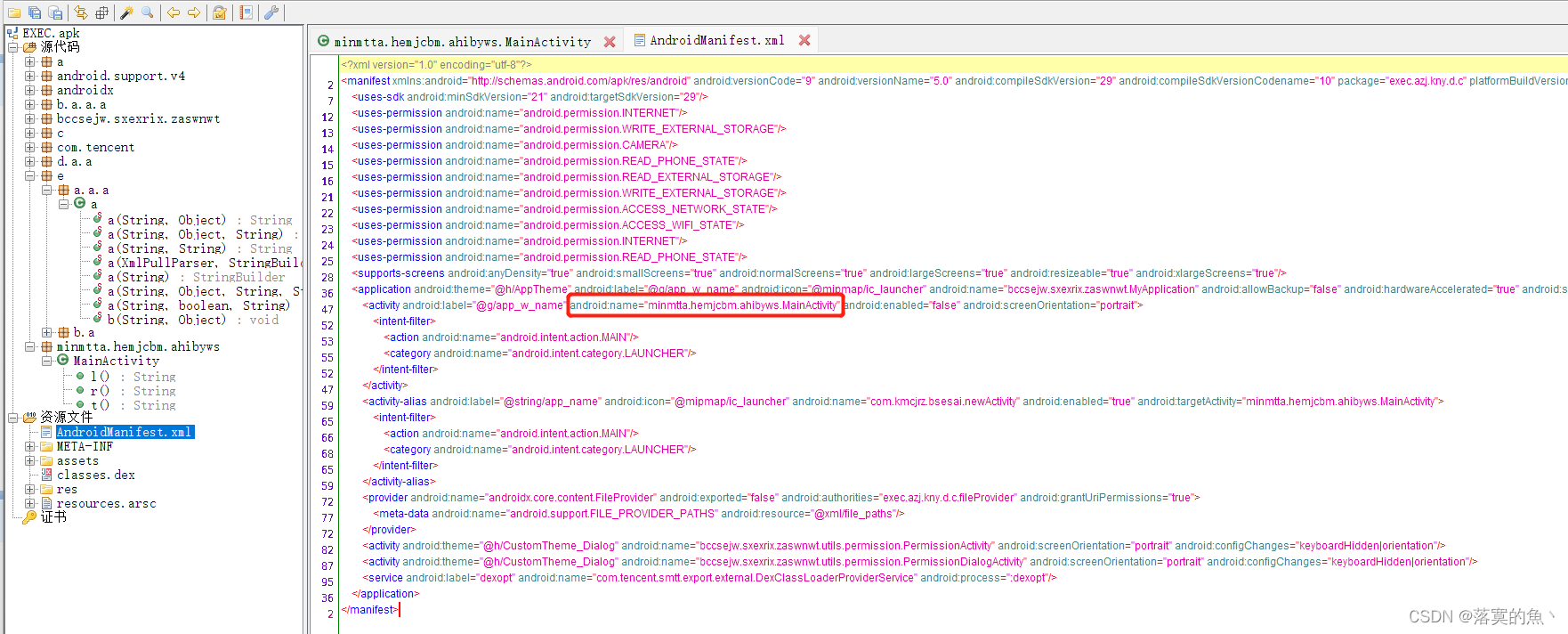

现已获取某个APP程序,请您对以下问题进行分析解答。本程序包名是?(答案参考格式:abc.xx.de)

可以使用在线网站:https://mogua.co/

NSSCFT{exec.azj.kny.d.c}

[蓝帽杯 2022 初赛]程序分析_2

NSSCTF{minmtta.hemjcbm.ahibyws.MainActivity}

[蓝帽杯 2022 初赛]程序分析_3

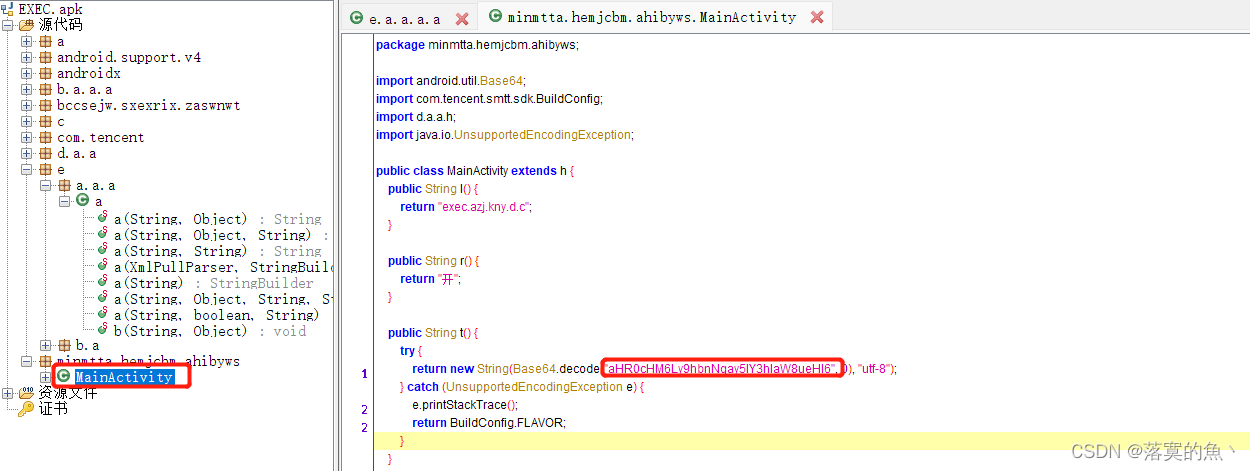

本程序的服务器地址的密文是?

NSSCTF{aHR0cHM6Ly9hbnNqay5lY3hlaW8ueHl6}

[蓝帽杯 2022 初赛]程序分析_4

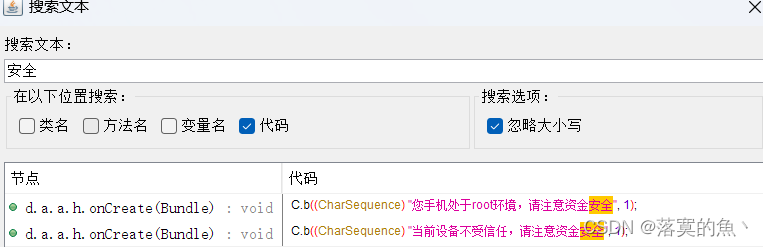

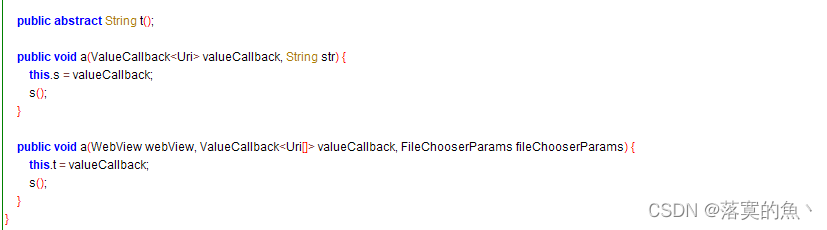

本程序实现安全检测的类的名称是?

直接搜索 安全 找到root 相关的 根据猜测是a类

NSSCTF{a}

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)