nmap

nmap 简介:

namp也称Network Mapper,是一款多平台的网络连接扫描软件,可以探测计算机网络上的主机和服务。在渗透初期为了绘制目标网络拓扑图,需要到Nmap对目标网络发送特定的数据包,对返回的数据包进行分析。

主要功能:1.端口扫描 2.交互搜集信息 3.脚本扫描(可能犯罪)

查看版本 namp -version

安装命令 sudo apt-get install nmap 【2】yum install namp -y

升级版本 apt-get update && apt-get dist-upgrade

点击enter键—》ok

kali中当有root权限是用到的权限更多,更牛,方便

扫描端口 nmap ip地址

会扫描1000个端口

查看常用的端口号100个 sort -r -k3 /usr/shar/namp/nmap-services |grap tcp |head -n 100

网络上的博客:https://blog.csdn.net/wyvbboy/article/details/53907600n

1.nmap在网络中的常见作用:

1,查看存活主机。 2,扫描目标主机的开放端口。 3,鉴别安全过滤机制。 4,识别目标主机的操作系统。 5,查看目标主机服务端的版本信息。 6,利用脚本扫描漏洞。

任务1: 自学OSI模型的相关知识,理解网络扫描的基本原理。2,自行查阅nmap的相关信息。

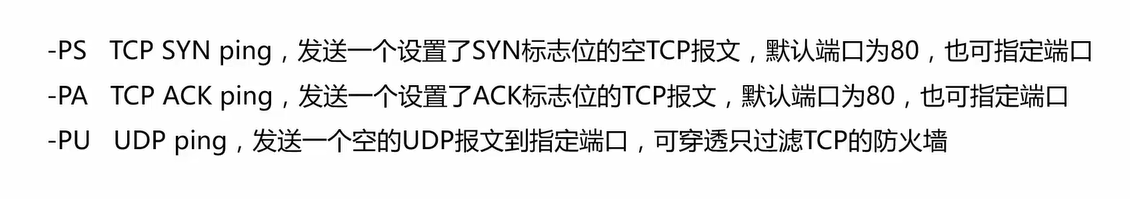

###2.Nmap 的功能参数主要分为以下几大类:

1,目标说明 2,主机发现 3,端口扫描 4,端口说明和搜描顺序 5,服务与版本探测

6,脚本扫描 7,操作系统探测 8,时间和性能 9,防火墙/IDS规避和欺骗 10,输出选项

nmap 出来使用方法

namp -iL D:\ip.txt 扫描列表文件的ip

namp 192.168.0.1 192.168.1.1 -exclude 192.168.1.1 排除.1.1 的地址不扫描

Nmap主要参数介绍

任务:自行搜索利用Nmap进行渗透测试案例,对比多种环境中不同的使用方法。

3.Nmap的常用扫描技巧

1,扫描单一目标主机:

namp 192.168.0.1

namp secbug.com

(默认发送一个ARP的 ping 包,扫描1-10000范围内开放的端口)

2,扫描整个子网

namp 192.168.0.1/124

3,扫描多个目标

namp 192.168.0.1 secbug.com

4,扫描一个范围的目标

namp 192.168.0.1-200

5,导入IP列表进行扫描

nmap -iL ip.txt (要求在Nmap目录)

6,列举目标地址,但不进行扫描

namp -sL 192.168.0.1/24

7,排除某IP进行扫描

nmap 192.168.0.1/24 -exclude 192.168.0.1

namp 192.168.0.1/24 -exclude file ip.txt

8、扫描特定主机的特定端口

nmap -p80,21,8080,135 192.168.0.1

nmap -p50-900 192.168.0.1

9、简单扫描,详细输出返回结果

nmap -vv 192.168.0.1

10、简单扫描并进行路由跟踪

nmap -traceroute baidu.com

11、ping扫描,不扫描端口(需要root权限)

nmap -sP 192.168.0.1

nmap -sn 192.168.0.1

扫描实例演示︰

·扫描是否存在常见漏洞

Nmap --scripti=vuln

·在局域网内扫描更多的端口开启情况

Nmap -n -p135 --script=broadcast

namp-script使用帮助手册

一些链接:link

上述为我当年上学的学习笔记,发出来仅供大家学习使用,不承担任何责任。法律问题与我无关

上面的ip等数据仅为当年测试时使用。没有其他想法。

有问题请与我联系。(可能早忘完了,你问也白问),有问题立刻删除。

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)