责任声明:

本文章仅供学习交流使用,如有利用进行非法行为

上传者不承担任何责任,使用者后果自负

目录

一、域名收集(利用whois)

阿里云:

站长之家:

全球查询:

IP138网站:

ICANN LOOKIUP:

爱站网:

VirusTotal:

二:备案查询

SEO查询:

天眼查:

站长工具:

三、旗下app资产查询:

七麦:

四、CDN

五、子域名挖掘

子域名枚举爆破:

语法:

网站:

工具:

layer挖掘机4.2:

六、其他资产搜寻

1、Google语法

七、站点收集:

判断源码

判断系统:

1、目录信息收集

目录扫描工具:

(1)dirbuster

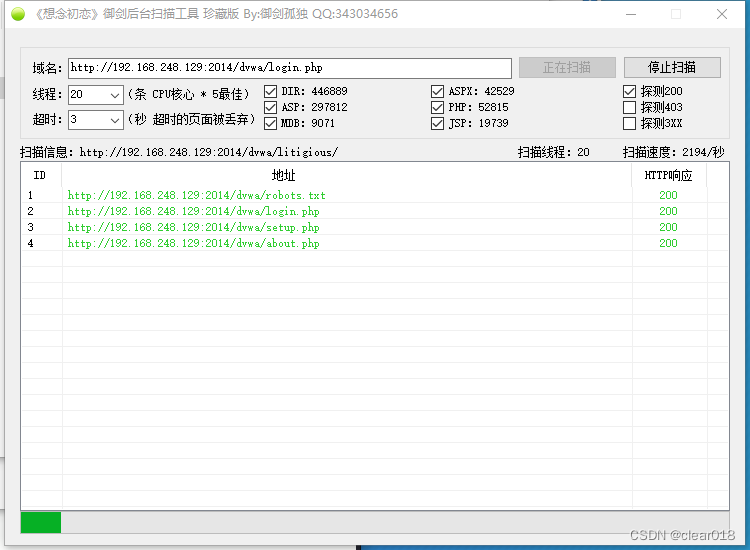

(2)御剑敏感目录收集工具

(3)Nessus

(4)7KBwebpathBurute

(5)Awvs

(6)Burp爬虫

(7)Goohle Hacking语法

Google Hacking

等等

2、端口分析

(1)Nmap

(2)Masscan

(3)御剑高速TCP端口扫描工具

3、域名cms

CMS人工、工具、平台、库识别

人工判断

网站:

库:CMS和中间件指纹库

4、类似域名

dnslytics:

5、旁注,C站

旁注:同个服务器,不同站点

C站:不同服务器,不同站点,同个网段

6、网站搭建习惯

软件搭建快捷搭建:

自行搭建

八、社工信息

一、域名收集(利用whois)

阿里云:

whois查询-中国万网 (aliyun.com) https://whois.aliyun.com/

https://whois.aliyun.com/

站长之家:

域名Whois查询 - 站长之家 (chinaz.com) http://whois.chinaz.com/

http://whois.chinaz.com/

全球查询:

全球 WHOIS 查询 (whois365.com) https://www.whois365.com/cn

https://www.whois365.com/cn

IP138网站:

域名查iP 域名解析 iP查询网站 iP反查域名 iP反查网站 同一iP网站 同iP网站域名iP查询 (ip138.com) https://site.ip138.com/

https://site.ip138.com/

ICANN LOOKIUP:

ICANN Lookup https://lookup.icann.org/en

https://lookup.icann.org/en

爱站网:

goole.com_whois信息_爱站网 (aizhan.com) https://whois.aizhan.com/goole.com/

https://whois.aizhan.com/goole.com/

VirusTotal:

VirusTotal https://www.virustotal.com/gui/home/url

https://www.virustotal.com/gui/home/url

二:备案查询

SEO查询:

站长seo综合查询工具-爱站网 (aizhan.com) https://www.aizhan.com/cha/

https://www.aizhan.com/cha/

天眼查:

天眼查-商业查询平台_企业信息查询_公司查询_工商查询_企业信用信息系统 (tianyancha.com) https://www.tianyancha.com/

https://www.tianyancha.com/

站长工具:

ICP备案查询 - 站长工具 (chinaz.com) http://icp.chinaz.com/

http://icp.chinaz.com/

三、旗下app资产查询:

七麦:

【优酷网络技术(北京)有限公司】App Store关键词搜索结果 - 苹果商店|搜索排名|关键词排名|搜索优化 - 七麦数据 (qimai.cn)

四、CDN

CDN判断及绕过技术_clear018的博客-CSDN博客

五、子域名挖掘

子域名枚举爆破:

语法:

Site:域名

网站:

在线子域名爆破-子成君提供 (zcjun.com)

在线子域名查询 (phpinfo.me)

DNSdumpster.com - dns recon and research, find and lookup dns records

子域名查询 - 站长工具 (chinaz.com)

Censys

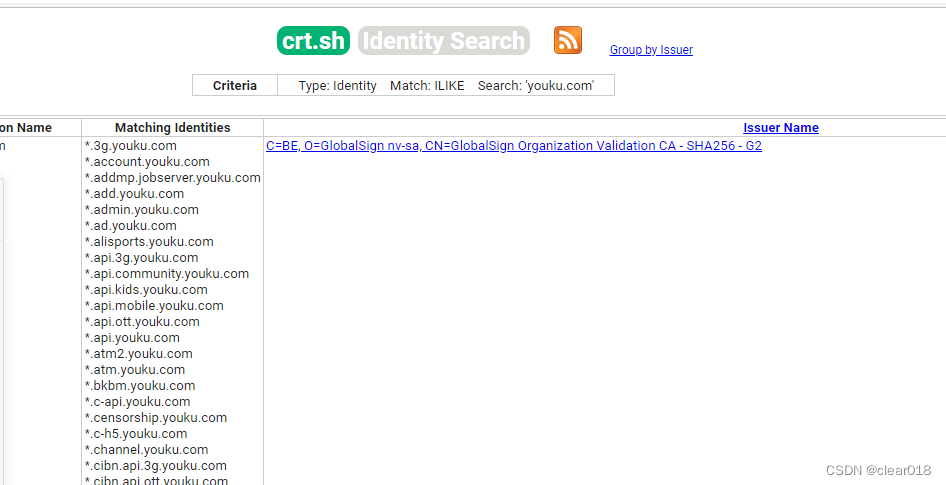

crt.sh | Certificate Search

工具:

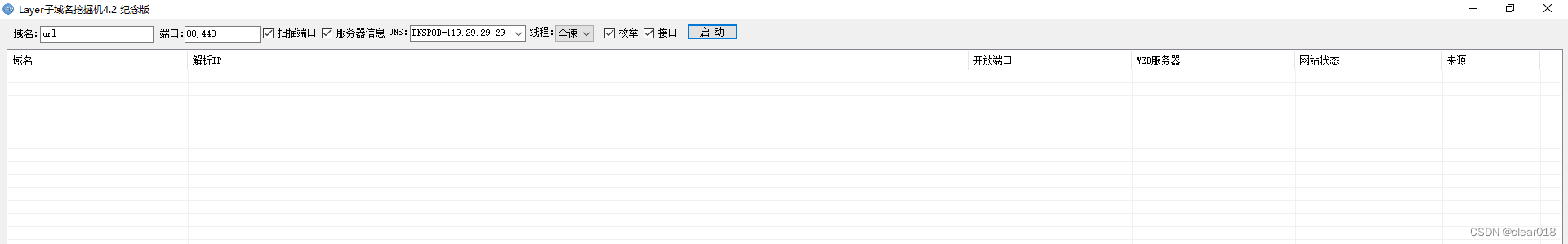

layer挖掘机4.2:

下载地址 layer4.2 提取码: ajunlayer4.2

六、其他资产搜寻

Google及黑暗引擎FOFA,Shodan、zoomeye

1、Google语法

常用语法

site :指定搜索域名 例如:site:baidu.com

inurl : 指定url中是否存在某些关键字 例如:inurl:.php?id=

intext : 指定网页中是否存在某些关键字 例如:intext:网站管理

filetype : 指定搜索文件类型 例如:filetype:txt

intitle : 指定网页标题是否存在某些关键字 例如:intitle:后台管理

link : 指定网页链接 例如:link:baidu.com 指定与百度做了外链的站点

info : 指定搜索网页信息 info:baidu.com

参考: Web安全 信息收集 (收集 Web服务器 的重要信息.)_半个西瓜.的博客-CSDN博客_web安全信息收集

七、站点收集:

判断源码

源码漏洞思路笔记_clear018的博客-CSDN博客

判断系统:

burp抓包

系统及数据库漏洞思路_clear018的博客-CSDN博客

1、目录信息收集

一个网站在对另一个一个子目录(子网页)访问的时候出现一个新的的程序(后台管理页面)

那么可以进行渗透的方向就多了一个(有多少个不同的程序就有多少目标),

为什么这么说呢?

首先,两个程序是同一个网站,只是在搭建的时候目录所储存的位置不一样

如果子目录下的网站存在漏洞,而两个程序又是在同一个服务器上储存的

如果利用其漏洞,获取到其权限,所处同个服务器的其他程序也会收到影响

而且存在各种敏感文件,网站的后台管理界面、文件上传页面,以及各种信息

那么该如何进行获取?

可以通过目录扫描工具,网站工具爬行

目录扫描工具:

(1)dirbuster

参考文章:

渗透——目录扫描神器DirBuster用法_weixin_45116657的博客-CSDN博客_dirbuster

(2)御剑敏感目录收集工具

御剑:提取密码:44af御剑(珍藏版加专业版)百度网盘为您提供文件的网络备份、同步和分享服务。空间大、速度快、安全稳固,支持教育网加速,支持手机端。注册使用百度网盘即可享受免费存储空间 https://pan.baidu.com/s/10DwQdSRFUwqFPKOKEvFojA

https://pan.baidu.com/s/10DwQdSRFUwqFPKOKEvFojA

(3)Nessus

Nessus 主机漏洞扫描器 安装教程(windows)_丶没胡子的猫的博客-CSDN博客_nessus windows

(4)7KBwebpathBurute

(5)Awvs

(6)Burp爬虫

(7)Goohle Hacking语法

Google Hacking

他基本语法上边有介绍,介绍下典型用法:

查找指定后台地址

site:xx.com intext:管理 | 后台 | 后台管理 | 登陆 | 登录 | 用户名 | 密码 | 系统 | 账号 | login | system

site:xx.com inurl:login | inurl:admin | inurl:manage | inurl:manager | inurl:admin_login | inurl:system | inurl:backend

site:xx.com intitle:管理 | 后台 | 后台管理 | 登陆 | 登录

查看指定网站的文件上传漏洞

site:xx.com inurl:file

site:xx.com inurl:load

site:xx.com inurl:upload

注入页面

site:xx.com inurl:php?id=

目录遍历漏洞

site:xx.com intitle:index.of

SQL错误

site:xx.com intext:"sql syntax near" | intext:"syntax error has occurred" | intext:"incorrect syntax near" | intext:"unexpected end of SQL command" | intext:"Warning: mysql_connect()" | intext:”Warning: mysql_query()" | intext:”Warning: pg_connect()"

phpinfo()

site:xx.com ext:php intitle:phpinfo "published by the PHP Group"

配置文件泄露

site:xx.com ext:.xml | .conf | .cnf | .reg | .inf | .rdp | .cfg | .txt | .ora | .ini

数据库文件泄露

site:xx.com ext:.sql | .dbf | .mdb | .db

日志文件泄露

site:xx.com ext:.log

备份和历史文件泄露

site:xx.com ext:.bkf | .bkp | .old | .backup | .bak | .swp | .rar | .txt | .zip | .7z | .sql | .tar.gz | .tgz | .tar

公开文件泄露

site:xx.com filetype:.doc | .docx | .xls | .xlsx | .ppt | .pptx | .odt | .pdf | .rtf | .sxw | .psw | .csv

邮箱信息

site:xx.com intext:@xx.com

site:xx.com 邮件

site:xx.com email

等等

2、端口分析

在网站搭建的时候站长不止会把程序放在目录下面,端口方面也同样可能存在程序

网站在进行访问的时候没有输入端口他会进行默认设置好的一个端口进行访问

而我们可以自行对网站尾部进行添加端口

找到其他端口方面是否存在一个新的程序(如:管理后台)对其进行渗透测试漏洞

常见的扫描端口工具:

(1)Nmap

下载地址:https://nmap.org/dist/nmap-7.60-win32.zip

参考文章:

nmap命令行的使用

nmap扫描参数

(2)Masscan

(3)御剑高速TCP端口扫描工具

3、域名cms

搭建主网站是一个程序,子域名搭建的是另一个程序,但是这样的有可能不在同一个服务器上

因此,两套程序可能会在同一台服务器有可能不在同一台服务器

但两个ip在是同个网段,就可以利用子域名进行渗透获取密码信息对主网站进行尝试,寻找敏感信息相似之处

CMS人工、工具、平台、库识别

人工判断

网站:

在线指纹识别,在线cms识别小插件--在线工具 (bugscaner.com) http://whatweb.bugscaner.com/look/

http://whatweb.bugscaner.com/look/

云悉互联网WEB资产在线梳理|在线CMS指纹识别平台 - 云悉安全平台 (yunsee.cn) https://www.yunsee.cn/

https://www.yunsee.cn/

库:CMS和中间件指纹库

GitHub - Lucifer1993/cmsprint: CMS和中间件指纹库 https://github.com/Lucifer1993/cmsprint

https://github.com/Lucifer1993/cmsprint

4、类似域名

网站创建过后遇到其他会进行域名更换

更换前的域名和更换后的域名是同一个东西

通俗来说,像这种同一个的对哪一个进行漏洞测试都是可以的

更改域名后缀的可以用脚本爆破工具(比较运用多于SRC正规网站)

通过一个已知域名的ip信息中的部分信息作为条件反过来查询与此条件相匹配的一系列其它域名列表情况。借此我们可以知道该注册人拥有哪些域名,或者说是拥有哪些站点,那些域名的注册信息具体是什么等等相关信息

dnslytics:

Online investigation tool - Reverse IP, NS, MX, WHOIS and Search Tools (dnslytics.com)

5、旁注,C站

旁注:同个服务器,不同站点

两个或多个网站放在同个服务器,其中一个网站是测试目标

测试条件,满足多个站点

网站A:www.1.com

网站B:www.2.com

网站C:www.3.com

以上网站引向服务器地址:192.168.1.123

这个时候,假设测试A网站漏洞

如果在A方面找不到目标

可以在B,C网站进行尝试

C站:不同服务器,不同站点,同个网段

多个站点放在不同的服务器上,但他们同处一个ip网段

这时候查询他的网段ip地址的网段测试

网站服务器地址:192.168.1.111

网站A:www.1.com

网站B:www.2.com

网站C:www.3.com

服务器192.168.1.111内下的三个网站都行不通,可以尝试从其他同网段的192.168.1.222测试

网站服务器地址:192.168.1.222

网站A:www.4.com

网站B:www.5.com

网站C:www.6.com

如果在其中间有一个目标权限达成,然后可以对其进行内网渗透转向192.168.111服务器

6、网站搭建习惯

软件搭建快捷搭建:

如果没有隐藏的情况下,搭建软件搭建的网站显示版本信息比较全面

找到各个搭建软件的架构规律

如:

在快捷软件搭建一般都会存在一个默认的账号密码管理,

如果管理员不及时进行更改,那么就会存在弱口令

如何判断是哪种搭建软件搭建的,这个需要自己进行搭建尝试

自行搭建

如果是自行搭建网站搭建版本信息比较少

八、社工信息

通过用户的一些信息(Mail、Name、ID、Tel)查询用户注册过哪些应用

你注册过哪些网站?一搜便知 - REG007 https://www.reg007.com/

https://www.reg007.com/