WireShark

- 一、开启WireShark的大门

- 二、如何抓包 搜索关键字

- 2.1 协议过滤

- 2.2 IP过滤

- 2.3 过滤端口

- 2.4 过滤MAC地址

- 2.5 过滤包长度

- 2.6 HTTP模式过滤

- 三、ARP协议分析

- 四、WireShark之ICMP协议

- 五、TCP三次握手与四次挥手

- 5.1 TCP三次握手实验

- 5.2 可视化看TCP三次握手

- 5.3 TCP四次挥手

- 5.4 总结TCP三次握手和四次挥手

wireshark是非常流行的网络封包分析软件,功能十分强大。可以截取各种网络封包,显示网络封包的详细信息。常用来检测网络问题、攻击溯源、或者分析底层通信机制。

一、开启WireShark的大门

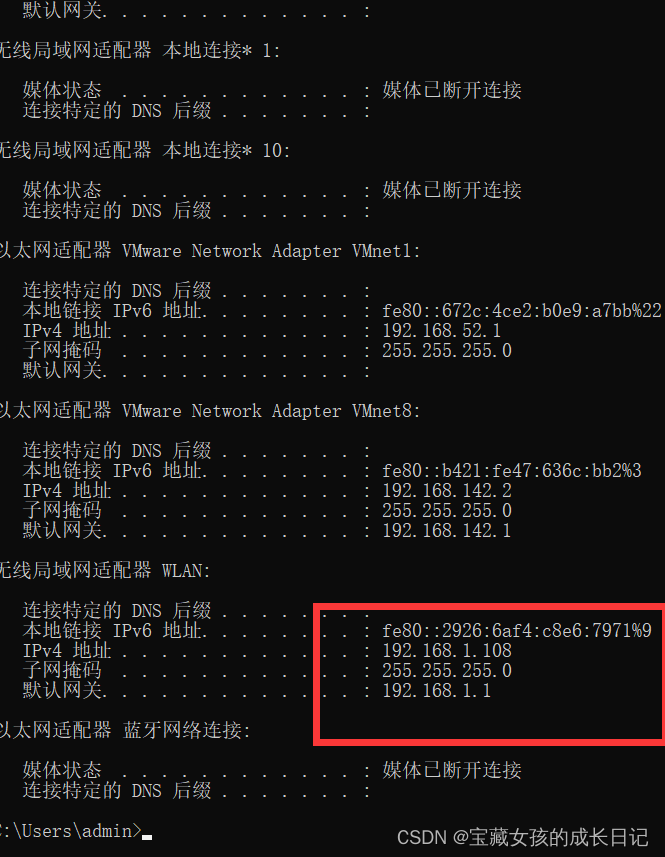

cmd——>ipconfig

我连的是WIFI,这是我的IP

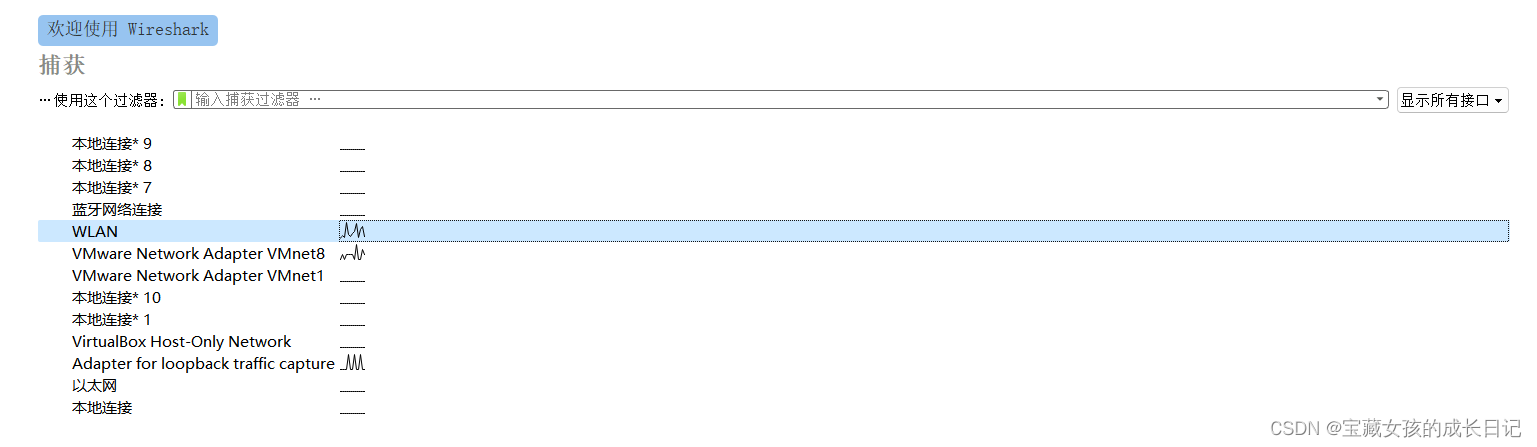

左侧对应你的电脑网卡,可以注意右侧的折线图,有波动的就是我在使用的网卡。

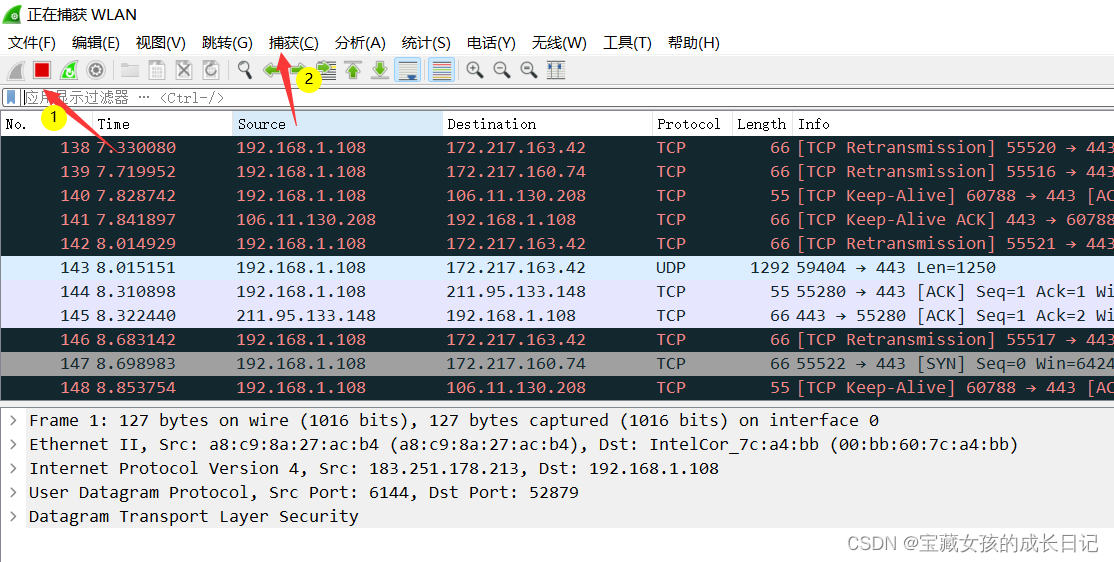

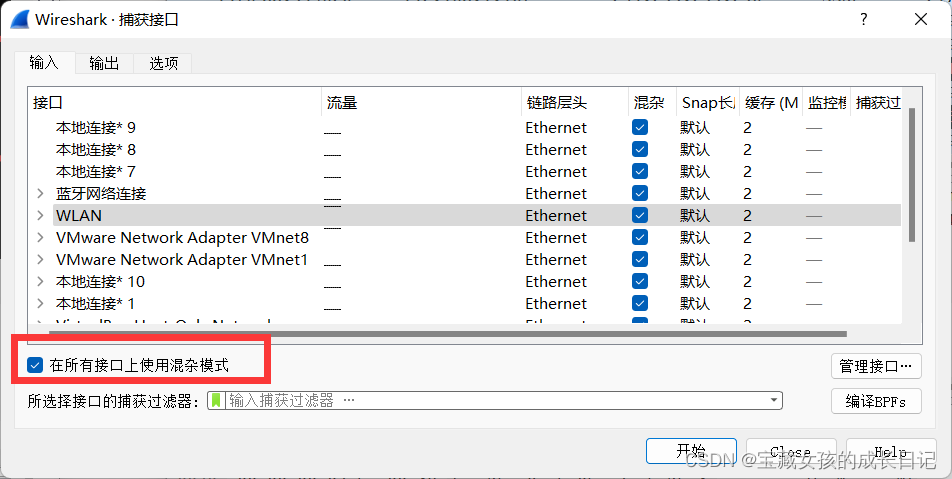

先停止运行,再点击捕获,选项,可以看到是否选择混杂模式

混杂模式︰混杂模式就是接收所有经过网卡的数据包,包括不是发给本机的包,即不验证MAC地址。

普通模式:普通模式下网卡只接收发给本机的包(包括广播包)传递给上层程序,其它的包一律丢弃。

一般来说,混杂模式不会影响网卡的正常工作,多在网络监听工具上使用。

二、如何抓包 搜索关键字

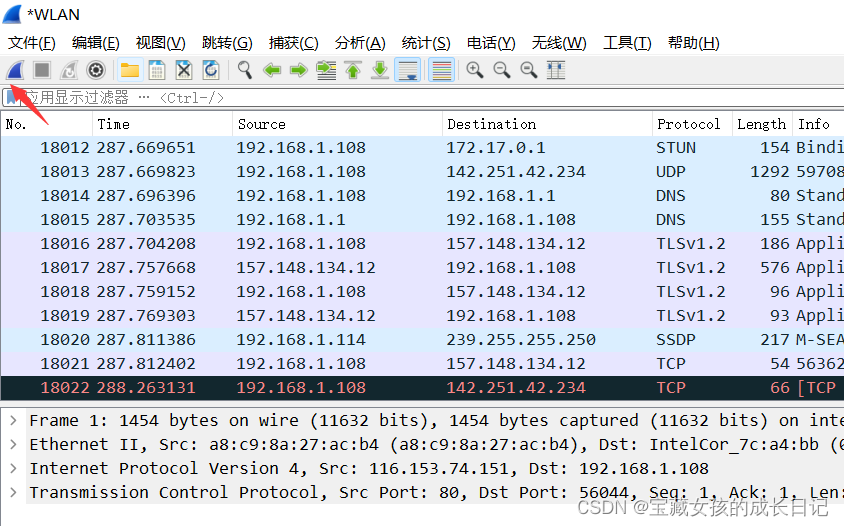

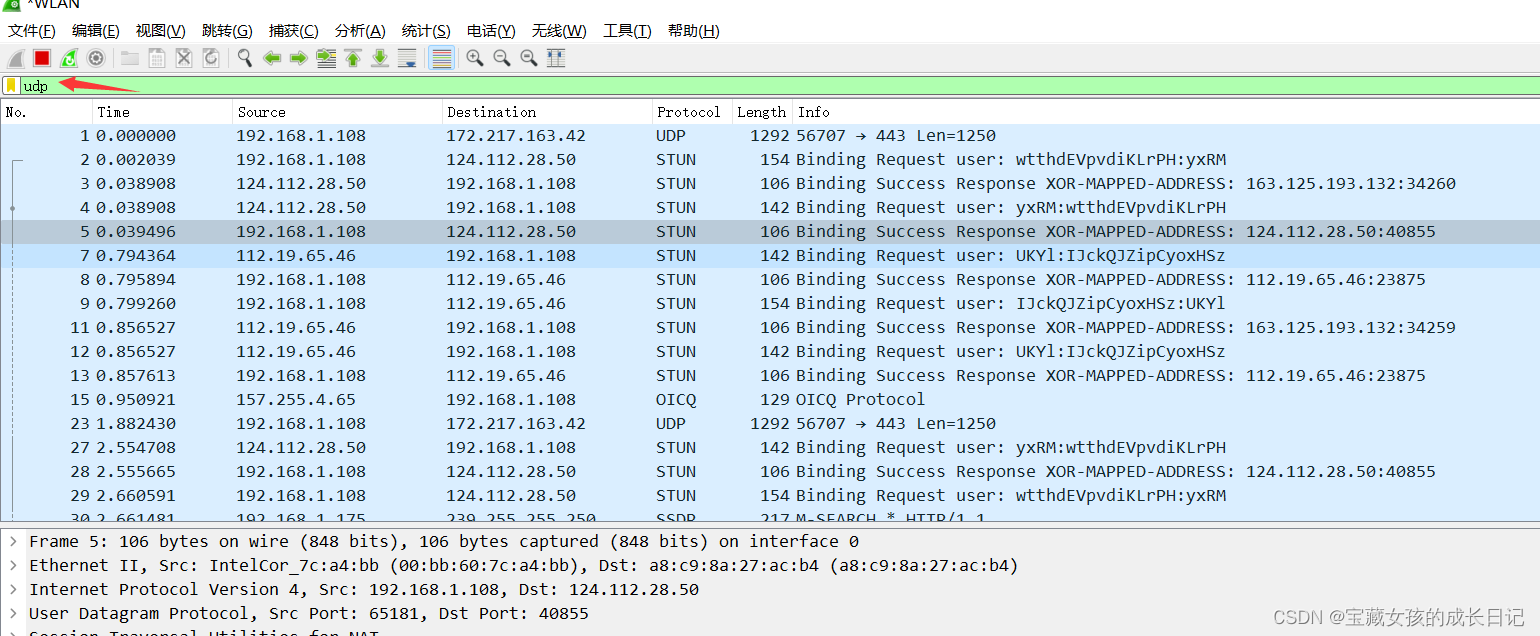

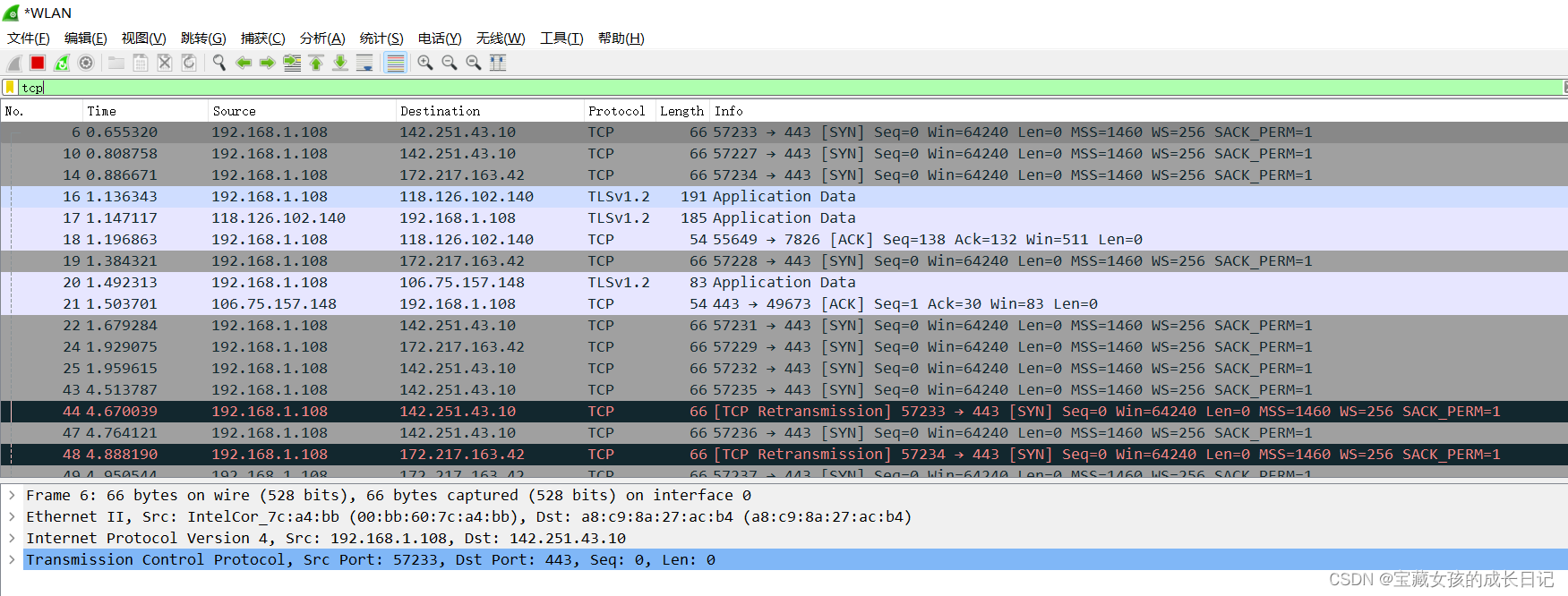

2.1 协议过滤

点击箭头指向的红色方框,就会出现蓝色鲨鱼状的。

比如说查TCP、UDP建立连接的时候是什么样的,至于协议为什么有其他的协议是因为这些协议的最顶层都是TCP或者UDP

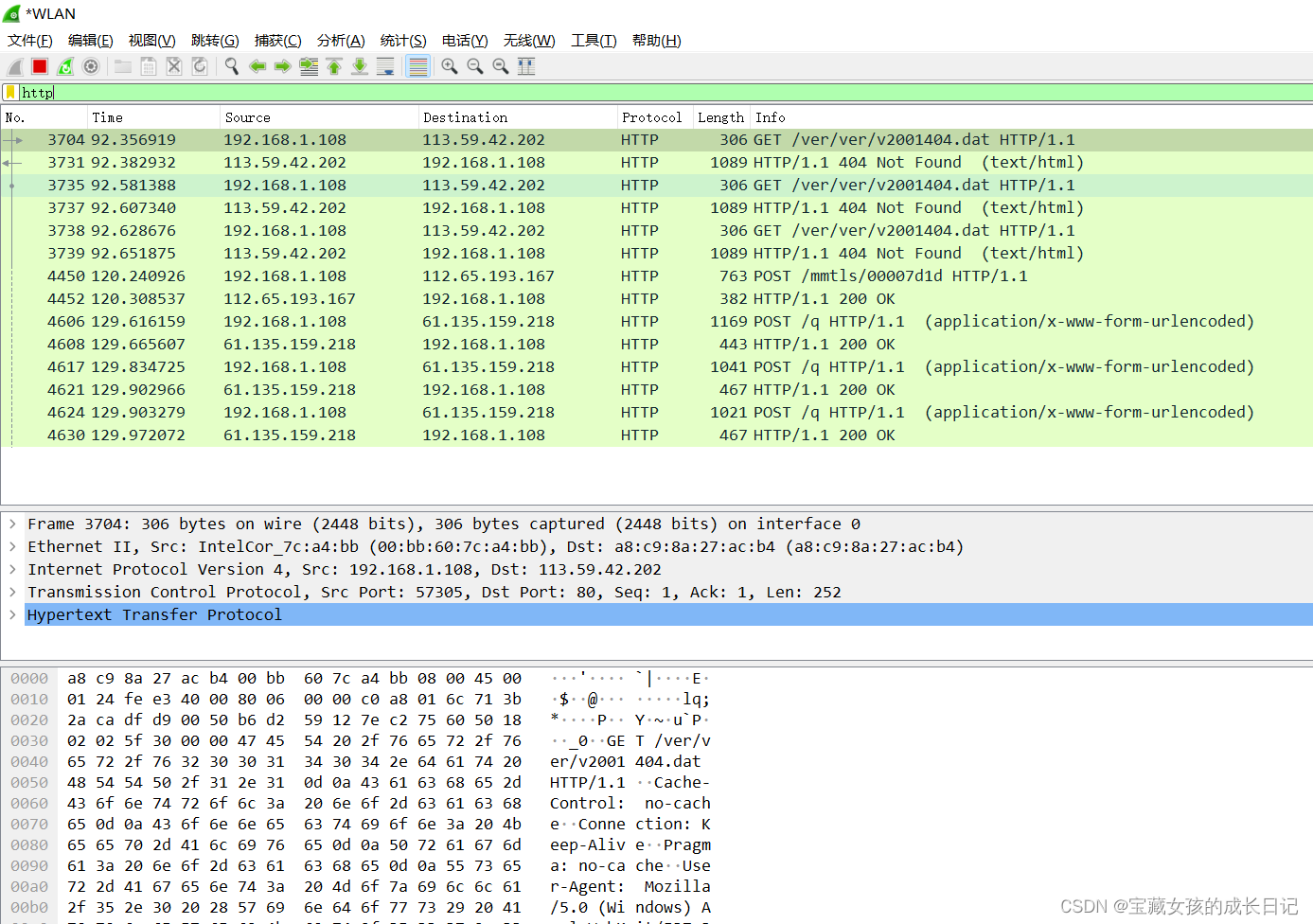

再或者如何抓http的包

其他的协议同理咯。

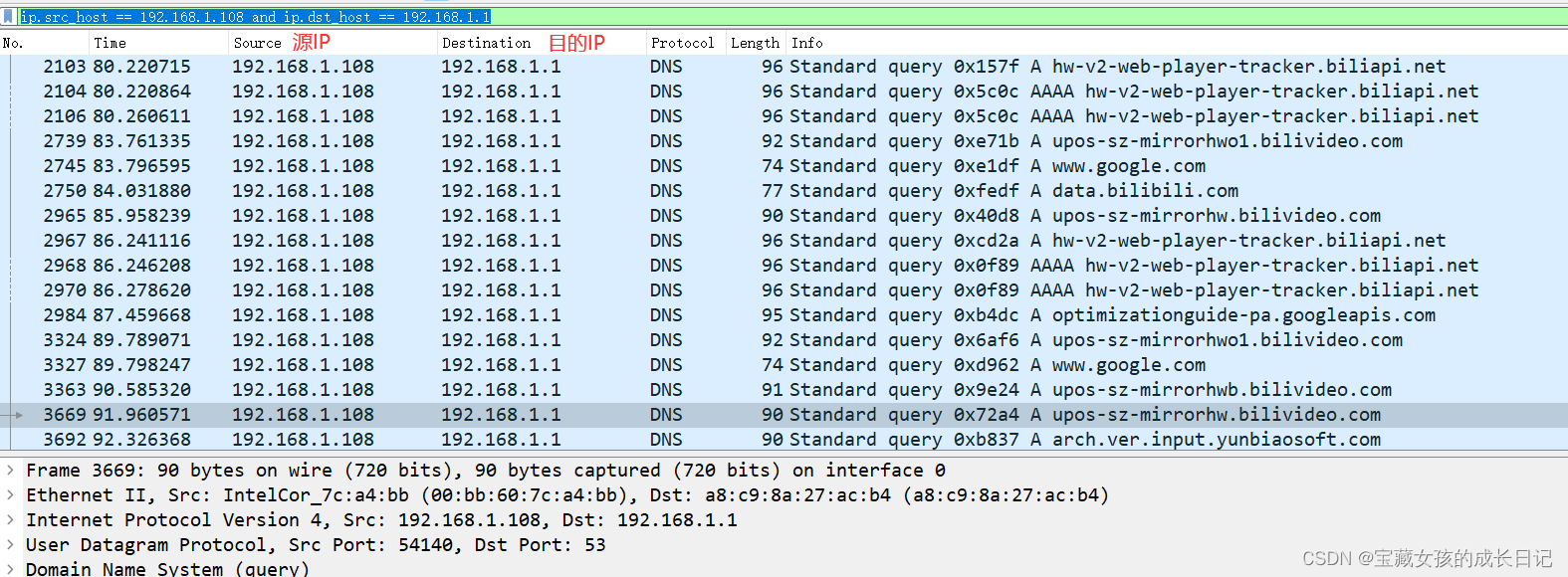

2.2 IP过滤

或者搜一下我的网关试试

注意:抓包的时候蓝色的亮

语法格式:

IP源地址:ip.src == 192.168.1.1

IP目的地址:ip.dst == 192.168.1.1

IP地址(包括源和目的):ip.addr == 192.168.1.1

我凭感觉试了一个,还真能弄出来

ip.src_host == 192.168.1.108 and ip.dst_host == 192.168.1.1

欢迎关注:宝藏女孩的成长日记

地址:https://blog.csdn.net/hanhanwanghaha

2.3 过滤端口

语法格式

TCP端口:tcp.port==80

TCP目的端口:tcp.dstport == 80

TCP源端口:tcp.srcport == 80

UDP端口:udp.port eq 15000

TCP 1-80之间的端口:tcp.port >= 1 and tcp.port <= 80

例如

tcp.port == 80 || udp.port == 80

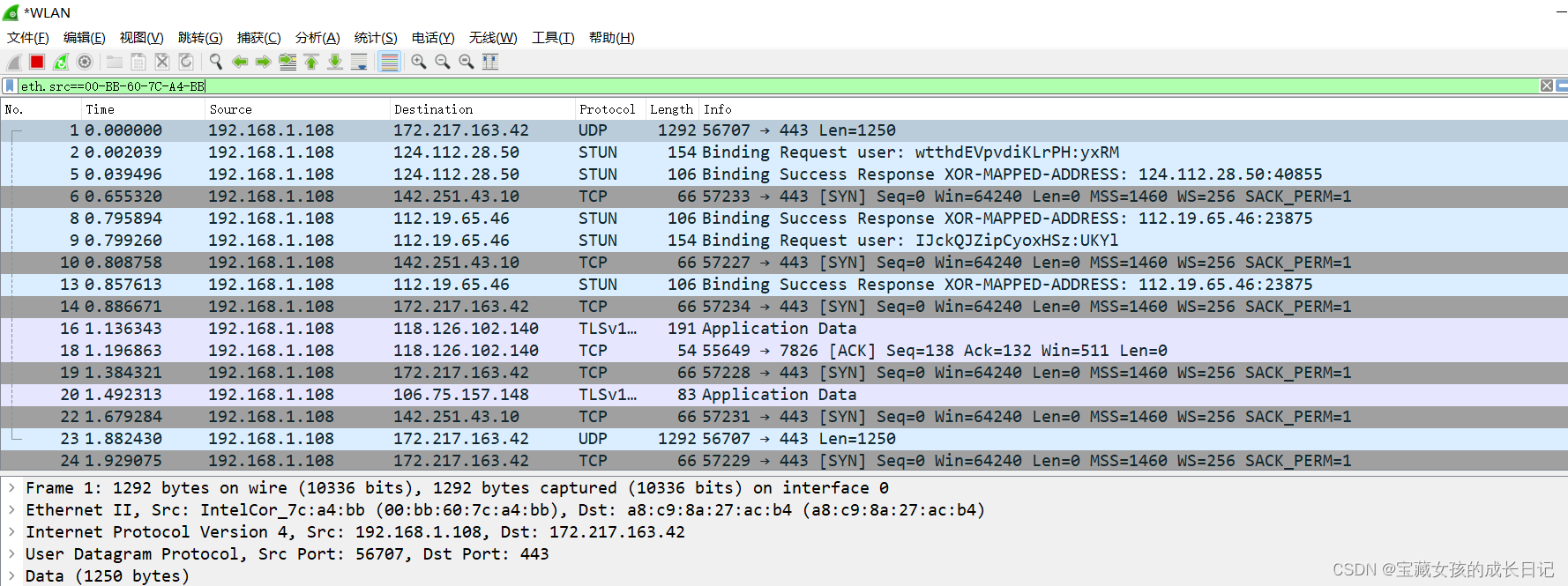

2.4 过滤MAC地址

语法格式

源MAC地址:eth.src==00-BB-60-7C-A4-BB

目的MAC地址:eth.dst==00-BB-60-7C-A4-BF

MAC地址(包括源和目的):eth.addr==00-BB-60-7C-A4-BB

2.5 过滤包长度

语法格式

整个UDP数据包:udp.length==20

TCP数据包中的IP数据包:tcp.len>=20

整个IP数据包:ip.len==20

整个数据包:frame.len==20

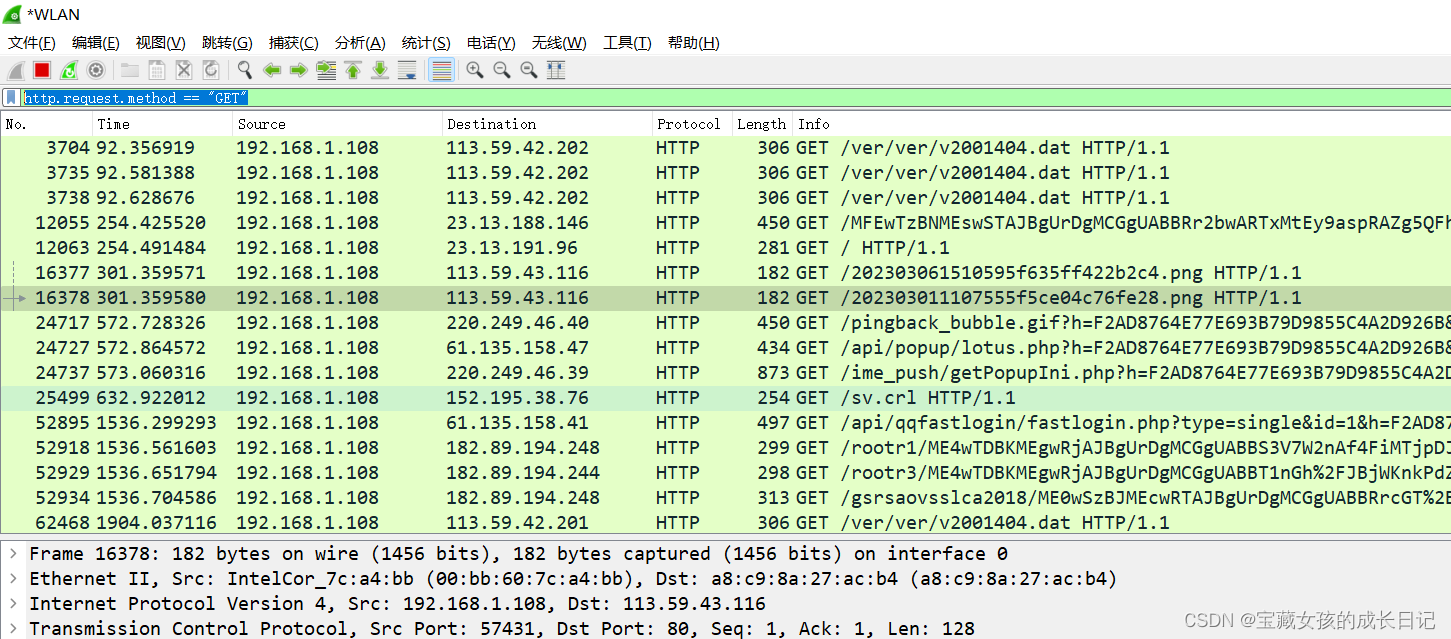

2.6 HTTP模式过滤

请求方法为GET:http.request.method==“GET”

请求方法为POST:http.request.method==“POST”

指定URI:http.request.uri.path contains "x"

泛指:http contains "x"

例如

http.request.method == "GET"

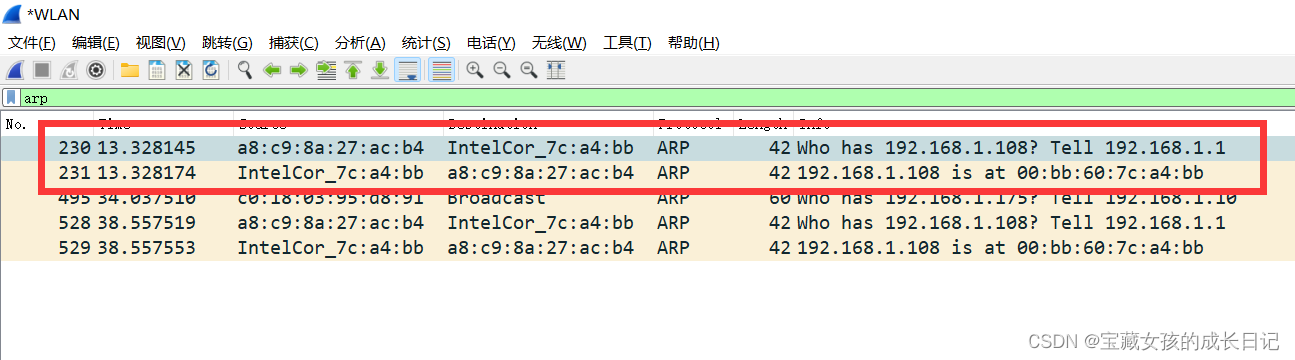

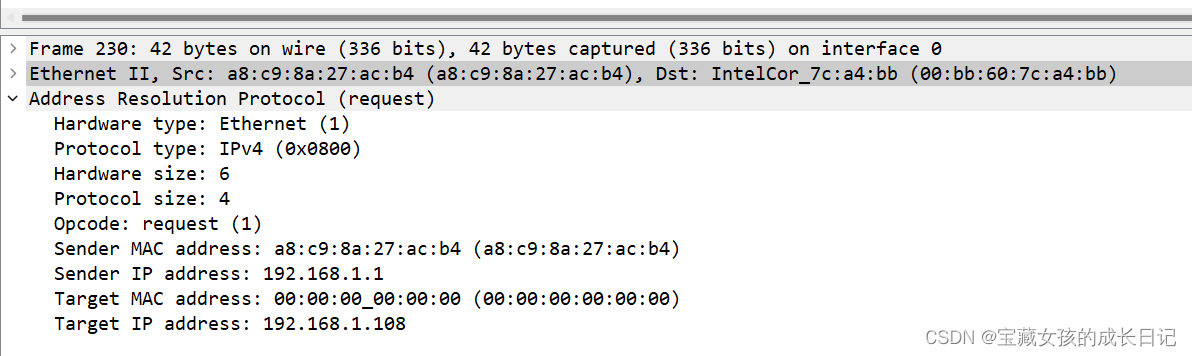

三、ARP协议分析

ARP的基本功能就是负责将一个已知的IP地址解析成MAC地址,以便主机间能正常进行通信。

cmd

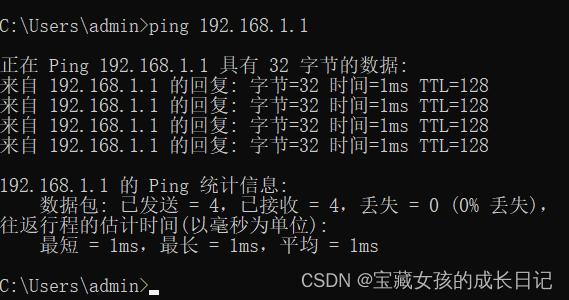

ping 192.168.1.1(这是我的网关)

192.168.1.108发出一个广播来询问MAC地址:Who Has 192.168.1.108? Tell 192.168.1.1

182.168.1.108做出应答:182.168.1.108的MAC地址是 ee: bb: 60: 7c:a4: bb

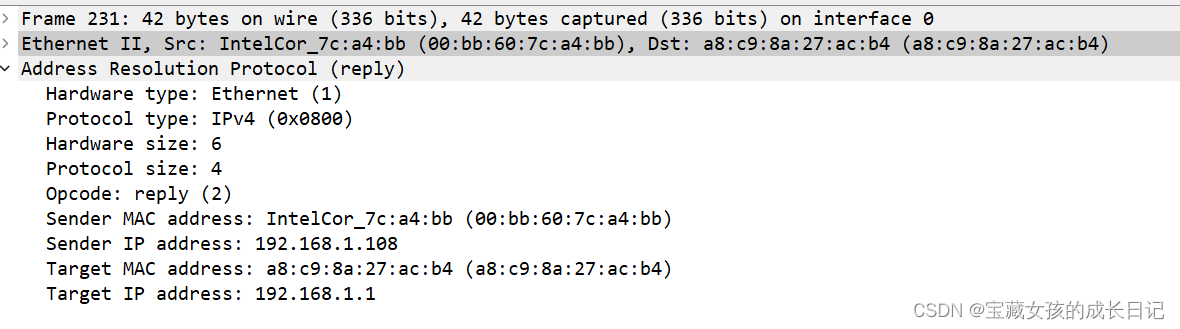

ARP请求包

ARP响应包

四、WireShark之ICMP协议

ICMP协议是一种面向无连接的协议,用于传输出错报告控制信息。它是一个非常重要的协议,它对于网络安全具有极其重要的意义。 [3] 它属于网络层协议,主要用于在主机与路由器之间传递控制信息,包括报告错误、交换受限控制和状态信息等。当遇到IP数据无法访问目标、IP路由器无法按当前的传输速率转发数据包等情况时,会自动发送ICMP消息。

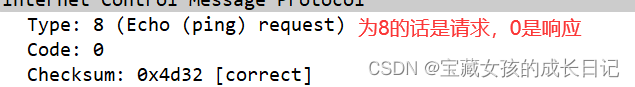

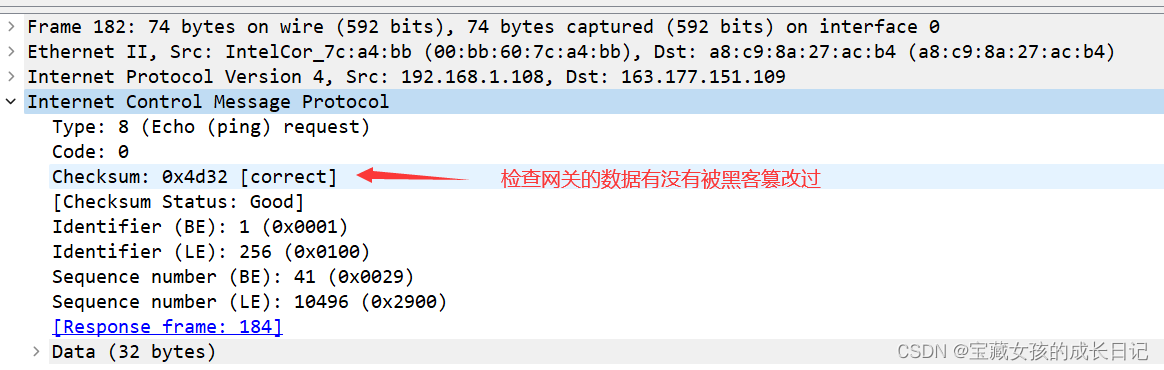

icmp数据包解读

(1) Frame: 物理层

(2) Ethernet II: 数据链路层

(3) Internet Protocol Version 4: 网络层

(4) Internet Control Message Protocol: icmp信息

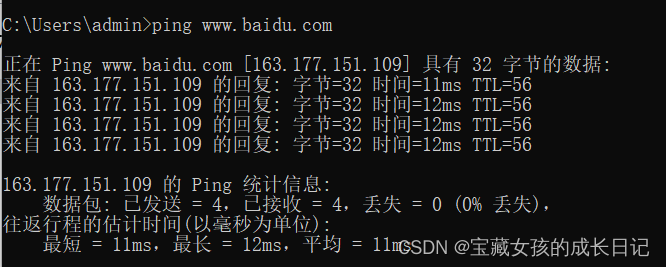

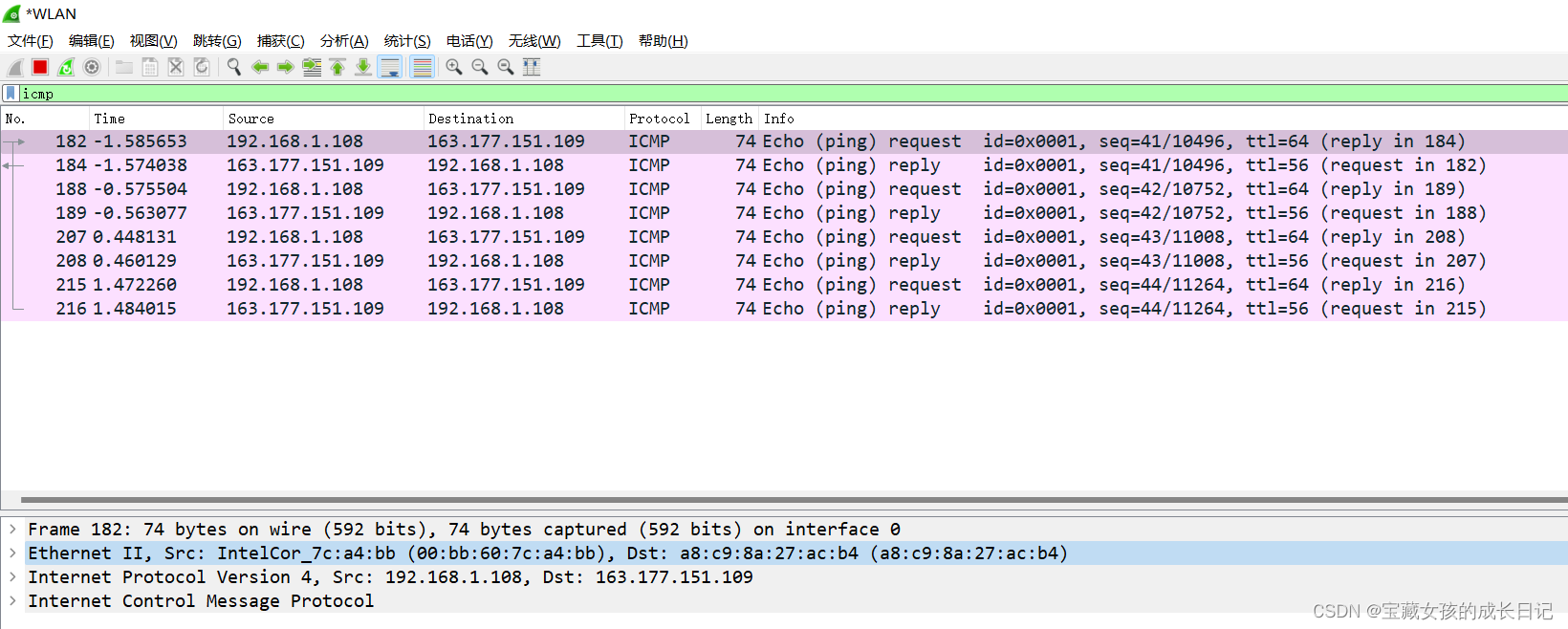

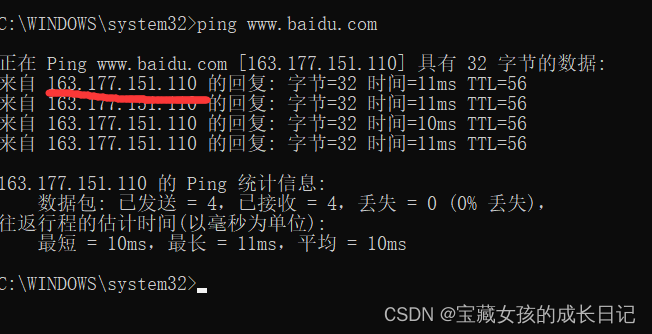

ping www.baidu.com

可以看到windows下ping默认执行四次ping,因此,Wireshark抓到8个ICMP查询报文,随便点一个看

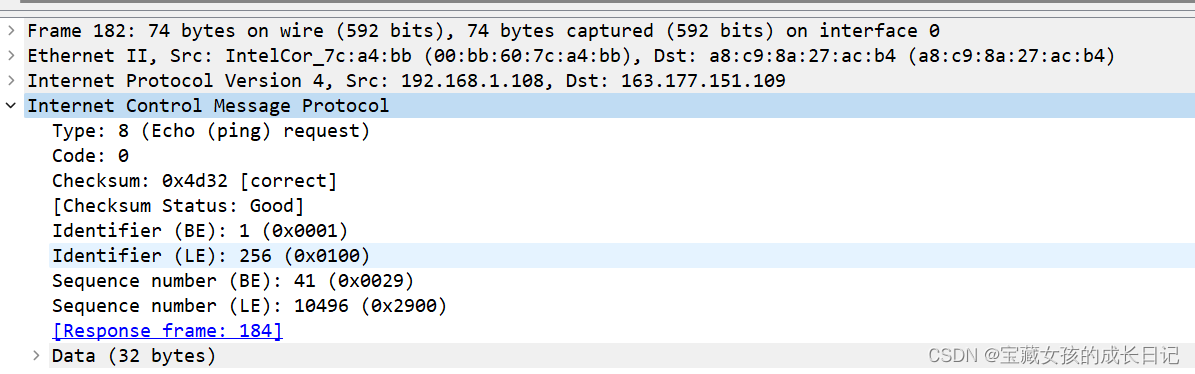

分析:

Code: 0 表示发成功

校验完整性:

Checksum: ex4d32 [ correct]

[checksum Status: Good]

检查数据有么有被黑客篡改过

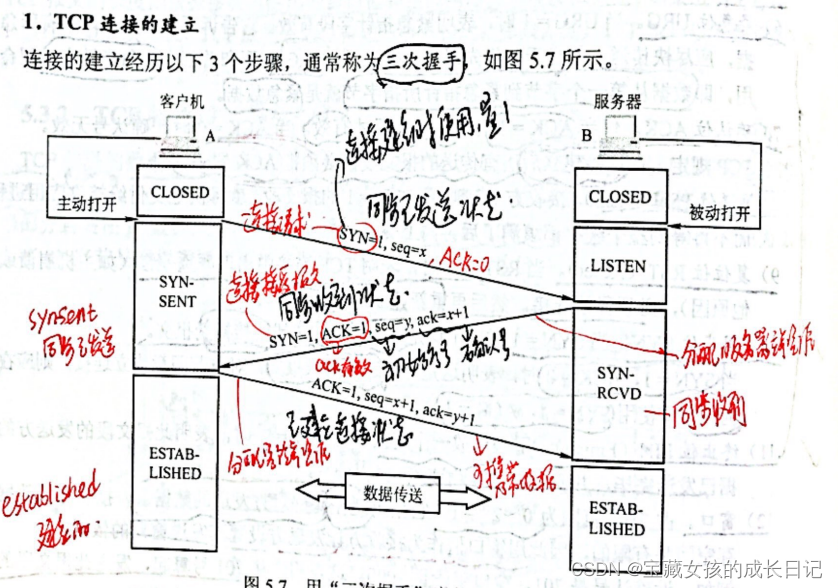

五、TCP三次握手与四次挥手

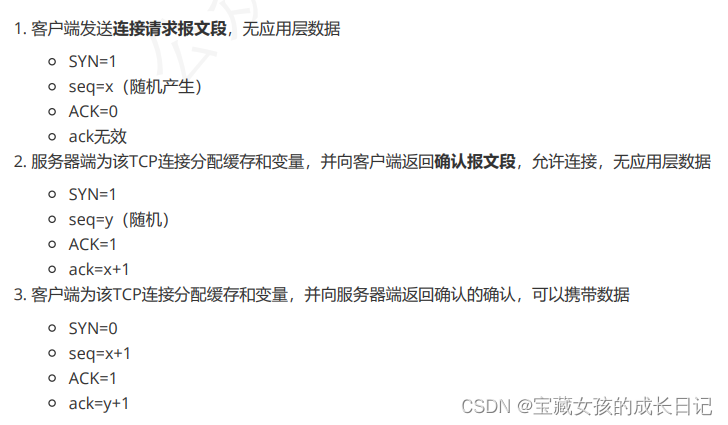

SYN(synchronize)指请求同步

ACK指确认同步

5.1 TCP三次握手实验

获取百度的IP地址

ping www.baidu.com

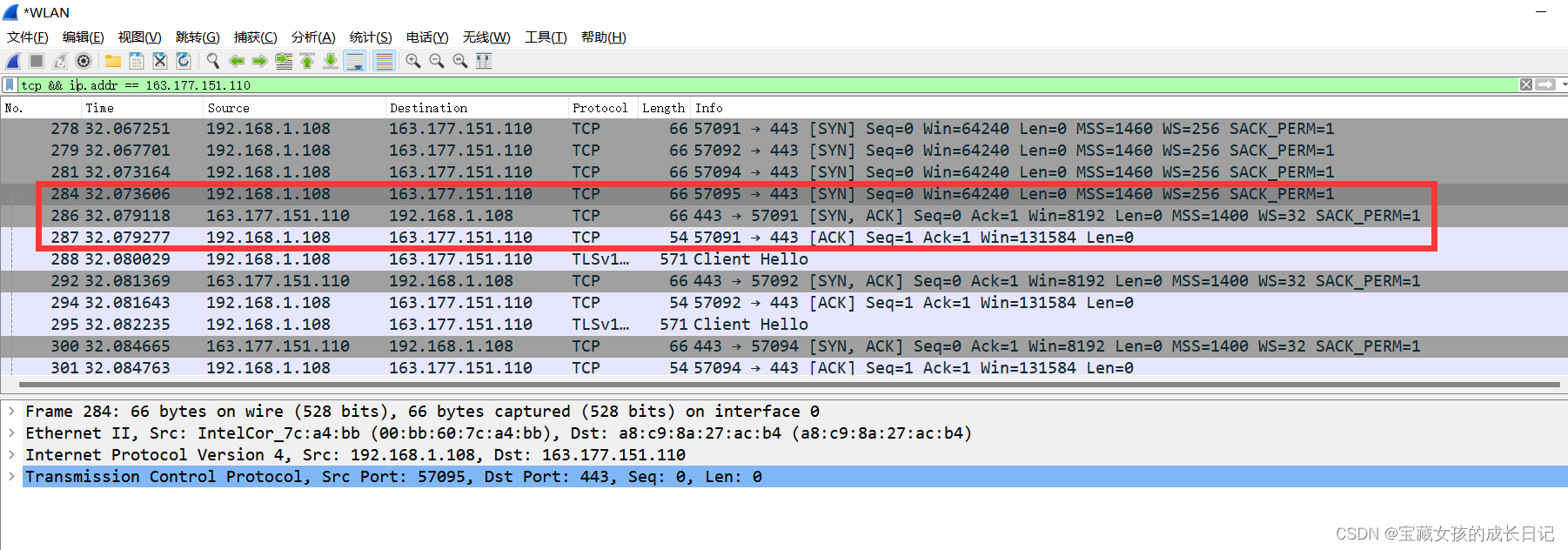

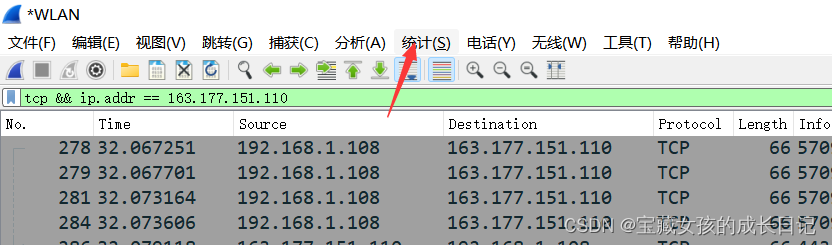

tcp && ip.addr == 163.177.151.110

www.baidu.com的IP地址(目的IP)

输入后,回车。可以看到下面还是空的流量信息。现在再打开百度首页(浏览器网址www.baidu.com),关注这里的流量信息,可以发现三次握手的流量包信息已经显示在下方了

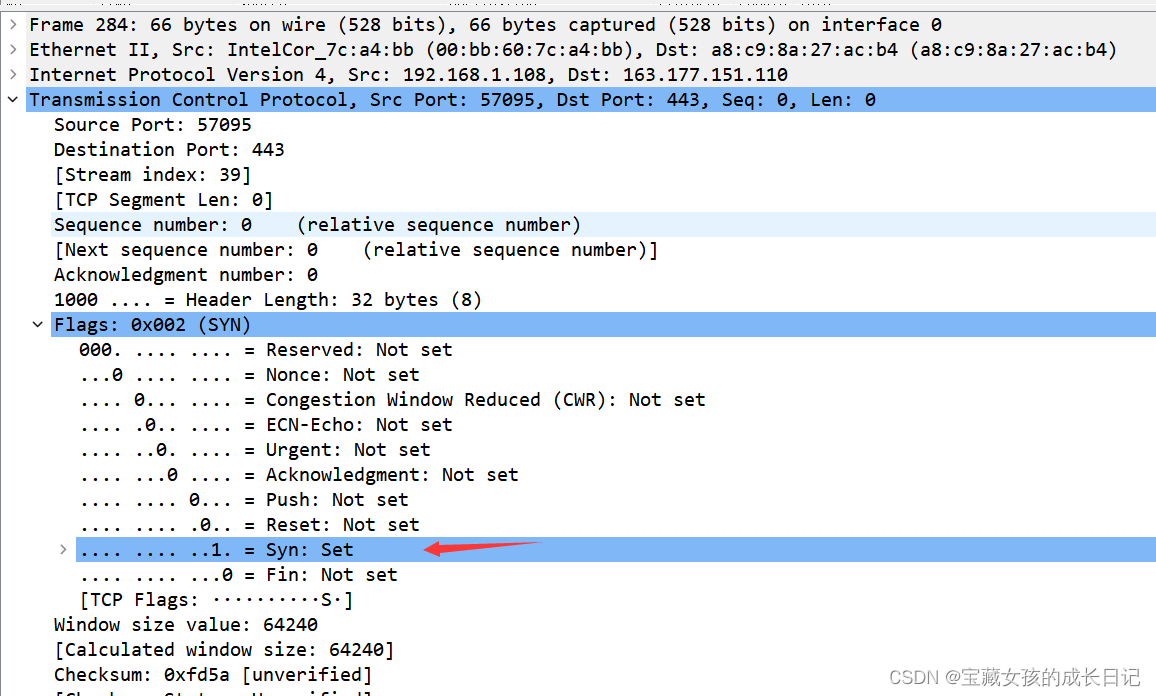

第一次握手

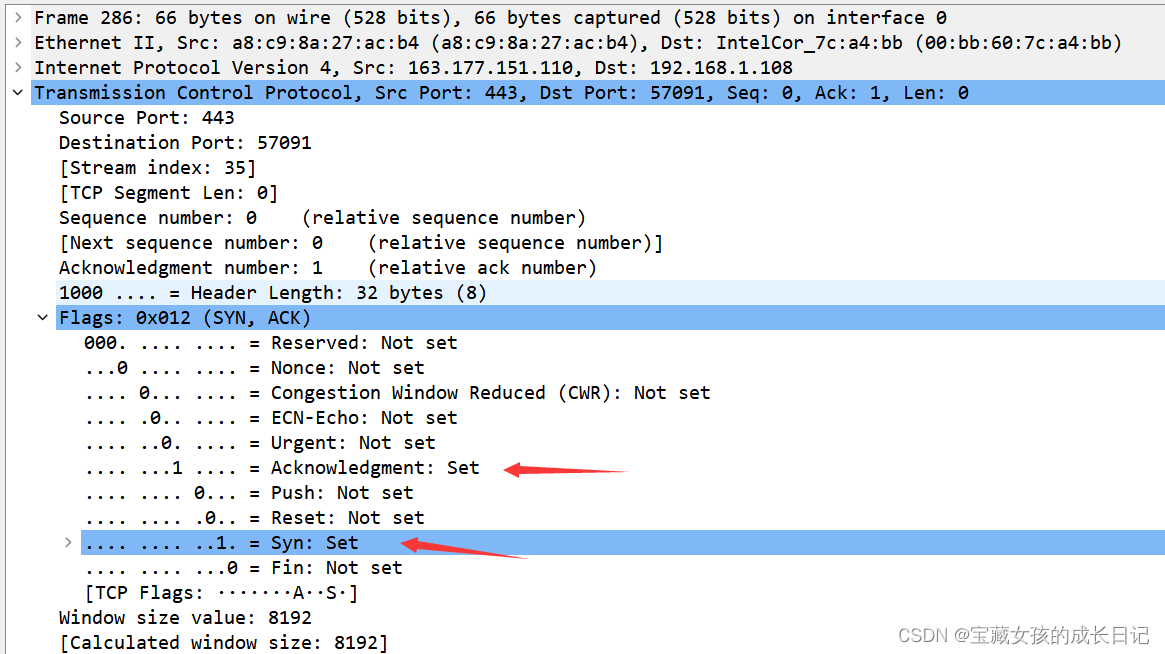

第二次握手

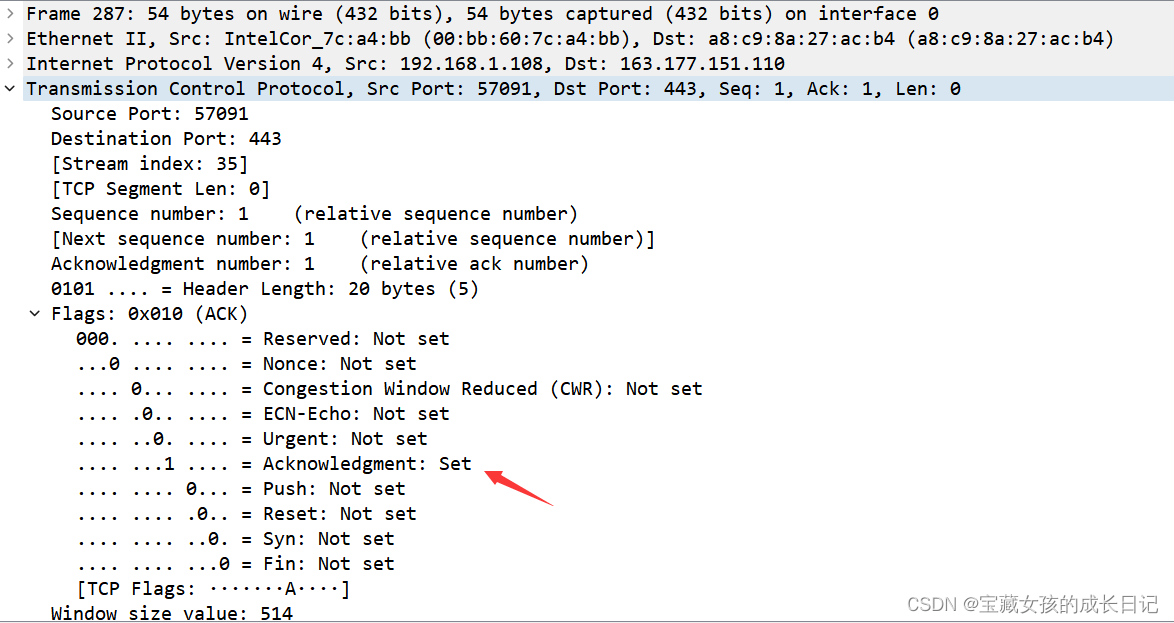

第三次握手

欢迎关注:宝藏女孩的成长日记

地址:https://blog.csdn.net/hanhanwanghaha

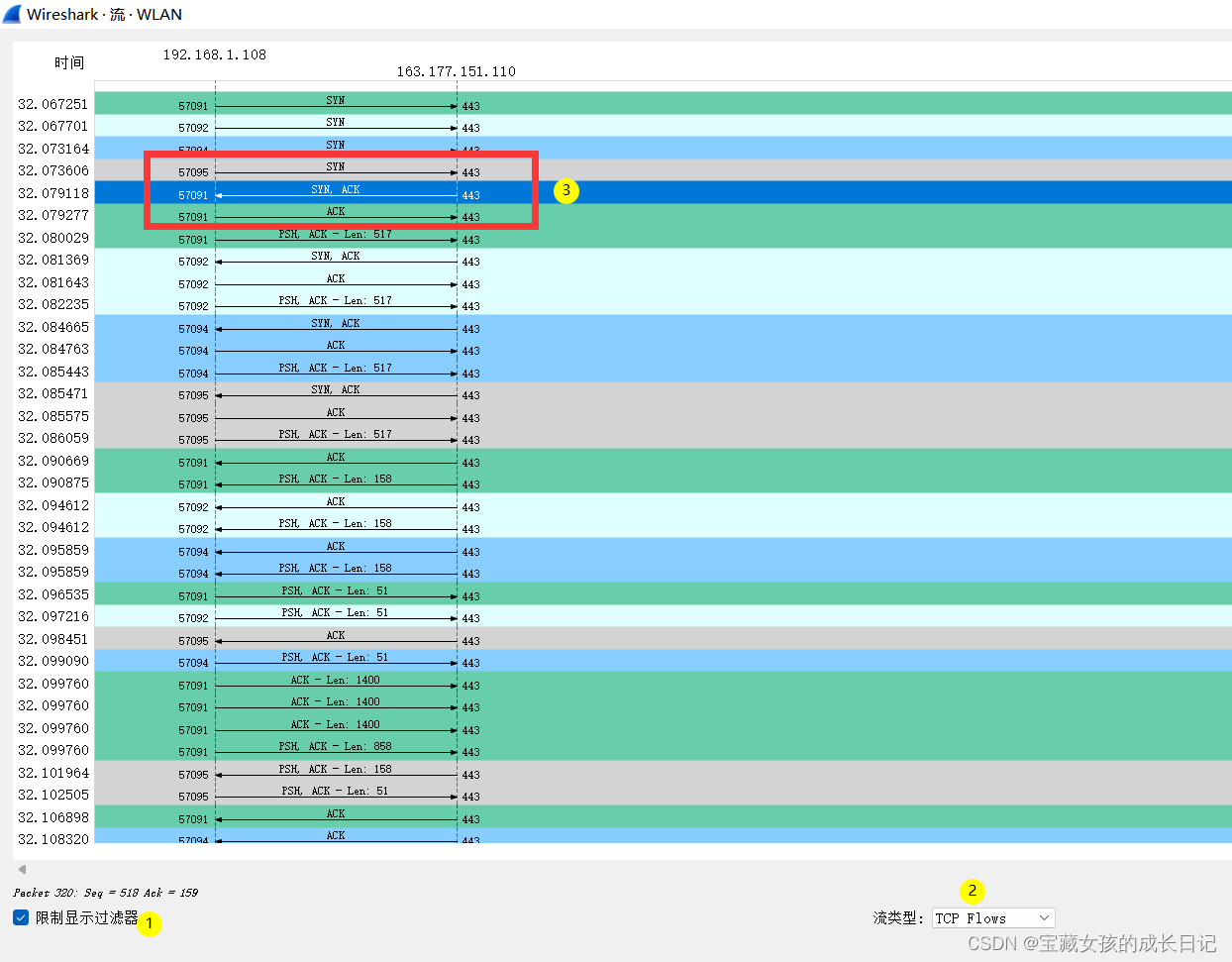

5.2 可视化看TCP三次握手

统计——>流量图

这种说实话还挺好看的hhh。

SYN洪泛攻击:一直发送第一次握手的SYN数据包,并不进行确认,导致服务器有大量挂起等待确认的TCP连接,消耗CPU和内存,进而导致死机

解决方法:SYN cookie

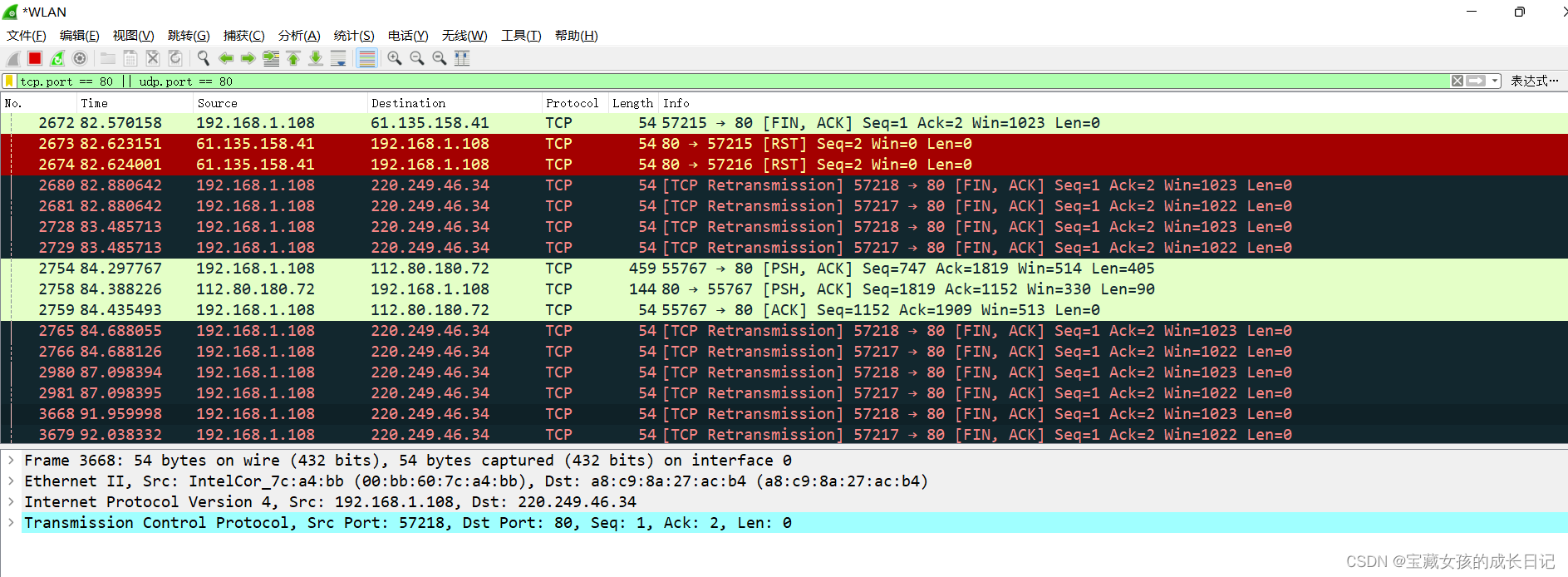

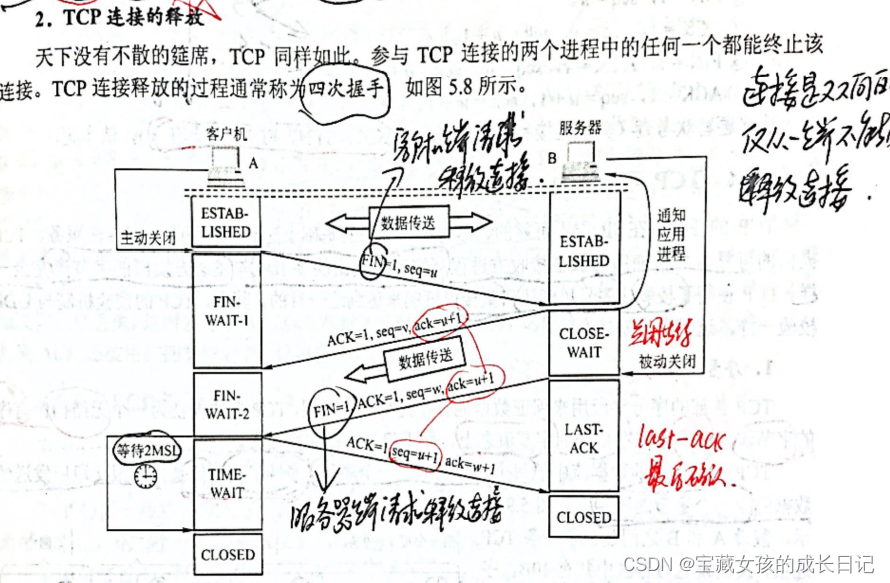

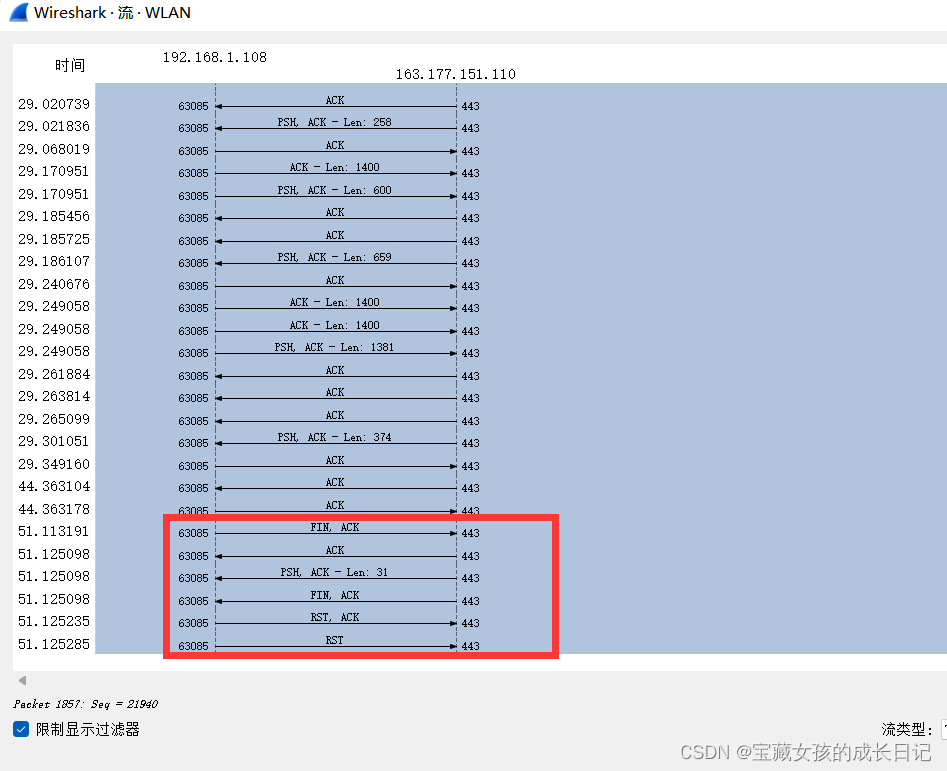

5.3 TCP四次挥手

SYN指请求同步

ACK指确认同步

FIN指结束

四次挥手

本机地址:192.168.1.108

百度地址:163.177.151.110(注意:这个每个人不一样,要ping www.baidu.com查)

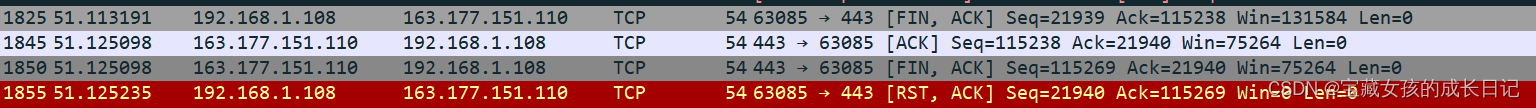

第一次挥手:本机发送带有[FIN,ACK]标志的数据包发送至baidu.com,Seq=21939,ACK=115238,发送后 主机A进入FIN-WAIT-1(终止等待)状态。

192.168.1.108 163.177.151.110 TCP 5463085 > 443[FIN,ACK] Seq=21939 Ack=115238 Win=131584 Len=e

第二次挥手:baidu.com收到本机的FIN数据包,向本机响应ACK数据包,Seq=115238(与本机的FIN数据包 ACK值相同),ACK=21940(等于本机 FIN数据包的 Seq +1 )。后baidu.com进入了CLOSE-WAIT(关闭等待)状态。

163.177.151.110 192.168.1.108 TCP 54 443 → 63085 [ACK] Seq=115238 Ack=21940 win=75264 Len=0

第三次挥手:数据发送完后,baidu.com向本机发送[FIN,ACK]报文,Seq=115269(在半关闭状态服务器可能又发送了一些数据,数据长度为31,我自己的理解),ACK=21940(与上一条报文的ACK值相同)。

163.177.151.116 192.168.1.108 TCP 54 443 → 63085 [FIN,ACK] Seq=115269 Ack=21940 win=75264 Len=0

第四次挥手:本机向baidu.com发送标志为[RST,ACK]的报文,Seq=21940(与baidu.com发送至本机的FIN报文ACK值相同),ACK=115269(与baidu.com发送到本机的FIN报文的Seq值相同)。

192.168.1.108 163.177.151.110 TCP 54 63085 → 443 [RST,ACK ] Seq=21940 Ack=115269 win=0 Len=0

四次挥手过程完成,等过等待计时器设置的2MSL(最长报文段寿命后)TCP连接才真正释放。本机才真正进入COSED状态。

可视化

看刚刚第三次握手数据长度为31,证明我的理解是对的。

以上为我参考了n多资料后自己的理解,如有大佬看到有不对的地方还请指教!

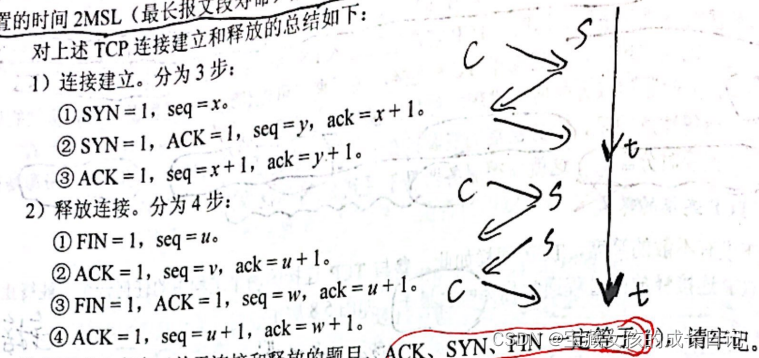

5.4 总结TCP三次握手和四次挥手

总结:

这周六或者周天的时候,打算自己写一个web页面测试黑客是如何利用WireShark获取用户密码的,(最迟下周末,flag立下了)感觉很有意思。

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)