[工具使用]NMAP

下载:

kail:apt-get install nmap

windows:下载官网

Nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(亦称 fingerprinting)。它是网络管理员必用的软件之一,以及用以评估网络系统安全。

正如大多数被用于网络安全的工具,nmap 也是不少黑客及骇客(又称脚本小子)爱用的工具 。系统管理员可以利用nmap来探测工作环境中未经批准使用的服务器,但是黑客会利用nmap来搜集目标电脑的网络设定,从而计划攻击的方法。

Nmap 常被跟评估系统漏洞软件Nessus 混为一谈。Nmap 以隐秘的手法,避开闯入检测系统的监视,并尽可能不影响目标系统的日常操作。

前提知识:

TCP/UDP的区别

Nmap四大功能:

1、主机的发现(Host Discovery)

2、端口开放/关闭扫描(Port Scanning)

3、服务版本侦测(Version Detection)

4、OS操作系统侦测(Operating Systemax Detection)

参数整理如下:

nmap –iflist : 查看本地主机的接口信息和路由信息

-A :选项用于使用进攻性方式扫描

-T4: 指定扫描过程使用的时序,总有6个级别(0-5),级别越高,扫描速度越快,但也容易被防火墙或IDS检测并屏蔽掉,在网络通讯状况较好的情况下推荐使用T4

-oX test.xml: 将扫描结果生成 test.xml 文件,如果中断,则结果打不开

-oA test.xml: 将扫描结果生成 test.xml 文件,中断后,结果也可保存

-oG test.txt: 将扫描结果生成 test.txt 文件

-sn : 只进行主机发现,不进行端口扫描

-O : 指定Nmap进行系统版本扫描

-sV: 指定让Nmap进行服务版本扫描

-p <port ranges>: 扫描指定的端口

-sS/sT/sA/sW/sM:指定使用 TCP SYN/Connect()/ACK/Window/Maimon scans的方式来对目标主机进行扫描

-sU: 指定使用UDP扫描方式确定目标主机的UDP端口状况

-script <script name> : 指定扫描脚本

-Pn : 不进行ping扫描

-sP : 用ping扫描判断主机是否存活,只有主机存活,nmap才会继续扫描,一般最好不加,因为有的主机会禁止ping

-PI : 设置这个选项,让nmap使用真正的ping(ICMP echo请求)来扫描目标主机是否正在运行。

-iL 1.txt : 批量扫描1.txt中的目标地址

-sL: List Scan 列表扫描,仅将指定的目标的IP列举出来,不进行主机发现

-sY/sZ: 使用SCTP INIT/COOKIE-ECHO来扫描SCTP协议端口的开放的情况

-sO: 使用IP protocol 扫描确定目标机支持的协议类型

-PO : 使用IP协议包探测对方主机是否开启

-PE/PP/PM : 使用ICMP echo、 ICMP timestamp、ICMP netmask 请求包发现主机

-PS/PA/PU/PY : 使用TCP SYN/TCP ACK或SCTP INIT/ECHO方式进行发现

-sN/sF/sX: 指定使用TCP Null, FIN, and Xmas scans秘密扫描方式来协助探测对方的TCP端口状态

-e eth0:指定使用eth0网卡进行探测

-f : --mtu <val>: 指定使用分片、指定数据包的 MTU.

-b <FTP relay host>: 使用FTP bounce scan扫描方式

-g: 指定发送的端口号

-r: 不进行端口随机打乱的操作(如无该参数,nmap会将要扫描的端口以随机顺序方式扫描,以让nmap的扫描不易被对方防火墙检测到)

-v 表示显示冗余信息,在扫描过程中显示扫描的细节,从而让用户了解当前的扫描状态

-n : 表示不进行DNS解析;

-D <decoy1,decoy2[,ME],...>: 用一组 IP 地址掩盖真实地址,其中 ME 填入自己的 IP 地址

-R :表示总是进行DNS解析。

-F : 快速模式,仅扫描TOP 100的端口

-S <IP_Address>: 伪装成其他 IP 地址

--ttl <val>: 设置 time-to-live 时间

--badsum: 使用错误的 checksum 来发送数据包(正常情况下,该类数据包被抛弃,如果收到回复,说明回复来自防火墙或 IDS/IPS)

--dns-servers : 指定DNS服务器

--system-dns : 指定使用系统的DNS服务器

--traceroute : 追踪每个路由节点

--scanflags <flags>: 定制TCP包的flags

--top-ports <number> :扫描开放概率最高的number个端口

--port-ratio <ratio>: 扫描指定频率以上的端口。与上述--top-ports类似,这里以概率作为参数

--version-trace: 显示出详细的版本侦测过程信息

--osscan-limit: 限制Nmap只对确定的主机的进行OS探测(至少需确知该主机分别有一个open和closed的端口)

--osscan-guess: 大胆猜测对方的主机的系统类型。由此准确性会下降不少,但会尽可能多为用户提供潜在的操作系统

--data-length <num>: 填充随机数据让数据包长度达到 Num

--ip-options <options>: 使用指定的 IP 选项来发送数据包

--spoof-mac <mac address/prefix/vendor name> : 伪装 MAC 地址

--version-intensity <level>: 指定版本侦测强度(0-9),默认为7。数值越高,探测出的服务越准确,但是运行时间会比较长。

--version-light: 指定使用轻量侦测方式 (intensity 2)

--version-all: 尝试使用所有的probes进行侦测 (intensity 9)

--version-trace: 显示出详细的版本侦测过程信息

nmap 192.168.1.0/24 -exclude 192.168.1.10 #扫描除192.168.1.0外的该网段的其他地址

nmap 192.168.1.0/24 -excludefile f:/1.txt #扫描除给定文件中的地址以外的其他地址

nmap -sF -T4 192.168.1.0 #探测防火墙状态

一、主机发现:

原理:和ping命令类似:发送探测包到目标主机,如果收到回复,说明目标主机是开启的。nmap会依次发送4种不同类型的数据包来探测目标主机是否在线。只要收到其中一个包的回复,那就证明目标机的开启,之所以发送四个不同类型的数据包是因为避免因防火墙或丢包造成的判断错误。通常主机发现并不会单独使用,而是作为端口扫描、版本侦测、OS侦测先行步骤。除非是专门用来确定大型局域网内活动主机的数量。

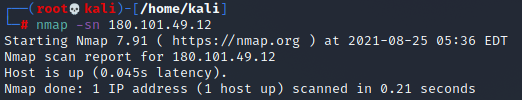

1、探测公网IP

nmap -sn 公网IP

2、探测内网IP

nmap -sn 内网IP

原理:发送arp请求包探测目标IP是否在线,如果有arp回复包,说明 在线。如果在线还可以得到MAC地址。

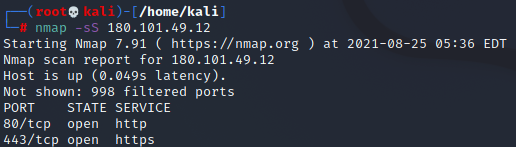

二、端口扫描(核心功能)

用于确定目标主机的TCP/UDP端口的开放情况。

端口状态如下:

open :端口开放

closed :端口关闭

filtered :端口被防火墙IDS/IPS屏蔽,无法确定其状态

unfiltered: 端口没有被屏蔽,但是否开放需要进一步确定

open|filtered :端口是开放的或被屏蔽,Nmap无法识别

closed|filtered :端口是关闭的或被屏蔽,Nmap无法识别

TCP

1、SYN(-sS)

半开放扫描,不建立完整的TCP链接,相对隐蔽,效率高。

2、Connent(-sT)

速度慢,会在目标主机留下痕迹,当SYN无法使用时使用。

3、ACK(-sA)

用于明确防火墙是否屏蔽某个端口,可以辅助SYN方式来判断目标主机防火墙的状况。

4、FIN/Xmas/NULL(-sN/sF/sX)

三种秘密扫描,相对隐蔽FIN向目标段扩发送F/X/N包,Xmas发送flags为1的TCP包,Null发送0的TCP包

UDP(-sU)

反向排除法,只会收到端口关闭的返回包,如果没有收到,端口就是开放或者屏蔽。

扫描方式:

-sS/sT/sA/sW/sM:指定使用 TCP SYN/Connect()/ACK/Window/Maimon scans的方式来对目标主机进行扫描。

-sU: 指定使用UDP扫描方式确定目标主机的UDP端口状况。

-sN/sF/sX: 指定使用TCP Null, FIN, and Xmas scans秘密扫描方式来协助探测对方的TCP端口状态。

--scanflags <flags>: 定制TCP包的flags。

-sI <zombiehost[:probeport]>: 指定使用idle scan方式来扫描目标主机(前提需要找到合适的zombie host)

-sY/sZ: 使用SCTP INIT/COOKIE-ECHO来扫描SCTP协议端口的开放的情况。

-sO: 使用IP protocol 扫描确定目标机支持的协议类型。

-b <FTP relay host>: 使用FTP bounce scan扫描方式

端口参数/扫描顺序

-p <port ranges>: 扫描指定的端口

实例: -p 22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080,S:9(其中T代表TCP协议、U代表UDP协议、S代表SCTP协议)

-F: Fast mode – 快速模式,仅扫描TOP 100的端口

-r: 不进行端口随机打乱的操作(如无该参数,nmap会将要扫描的端口以随机顺序方式扫描,以让nmap的扫描不易被对方防火墙检测到)。

--top-ports <number>:扫描开放概率最高的number个端口(nmap的作者曾经做过大规模地互联网扫描,以此统计出网络上各种端口可能开放的概率。以此排列出最有可能开放端口的列表,具体可以参见文件:nmap-services。默认情况下,nmap会扫描最有可能的1000个TCP端口)

--port-ratio <ratio>: 扫描指定频率以上的端口。与上述--top-ports类似,这里以概率作为参数,让概率大于--port-ratio的端口才被扫描。显然参数必须在在0到1之间,具体范围概率情况可以查看nmap-services文件

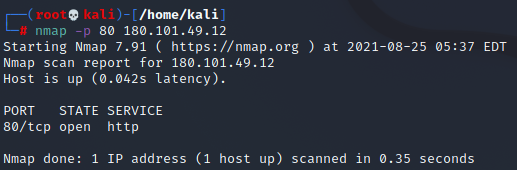

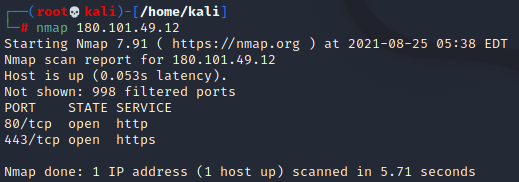

简单扫描

nmap IP //用SYN方式扫描并列出端口和服务

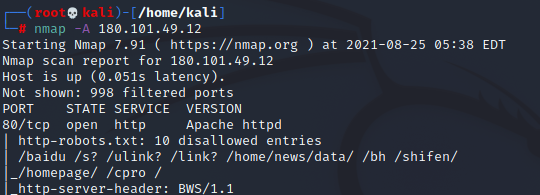

全局扫描

nmap -A IP //和简单扫描一致,并列出对应版本号,产生大量的数据交流。

eg:

nmap -T4 -A -v xx.xx.xx.xx

-A 用于使用进攻性方式扫描

-T4 0-5,6个级别,级别越高,扫描速度越快,越容易被防火墙和IDA屏蔽掉, 网好久用T4

-v 显示冗余信息。显示扫描过程细节

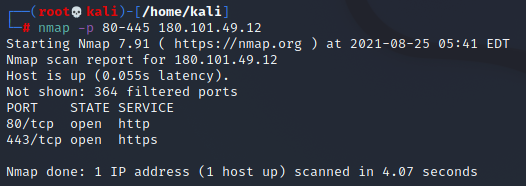

指定端口扫描

nmap -p 80-445 xx.xx.xx.xx

扫描目标主机80-445端口的开放情况

三、版本侦测

-sV: 指定让Nmap进行版本侦测

--version-intensity <level>: 指定版本侦测强度(0-9),默认为7。数值越高,探测出的服务越准确,但是运行时间会比较长。

--version-light: 指定使用轻量侦测方式 (intensity 2)

--version-all: 尝试使用所有的probes进行侦测 (intensity 9)

--version-trace: 显示出详细的版本侦测过程信息

四、OS侦测

-O: 指定Nmap进行OS侦测。

--osscan-limit: 限制Nmap只对确定的主机的进行OS探测(至少需确知该主机分别有一个open和closed的端口)。

--osscan-guess: 大胆猜测对方的主机的系统类型。由此准确性会下降不少,但会尽可能多为用户提供潜在的操作系统

nmap -O ip

目前我使用nmap主要是用来查看端口的开放问题,nmap -sV -T4 -A IP,一些更高级的用法还没有进行学习。

初学者,持续更新~