格林恩德F9P-RTK模块,集成高精度板卡(ZED-F9P)可同时接收GPS,北斗,GALILEO,GLONASS 卫星系统的L1,L2频点,结合高精度天线一体化设计,体积小,重量轻,只需外部5V供电,外接配合NTRIP DTU 网络差分电台,即可快速完成实现RTK高精度的厘米级的定位。通过配置软件,可配置ZED-F9P 连接千寻服务、CORS站以及自建站,轻松搭建网络RTK高精度定位系统。广泛应用于 高精度驾考,无人车巡逻车,无人物流机器人,无人机编队飞行基站,自动驾驶测试,高精度边坡监测,智慧港口,智慧农业,高精度数据采集,高精度导航定位等高精度定位应用领域。

以下将介绍ublox ZED-F9P 如何配置结合NTRIP DTU 网络差分电台连接千寻服务/自建站,实现网络RTK高精度定位。

准备阶段

1.ublox ZED-F9P模块

2.RS232串口模块一个

3.U-center 配置软件

4.格林恩德NTRIP DTU 网络电台一个

5.千寻账号(需要从千寻购买)

(1) 配置ublox ZED-F9P 作为移动站

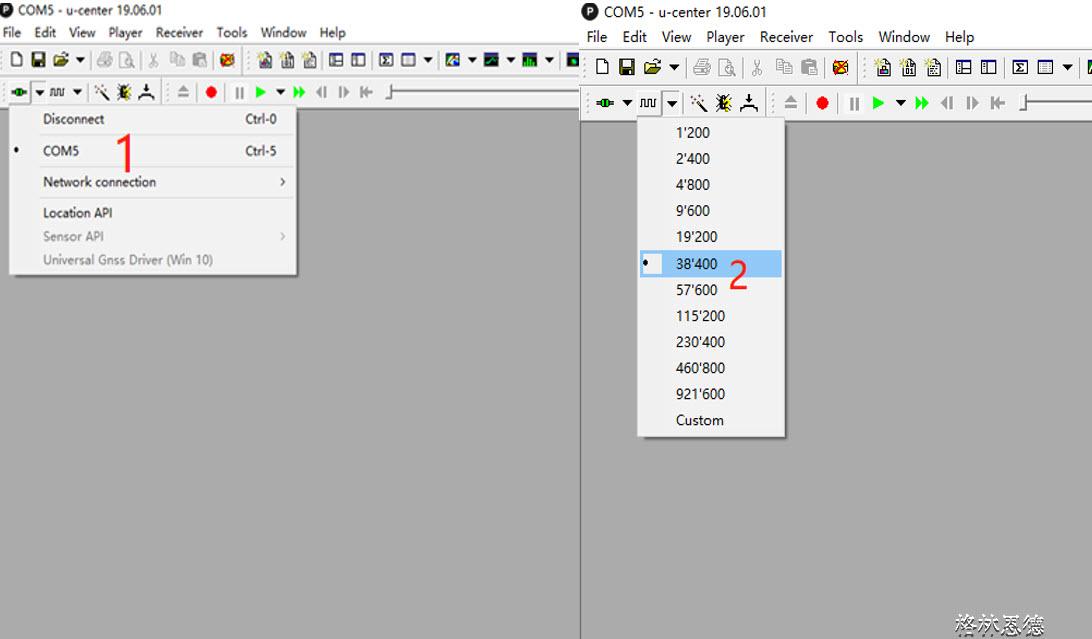

将RS232连接到ublox ZED-F9P 模块串口1,打开U-Center 配置软件,

| 序号 | 操作说明 |

|---|

| 1 | 选择对应串口,打开串口 |

| 2 | 选择波特率,模块出厂默认38400 |

继续进行配置

| 序号 | 操作说明 |

|---|

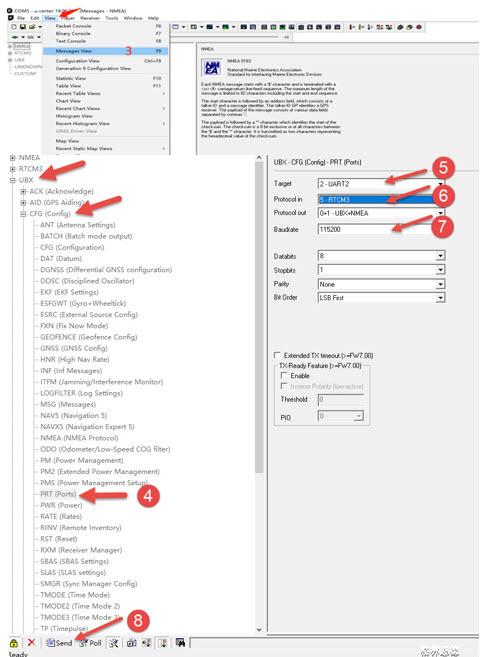

| 3 | 打开工具栏View选项,选择 Message View |

| 4 | 在弹出的界面最左侧选择UBX-CFG-PRT,点击PRT选项 |

| 5 | 在右侧弹框中,Target选择UART2,配置模块的串口2 |

| 6 | 在右侧弹框中,Protocol in选择5-RTCM3,输入RTCM3协议数据 |

| 7 | 在右侧弹框中,波特率选择115200(用户可以设置,需要和NTRIP DTU 输出波特率一致) |

| 8 | 选择Send,发送完成 |

继续进行配置

序号操作说明

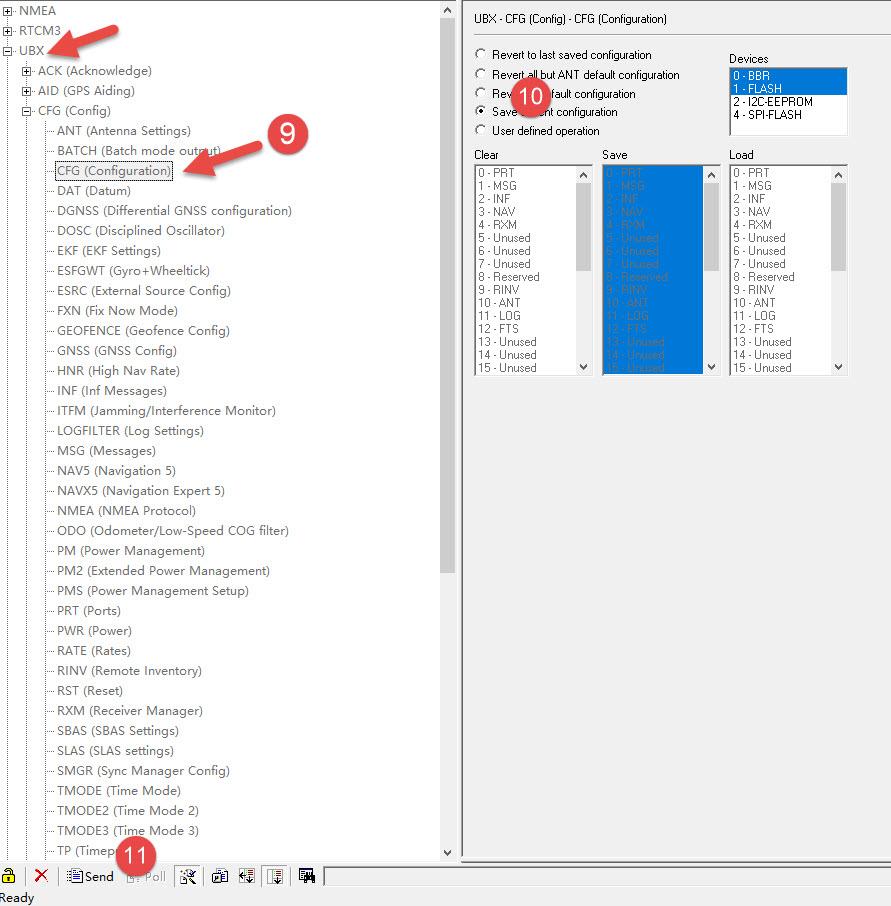

| 9 | 继续在UBX-CFG中,选择CFG |

| 10 | 选择保存参数选项 |

| 11 | 选择send,发送完成,移动站设置成功 |

(2) 配置格林恩德NTRIP DTU 网络电台连接千寻

| 序号 | 操作说明 |

|---|

| 1 | 选择串口通信波特率,设置115200,与 F9P设置一致 |

| 2 | IP填入千寻网址203.107.45.154 |

| 3 | 填入千寻分配的端口号 |

| 4 | 填入挂载点 |

| 5 | 填入千寻账号 |

| 6 | 填入密码 |

| 7 | 保存参数,NTRIP DTU设置完成 |

备注:可以连接到千寻,也可以连接到格林恩德自建的服务平台

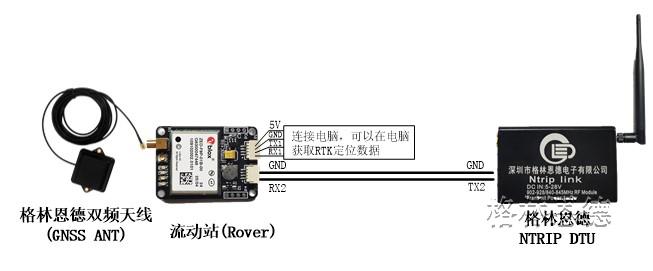

(3)实际连接图

配置完成ZED-F9P,与NTRIP DTU 之后,将NTRIP DTU 串口2,连接到ZED-F9P 串口2,连接示意图如下:

在正确连接后,有指示灯指示,绿灯代表DTU正常工作,黄灯快闪表示连接到千寻服务器,红灯代表电源供电正常。

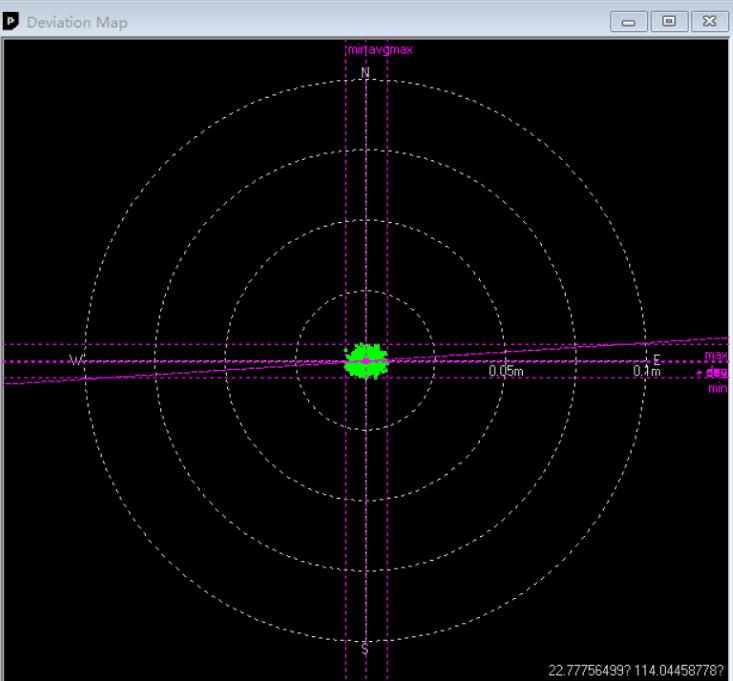

ZED-F9P的RTK指示灯,绿灯常亮代表已经得到固定解,绿灯慢闪代表浮点解。网络RTK定位效果如下:

如何配置ublox ZED-F9P 高精度模块+Ntrip DTU 网络电台(连接千寻/CORS/自建站)实现网络RTK定位 - 程序员大本营 (pianshen.com)

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)